Kimwolf บอตเน็ต Android เจาะทะลุกว่า 2 ล้านเครื่องผ่าน Proxy

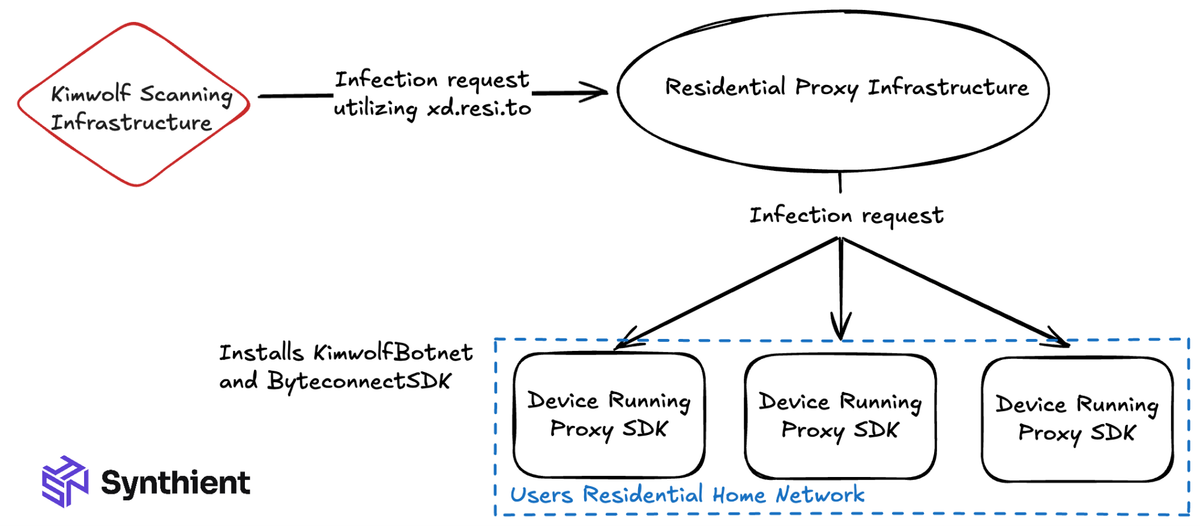

Kimwolf บอตเน็ต Android ถูกประเมินว่าติดเชื้อทะลุ 2 ล้านอุปกรณ์ อาศัย residential proxy สแกนหา ADB ที่เปิดทิ้งไว้ และต่อยอดเป็นทั้งทางผ่านทราฟฟิกและกำลังโจมตี DDoS

ช่วงต้นปี 2026 มีรายงานที่ทำให้คนทำงานไอทีต้องหยุดมองข้ามคำว่า proxy ecosystem อีกครั้ง เมื่อ Kimwolf บอตเน็ตบน Android ถูกประเมินว่าติดเชื้อทะลุ 2 ล้านอุปกรณ์ และใช้เครือข่าย residential proxy เป็นทางลัดในการสแกน เจาะ และขยายฐานได้รวดเร็วผิดปกติ ประเด็นที่น่ากังวลไม่ใช่แค่จำนวนเครื่อง แต่คือโครงสร้างธุรกิจที่อยู่รอบ ๆ มัน ทั้งการขายแบนด์วิดท์ การผลัก SDK เชิงพาณิชย์ลงอุปกรณ์ ไปจนถึงการทำให้บริการ proxy กลายเป็นตัวเร่งการติดมัลแวร์แบบเป็นระบบ

Kimwolf กำลังบอกอะไรเราในฐานะข่าวความปลอดภัย

รายงานข่าวสรุปภาพเดียวกันว่า Kimwolf ไม่ได้มาในทรงมัลแวร์แบบเงียบ ๆ แต่เติบโตจากการใช้ residential proxy เป็นตัวช่วยหลักในการเข้าถึงเหยื่อ และทำให้อุปกรณ์ที่ติดเชื้อกลายเป็นทั้งทางผ่านทราฟฟิกและกำลังรบสำหรับการโจมตีแบบ DDoS ในวงกว้าง เมื่อมองในเชิงระบบ นี่คือเรื่องของห่วงโซ่อุปทานดิจิทัลที่ซ้อนกันหลายชั้น ตั้งแต่อุปกรณ์ปลายทางอย่างกล่องทีวี Android ไปจนถึงผู้ให้บริการ proxy และผู้เล่นที่สร้างรายได้จากการปล่อยทรัพยากรเหล่านั้นออกสู่ตลาด

เส้นทางการติดเชื้อที่อาศัย ADB และเครือข่าย proxy บ้าน

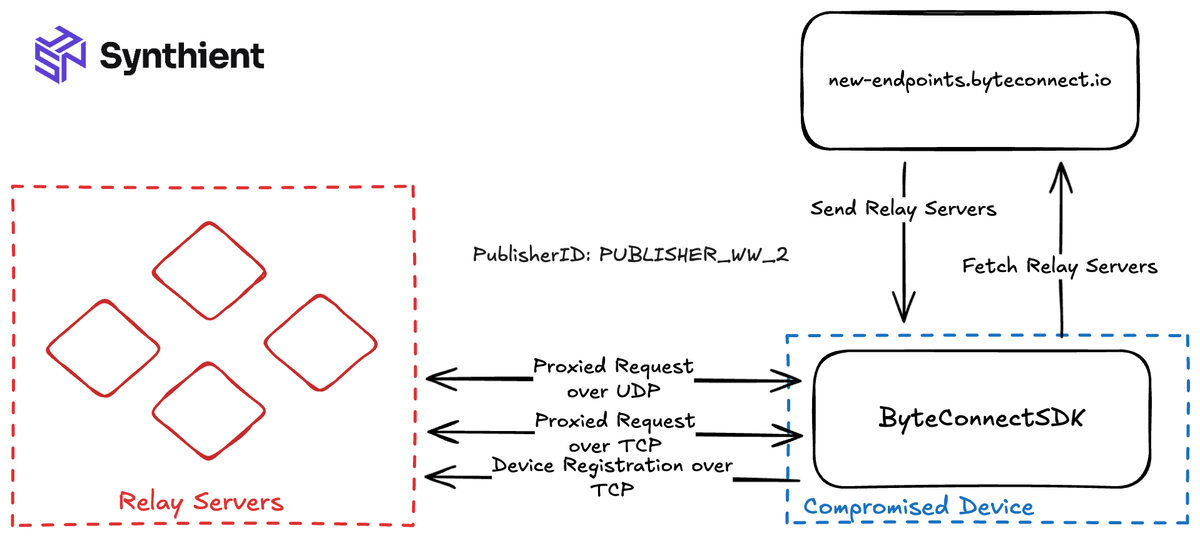

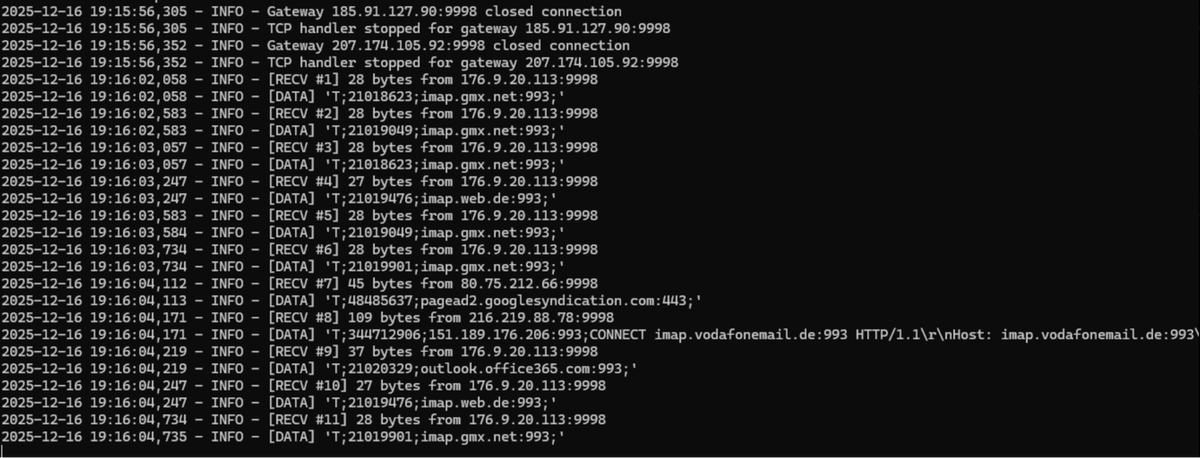

แกนสำคัญของเรื่องนี้อยู่ที่ ADB service ที่เปิดทิ้งไว้บนอุปกรณ์ Android บางกลุ่ม โดยเฉพาะกล่องสตรีมมิงและอุปกรณ์ลักษณะ IoT ที่มักถูกตั้งค่ามาแบบพร้อมใช้งาน แต่ความพร้อมนั้นกลับกลายเป็นช่องให้ถูกเข้าถึงจากภายนอกได้ง่าย เมื่อถูกค้นพบผ่านการสแกนที่วิ่งอยู่บน residential proxy จำนวนมาก จุดที่ทำให้รูปแบบนี้น่ากลัวคือความเร็วและสเกล เมื่อ proxy network ทำให้การสแกนกระจายตัวเหมือนมาจากผู้ใช้งานจริงจำนวนมาก การระบุต้นตอทำได้ยากขึ้น และเส้นทางการโจมตีก็ดูเหมือนกิจกรรมปกติในระบบอินเทอร์เน็ตมากขึ้นไปอีก

เมื่อ proxy ecosystem กลายเป็นระบบที่เอื้อต่อบอตเน็ต

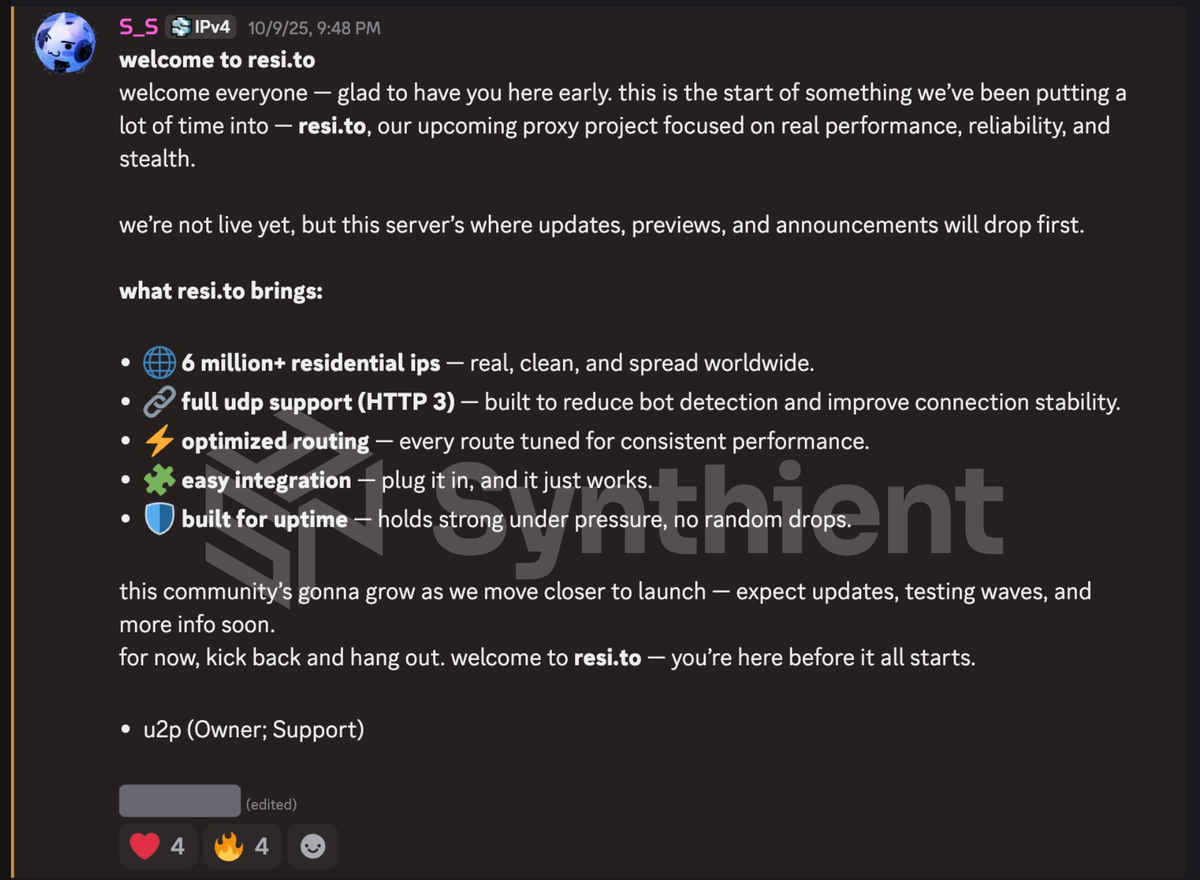

หัวใจของบทวิเคราะห์จากฝั่งงานวิจัยคือภาพของระบบที่หลายฝ่ายได้ประโยชน์ร่วมกันโดยไม่ตั้งใจ หรือบางกรณีอาจเป็นการรู้เห็นเป็นใจทางอ้อม เพราะตลาด residential proxy ต้องการทรัพยากรที่สำคัญที่สุดอย่างหนึ่งคือไอพีจำนวนมากที่ดูเหมือนผู้ใช้งานจริง เมื่อแรงจูงใจของตลาดคือการเพิ่มพูลไอพีและเพิ่ม throughput ให้ได้มากที่สุด อุปกรณ์อย่างกล่องทีวีราคาถูกที่กระจายไปทั่วโลกจึงกลายเป็นเหมืองทรัพยากรชั้นดี และถ้าอุปกรณ์เหล่านี้มีบริการที่เข้าถึงได้จากภายนอก การขยายบอตเน็ตจึงทำได้เหมือนการทำซัพพลายเชนแบบอัตโนมัติ

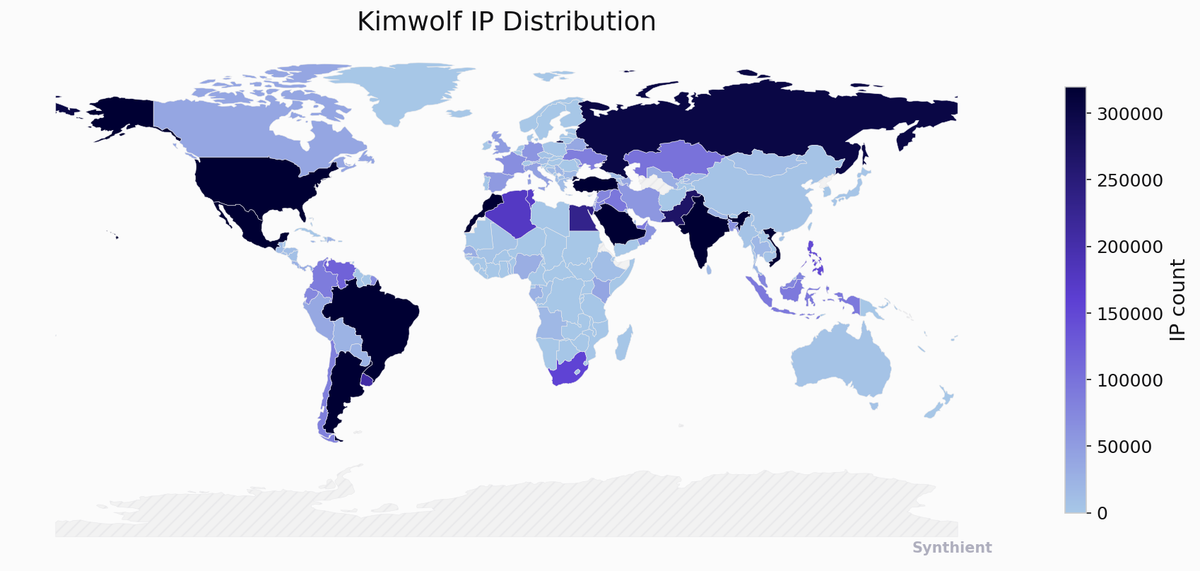

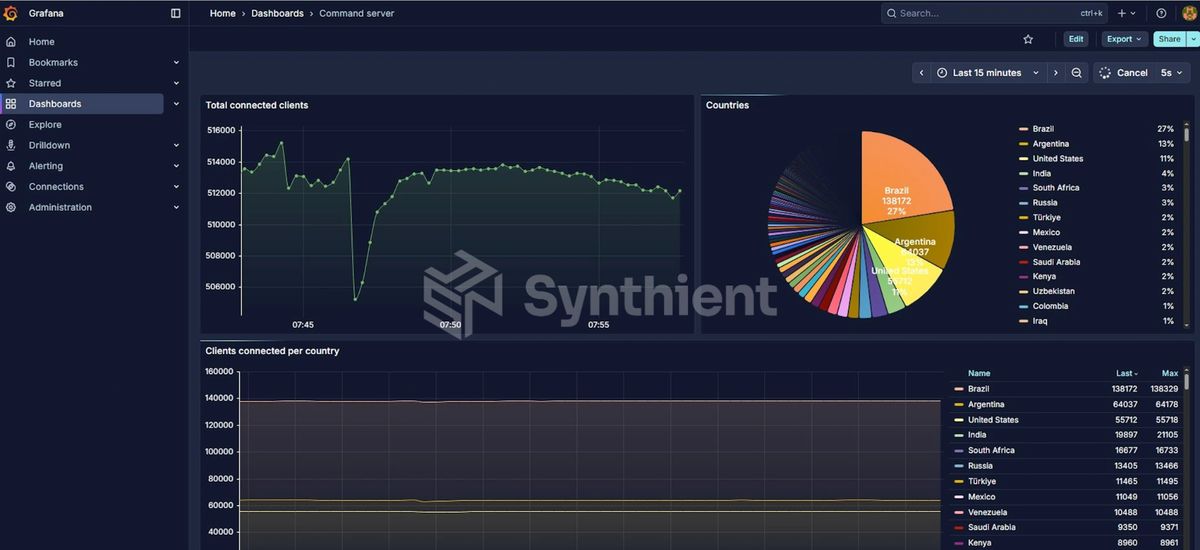

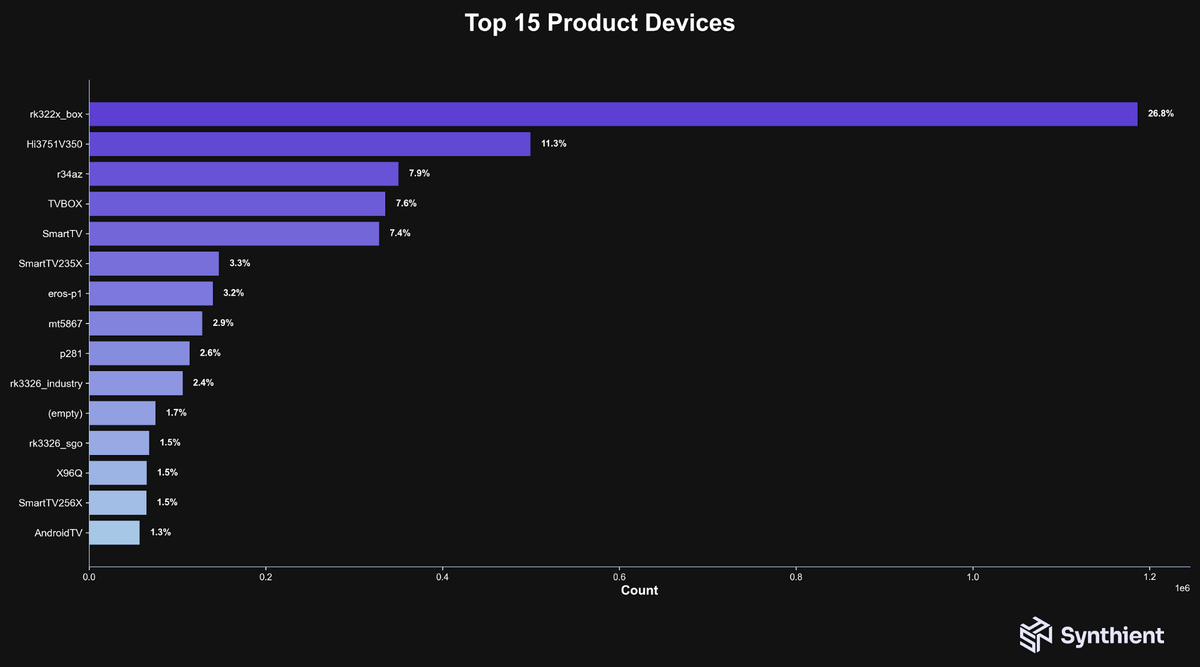

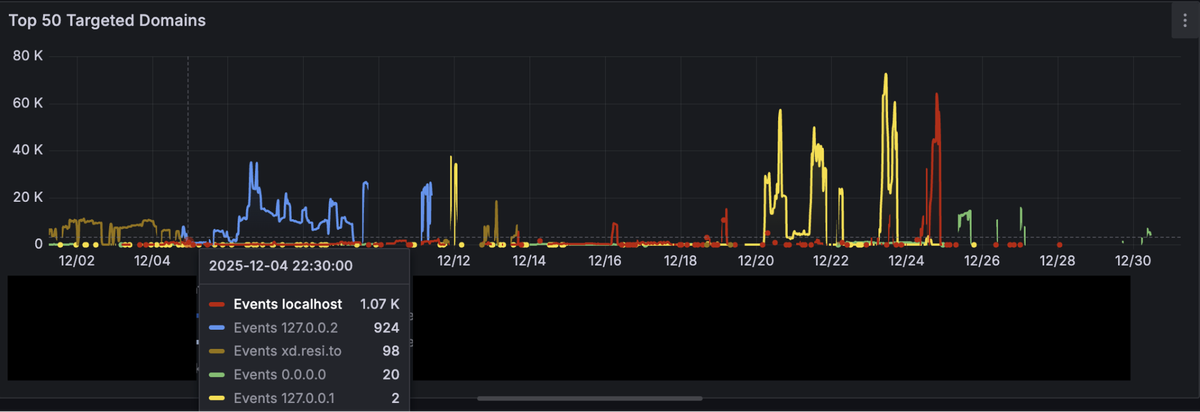

สัญญาณการเติบโตในระดับโลกที่สะท้อนจากข้อมูลภาคสนาม

ข้อมูลจากงานวิจัยระบุภาพรวมการติดเชื้อจำนวนมาก และสะท้อนการกระจายตัวที่ชัดเจนในบางประเทศ รวมถึงการเห็นไอพีที่เชื่อมโยงกับกิจกรรมในระดับหลายล้านต่อสัปดาห์ ซึ่งเป็นสัญญาณว่าระบบนี้ไม่ได้เป็นแค่แคมเปญระยะสั้น แต่เป็นโครงสร้างที่ทำงานต่อเนื่องและปรับตัวได้ อีกมุมที่น่าคิดคือความสัมพันธ์ระหว่างจำนวนอุปกรณ์กับจำนวนไอพีที่สังเกตเห็น เพราะสำหรับโลกของ proxy และบอตเน็ต ไอพีคือสินทรัพย์ และการมีไอพีจำนวนมากมักหมายถึงความสามารถในการหลบเลี่ยงข้อจำกัดต่าง ๆ ได้มากขึ้นด้วย

กล่องทีวีและอุปกรณ์ Android ที่กลายเป็นแหล่งไอพีขนาดใหญ่

หนึ่งในภาพที่ชัดจากรายงานคือบทบาทของอุปกรณ์จำพวก TV streaming box ที่ถูกใช้งานเป็นแหล่งไอพีจำนวนมาก และในบางกรณีมีสัญญาณว่าถูกเตรียมสภาพมาก่อนแล้ว ไม่ว่าจะเป็นการติดตั้ง SDK บางชนิดหรือการตั้งค่าที่เอื้อให้ถูกควบคุมได้ง่าย เมื่ออุปกรณ์ลักษณะนี้ถูกนำไปเป็นส่วนหนึ่งของ proxy pool ความเสี่ยงจึงไม่หยุดอยู่แค่เครื่องผู้ใช้ปลายทาง แต่ลากไปถึงชื่อเสียงของไอพี ความน่าเชื่อถือของทราฟฟิก และคุณภาพของระบบยืนยันตัวตนที่ถูกนำไปลองผิดลองถูกในวงกว้าง

รายได้ของผู้โจมตีไม่ได้มีทางเดียว และนี่คือส่วนที่อันตราย

ภาพรวมจากทั้งข่าวและงานวิจัยชี้ว่า Kimwolf ถูกทำให้เป็นเครื่องมือสร้างรายได้หลายทางพร้อมกัน ตั้งแต่ขาย proxy bandwidth ไปจนถึงนำกำลังเครื่องไปใช้กับ DDoS และยังมีสัญญาณการผูกกับ SDK เชิงพาณิชย์เพื่อหารายได้เพิ่มจากกิจกรรมในเครื่องที่ถูกยึด สิ่งที่ทำให้เรื่องนี้ดูเหมือนระบบที่ถูกออกแบบมาเพื่อโตเรื่อย ๆ คือการที่แต่ละทางรายได้ช่วยเลี้ยงอีกทางหนึ่งได้ เช่น proxy ที่ขายได้ช่วยให้สแกนได้มากขึ้น พอสแกนได้มากก็ยึดเครื่องได้มาก พอยึดเครื่องได้มากก็ยิ่งมีทรัพยากรกลับไปขายต่อ

สิ่งที่ควรถามต่อจากข่าวนี้คือความรับผิดชอบของ ecosystem

ความน่าสนใจของกรณีนี้อยู่ที่มันไม่ใช่เรื่องของช่องโหว่จุดเดียว แต่เป็นการเชื่อมต่อกันของแรงจูงใจและการออกแบบระบบหลายชั้น ฝั่งหนึ่งต้องการไอพีและทราฟฟิกที่ดูเป็นธรรมชาติ อีกฝั่งหนึ่งต้องการเส้นทางที่เข้าถึงอุปกรณ์ปลายทางได้กว้างและเร็ว และเมื่อทั้งสองฝั่งมาบรรจบกัน บอตเน็ตก็เติบโตได้แบบแทบไม่ต้องพึ่งเทคนิคที่ซับซ้อนที่สุด สุดท้าย Kimwolf จึงเป็นมากกว่ามัลแวร์บน Android แต่มันคือกรณีศึกษาว่าระบบตลาดบางแบบสามารถกลายเป็นเครื่องยนต์ขยายภัยคุกคามได้เอง เมื่อไม่มีแรงเสียดทานด้านความปลอดภัยที่มากพอ

Reference

- The Hacker News Kimwolf Android Botnet Infects Over 2 Million Devices via Exposed ADB and Proxy Networks

- Synthient A Broken System Fueling Botnets

หากสนใจสินค้า หรือต้องการคำปรึกษาเพิ่มเติม

💬 Line: @monsteronline

☎️ Tel: 02-026-6664

📩 Email: [email protected]

🌐 ดูสินค้าเพิ่มเติม: mon.co.th