How to set up a threat management program

How to set up a threat management program and Data Loss Prevention Program

(วิธีการตั้งค่าโปรแกรมการจัดการภัยคุกคามภายในและการป้องกันการสูญเสียข้อมูล )

ยุคสองสามปีที่ผ่านมานี้ โลกของเรากำลังเผชิญกับการเปลี่ยนแปลงครั้งใหญ่ไม่เคยปรากฏมาก่อน ไม่ว่าจะเป็นรูปแบบการทำงานที่กระจายตัวมากขึ้น การเข้าถึงข้อมูลมหาศาลผ่านช่องทางต่างๆ และการย้ายข้อมูลขึ้นสู่ระบบคลาวด์ ล้วนทำให้การรักษาความปลอดภัยของข้อมูลลับยิ่งซับซ้อนและท้าทายมากขึ้น

ชัดเจนว่าองค์กรต่างๆ กำลังเผชิญความยากลำบากในการรับมือกับความท้าทายด้านการรักษาความปลอดภัยข้อมูลที่เพิ่มมากขึ้น โดยเฉพาะอย่างยิ่งภัยคุกคามจากภายใน ระหว่างปี 2020 ถึง 2022 ภัยคุกคามประเภทนี้เพิ่มสูงถึง 44% และค่าใช้จ่ายในการจัดการกับภัยคุกคามเหล่านี้ก็พุ่งสูงขึ้น 34% จาก 11.45 ล้านดอลลาร์เป็น 15.38 ล้านดอลลาร์

การเพิ่มขึ้นอย่างรวดเร็วของภัยคุกคามจากภายในนี้มีสาเหตุหลักสองประการ ประการแรก ทีมรักษาความปลอดภัยส่วนใหญ่ ขาดความสามารถในการมองเห็น การรั่วไหลของข้อมูลที่เกิดจากบุคคลและเหตุการณ์ด้านความปลอดภัยที่เกิดจากภายใน และประการที่สอง มีเพียงไม่กี่ทีมที่มีเครื่องมือหรือทรัพยากร ที่เพียงพอในการรับมือกับปัญหานี้

สาเหตุสำคัญที่ทำให้ Gartner มองเห็นแนวโน้มการรวมตัวกันของแพลตฟอร์ม Data Loss Prevention (DLP) และ Insider Threat Management (ITM) ก็คือ ธุรกิจต้องการเครื่องมือและกระบวนการที่มอบข้อมูลเชิงลึกแบบองค์รวมและมีบริบท โดยคำนึงถึงพฤติกรรมของผู้ใช้ เพียงแค่โฟกัสไปที่ข้อมูลและการเคลื่อนไหวของข้อมูลนั้นไม่เพียงพออีกต่อไป

เพื่อป้องกันการสูญหายของข้อมูล ผู้นำในอุตสาหกรรมจำเป็นต้องใช้วิธีการที่เน้นผู้ใช้เป็นหลัก ซึ่งก้าวข้ามไปจากปัจจัยแบบเดิมๆ อย่างเช่น การปฏิบัติตามข้อกำหนด ในบทความนี้ เราจะมาเจาะลึกถึงหลักพื้นฐานบางประการในการออกแบบโปรแกรม ITM และ DLP สิ่งเหล่านี้สามารถช่วยให้คุณเข้าถึงการปกป้องข้อมูลในรูปแบบที่เหมาะสมกับการทำงานขององค์กรสมัยใหม่

เหตุใดการปกป้องข้อมูลจึงเป็นเรื่องที่ท้าทาย

ความเสี่ยงมีอยู่ทั่วไปในภูมิทัศน์ที่ซับซ้อนในปัจจุบัน ต่อไปนี้คือการเปลี่ยนแปลงบางประการที่ทําให้บริษัทต่างๆ ปกป้องข้อมูลของตนได้ยาก

- ข้อมูลเพิ่มเติมเปิดให้เปิดเผยและถูกขโมย ขณะที่ธุรกิจต่างๆ ก้าวเข้าสู่โลกดิจิทัล ปริมาณข้อมูลที่ถูกสร้างขึ้นนั้นมีมากมายมหาศาลเกินกว่าที่เคยมีมา ตามการคาดการณ์ของ IDC ในรายงาน Worldwide Global DataSphere Forecast ปริมาณข้อมูลทั้งหมดที่ถูกสร้างขึ้นจะเพิ่มขึ้นเป็นสองเท่าระหว่างปี 2022 ถึง 2026 สิ่งนี้หมายความว่า ผู้ไม่หวังดีภายในองค์กรจะมีโอกาสเข้าถึงข้อมูลที่ละเอียดอ่อนมากขึ้นผ่านช่องทางต่างๆ มากขึ้น นอกจากนี้ ผู้ใช้งานที่ไม่ระมัดระวังอาจเผยข้อมูลโดยไม่ตั้งใจได้ง่ายขึ้น อีกทั้งช่องโหว่ด้านความปลอดภัยระหว่างช่องทาง การตั้งค่าที่ผิดพลาด หรือการแชร์ไฟล์โดยไม่ตั้งใจ ล้วนสามารถสร้างโอกาสให้ผู้โจมตีภายนอกขโมยข้อมูลได้มากขึ้น

- ชนิดข้อมูลใหม่ตรวจจับได้ยาก ข้อมูลไม่ได้เติบโตแค่เพียงปริมาณเท่านั้น แต่ยังมีความหลากหลายมากขึ้น ซึ่งทำให้การตรวจจับและควบคุมยากขึ้น เครื่องมือโปรแกรมป้องกันการสูญหายของข้อมูล (DLP) แบบดั้งเดิม มักถูกออกแบบมาเพื่อตรวจจับข้อมูลตามรูปแบบที่กำหนดไว้อย่างเข้มงวด (เช่น หมายเลขบัตรเครดิต) แต่ถึงแม้จะเป็นเช่นนั้น เครื่องมือเหล่านี้ก็ยังสร้างผลบวกลวง (False Positives) มากเกินไป ปัจจุบันข้อมูลทางธุรกิจที่สำคัญมีความหลากหลายมากขึ้น และอาจอยู่ในรูปแบบกราฟิก ตาราง หรือแม้แต่โค้ดต้นฉบับ ซึ่งยากต่อการตรวจจับด้วยเครื่องมือแบบเดิม

- ขอบเขตความปลอดภัยของเครือข่ายไม่มีอยู่อีกต่อไป ด้วยพนักงานและผู้รับเหมาที่ทํางานจากระยะไกลมากขึ้นขอบเขตการรักษาความปลอดภัยจึงเปลี่ยนจากอิฐและปูนเป็นหนึ่งตามผู้คน เพิ่มแนวทางปฏิบัติแบบผสมผสานระหว่างการนําอุปกรณ์ของคุณมาเอง (BYOD) ซึ่งส่วนบุคคลและมืออาชีพมักจะเบลอ และทีมรักษาความปลอดภัยมีความเสี่ยงที่ต้องต่อสู้มากยิ่งขึ้น ในการสํารวจรายงาน State of the Phish ปี 2023 จาก Proofpoint 72% ของผู้ตอบแบบสอบถามกล่าวว่าพวกเขาใช้อุปกรณ์ส่วนตัวอย่างน้อยหนึ่งเครื่องในการทํางาน

- การเลิกจ้างพนักงานสูง การปลดพนักงานในอุตสาหกรรมเทคโนโลยีในปี 2022 และ 2023 ทําให้พนักงานจํานวนมากลาออกและเข้าร่วมธุรกิจในอัตราที่รวดเร็ว ผลที่ได้คือความเสี่ยงที่มากขึ้นของการขโมยข้อมูลการแทรกซึมและการก่อวินาศกรรม ผู้นําด้านความปลอดภัยก็รู้เช่นกัน 39% ของหัวหน้าเจ้าหน้าที่รักษาความปลอดภัยข้อมูลให้คะแนนการปรับปรุงการปกป้องข้อมูลเป็นลําดับความสําคัญสูงสุดในอีกสองปีข้างหน้า

- ความสามารถด้านความปลอดภัยขาดตลาด การขาดความสามารถทําให้ทีมรักษาความปลอดภัยจํานวนมากมีทรัพยากรไม่เพียงพอ และสถานการณ์มีแนวโน้มที่จะเลวร้ายลง ในปี 2023 ช่องว่างแรงงานด้านความปลอดภัยทางไซเบอร์แตะระดับสูงสุดเป็นประวัติการณ์ มีงานมากกว่าแรงงานที่มีทักษะถึง 4 ล้านตําแหน่ง

DLP vs. ITM

ความแตกต่างระหว่าง DLP และ ITM คืออะไร? ทั้ง DLP และ ITM ทํางานเพื่อป้องกันข้อมูลสูญหาย แต่พวกเขาประสบความสําเร็จในรูปแบบที่แตกต่างกัน

DLP ติดตามการเคลื่อนย้ายและการกรองข้อมูล

DLP จะคอยตรวจสอบกิจกรรมของไฟล์และสแกนเนื้อหาเพื่อดูว่าผู้ใช้กำลังจัดการข้อมูลสำคัญตามนโยบายของบริษัทหรือไม่ โดย DLP ถูกนำมาใช้ทั่วทั้งองค์กรโดยคำนึงถึงผู้ใช้ทั่วไปที่มีความเสี่ยงต่ำ

ITM มุ่งเน้นไปที่พฤติกรรมของผู้ใช้

ในขณะเดียวกัน ITM จะวิเคราะห์การใช้แอปพลิเคชันการทํางานของอินเทอร์เฟซผู้ใช้การเข้าถึงเว็บไซต์และการเคลื่อนย้ายไฟล์ มีวัตถุประสงค์เพื่อตรวจจับพฤติกรรมของผู้ใช้ที่มีความเสี่ยงและป้องกันข้อมูลสูญหายการก่อวินาศกรรมของระบบและการละเมิดการปฏิบัติตามข้อกําหนดอื่น ๆ นอกจากนี้ยังจับภาพหน้าจอของกิจกรรมที่มีความเสี่ยงสูงเพื่อเป็นหลักฐานภาพในกรณีที่มีการสอบสวน

ITM ใช้กับผู้ใช้ที่มีความเสี่ยง เช่น:

- พนักงานที่ลาออก

- ผู้ใช้ที่มีสิทธิพิเศษ

- คนที่ถูกโจมตีมาก (VAPs)

- ผู้รับเหมา

- พนักงานในแผนการปฏิบัติงาน

เหตุใดโปรแกรม ITM และ DLP จึงมาบรรจบกัน

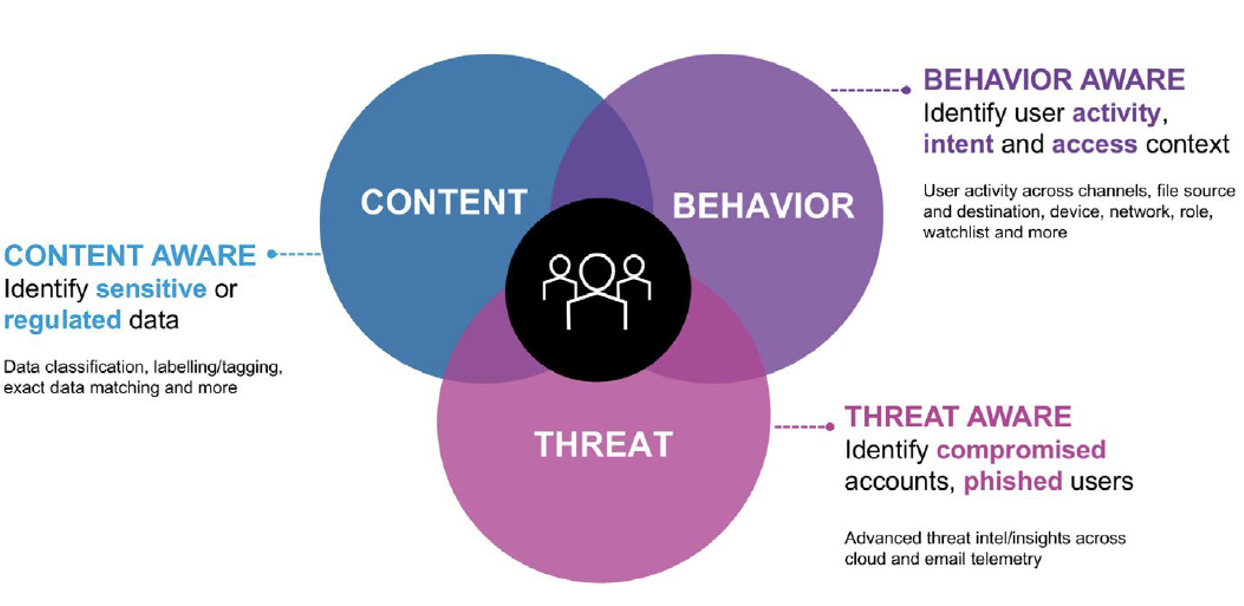

DLP และ ITM กําลังผนึกกําลังกันเพราะลักษณะของงานมีการพัฒนา เพื่อปกป้องข้อมูลในปัจจุบันคุณไม่สามารถมุ่งเน้นไปที่เนื้อหาเพียงอย่างเดียวได้ คุณต้องมองเห็นสิ่งที่คนวงในกําลังทํากับข้อมูล และคุณต้องมีกลยุทธ์ที่ชัดเจนในการป้องกันและบรรเทาภัยคุกคาม โปรแกรม ITM และ DLP ที่ทันสมัยคือ:

- การรับรู้เนื้อหา เพื่อให้สามารถระบุข้อมูลที่ละเอียดอ่อนและควบคุมได้อย่างถูกต้อง

- การตระหนักรู้พฤติกรรม ดังนั้นจึงสามารถระบุได้ว่าพฤติกรรมของผู้ใช้ใดมีความเสี่ยง ซึ่งน่าจะเป็นตัวบ่งชี้ถึงเจตนาร้าย และการเข้าถึงประเภทใดที่ผิดปกติ

- ตระหนักถึงภัยคุกคาม ดังนั้นจึงสามารถระบุบัญชีที่ถูกบุกรุกหรือบอกได้ว่าผู้ใช้ตกเป็นเหยื่อของการโจมตีแบบฟิชชิงการละเมิด OAuth หรือมัลแวร์เมื่อใด

การเชื่อมต่อจุดเหล่านี้สามารถให้บริบทเพิ่มเติมปรับปรุงการตรวจสอบและเปิดเผยเจตนาบางสิ่งที่ไม่ชัดเจนเสมอไปเมื่อคุณใช้เครื่องมือ DLP แบบเดิม

6 ขั้นตอนในการสร้างโปรแกรม ITM และ DLP ที่ประสบความสําเร็จ

ต่อไปนี้คือภาพรวมพื้นฐานของขั้นตอนที่คุณต้องดําเนินการเพื่อออกแบบโปรแกรม ITM และ DLP ที่สร้างขึ้นสําหรับวิธีการทํางานขององค์กรสมัยใหม่

ขั้นตอนที่ 1: หาคนที่เหมาะสมให้เข้าที่

โปรแกรม ITM และ DLP ที่ประสบความสําเร็จนั้นทํางานข้ามสายงานโดยเนื้อแท้ ช่วยขจัดไซโลแบบดั้งเดิมระหว่าง “ความปลอดภัย” (เน้นบุคลากร) และ “InfoSec” (ไอทีที่เน้นเครือข่าย) และทําให้ผู้คนมีส่วนร่วมจากทั่วทั้งธุรกิจ รวมถึงกฎหมาย ทรัพยากรบุคคล การปฏิบัติตามกฎระเบียบ ผู้นําสายธุรกิจ ผู้บริหาร และแม้แต่คณะกรรมการบริษัท ทุกกลุ่มควรทํางานร่วมกันเพื่อบรรลุเป้าหมายร่วมกันในการลดความเสี่ยงขององค์กร ทั้งด้านเทคนิคและไม่ใช่ด้านเทคนิคควรได้รับอํานาจในการสื่อสารอย่างชัดเจนเกี่ยวกับปัญหา ITM และ DLP

ขั้นตอนที่ 2: กําหนดสินทรัพย์ข้อมูล ความเสี่ยง และข้อกําหนดของโปรแกรม

ธุรกิจส่วนใหญ่มีกรณีการใช้งานที่จํากัดและกําหนดไว้อย่างแคบสําหรับการประเมินภัยคุกคาม โดยทั่วไปแล้วพวกเขาจะเป็นเฉพาะกิจและปฏิกิริยา หากคุณต้องการขยายกรณีการใช้งานจุดเริ่มต้นคือการร่างสิ่งที่ทําให้องค์กรของคุณมีความเสี่ยงมากที่สุด

- กําหนดสินทรัพย์ข้อมูล ข้อมูลใดบ้างที่ต้องการการปกป้อง หากคุณไม่ทราบว่าคุณมีข้อมูลที่ละเอียดอ่อนอะไรบ้างคุณจะไม่สามารถรักษาความปลอดภัยได้

- ระบุบุคคลภายในที่มีความเสี่ยง ผู้บริหาร C-suite มักเป็นเป้าหมายของผู้โจมตี แต่ในหลายกรณี เป็นกลยุทธ์ที่ดีกว่าสําหรับผู้ไม่หวังดีที่จะมุ่งความสนใจไปที่ผู้อื่น พวกเขาอาจติดตามผู้ดูแลระบบไอทีที่มีสิทธิ์ของระบบมากมาย เป็นต้น หรืออาจกําหนดเป้าหมายพนักงานในการประชาสัมพันธ์หรือนักลงทุนสัมพันธ์ที่สามารถเข้าถึงข้อมูลที่มีค่าหรือละเอียดอ่อน

- ร่างข้อกําหนดการปฏิบัติตามข้อกําหนด กฎหมายและกฎการปฏิบัติตามข้อกําหนดบางอย่างได้รับการตอบสนองที่ดีที่สุดผ่านโปรแกรมการปกป้องข้อมูลแบบองค์รวม จากมุมมองทางกฎหมายและความเป็นส่วนตัวการใช้โปรแกรมที่ออกแบบมาอย่างดีจะดีกว่าการหลีกเลี่ยงเนื่องจากความกลัวเกี่ยวกับอุปสรรคทางกฎหมายที่อาจเกิดขึ้น

ขั้นตอนที่ 3: ตรวจสอบความสามารถและช่องว่างของคุณ

ก่อนที่คุณจะสามารถวางแผนโปรแกรมของคุณคุณต้องเข้าใจสถานะปัจจุบันของคุณ สิ่งนี้เริ่มต้นด้วยการประเมินความสามารถ การลงทุน และระดับวุฒิภาวะในการป้องกันข้อมูลสูญหายในปัจจุบันของคุณอย่างมีวิจารณญาณ กระบวนการนั้นจะช่วยให้คุณตอบคําถามสําคัญเช่น:

- ความสามารถและข้อจํากัดทางเทคนิคของเราคืออะไร?

- อะไรคือจุดปวดเฉพาะของเราหรือช่องว่างความคุ้มครอง?

- เราจะใช้ประโยชน์สูงสุดจากการลงทุนที่มีอยู่ของเราได้อย่างไรเมื่อเราเปิดตัวโปรแกรมที่ครอบคลุมมากขึ้น?

- เราต้องใช้ความสามารถอะไรอีกบ้างในการปกป้องพนักงานแบบไฮบริดของเรา ?

ขั้นตอนที่ 4: วางแผนโปรแกรมของคุณ

การปกป้องข้อมูลเป็นงานที่ซับซ้อน ดังนั้นโปรดทราบว่าอาจใช้เวลาหลายเดือนก่อนที่โปรแกรม ITM และ DLP ของคุณจะทํางานได้อย่างสมบูรณ์ อย่างน้อยที่สุดแผนของคุณควรครอบคลุมการกํากับดูแลการตรวจสอบประวัติการฝึกอบรมการตรวจสอบกิจกรรมของผู้ใช้การจัดการข้อมูลและการตรวจสอบ เริ่มต้นด้วยแผนที่มีนโยบายและขั้นตอนที่เป็นเอกสารสนับสนุนตามกฎหมาย องค์กรส่วนใหญ่มีทรัพยากรในการจัดการกิจกรรมที่จําเป็นเหล่านี้

ขั้นตอนที่ 5: เปิดตัวและสร้างรอบการตรวจสอบ

หากต้องการเริ่มต้นใช้งาน ให้สร้างแผนการดําเนินงานที่มีเหตุการณ์สําคัญของโปรแกรม นี่คือเวลาที่คุณจะกําหนดขั้นตอนสําคัญเช่นวิธีการจัดพนักงานโปรแกรมของคุณความรับผิดชอบที่แน่นอนของสํานักงานของคุณเมื่อคุณจะได้รับความช่วยเหลือจากผู้เชี่ยวชาญจากบุคคลที่สามและอื่น ๆ เพื่อให้แน่ใจว่าโปรแกรมของคุณยังคงได้รับเงินทุน คุณจะต้องทําการประเมินตนเองที่ชัดเจนเป็นครั้งคราว การตรวจสอบเป็นประจําสามารถช่วยปรับปรุงโปรแกรมของคุณได้เช่นกัน โดยปกติ คุณจะทําการตรวจสอบในเหตุการณ์ที่กําหนดไว้ล่วงหน้า เช่น ก่อนเริ่มเหตุการณ์สําคัญของโครงการใหม่

ขั้นตอนที่ 6: ขยายขนาดเมื่อเวลาผ่านไป

โปรแกรม ITM และ DLP ส่วนใหญ่ต้องใช้เวลาจึงจะทํางานได้เต็มประสิทธิภาพ เพื่อให้การจัดการความเสี่ยงมีประสิทธิภาพคุณจะต้องบรรลุเป้าหมายเหล่านี้เมื่อโปรแกรมของคุณเติบโตเต็มที่:

- ดําเนินการตรวจสอบประวัติสําหรับทุกคน

- ยกระดับการฝึกอบรมของคุณ

- ส่งเสริมการทํางานร่วมกันภายใน

- กําหนดบทบาทการกํากับดูแล

- ปรับแต่งการควบคุมการเข้าถึงข้อมูลของคุณอย่างละเอียด

- ปรับใช้การตรวจสอบที่ดีขึ้นในสภาพแวดล้อมของคุณ

- ป้องกันและแก้ไขโดยอัตโนมัติ

Proofpoint สามารถช่วยได้อย่างไร

พร้อมที่จะสร้างโปรแกรมการปกป้องข้อมูลของคุณเองแล้วหรือยัง องค์กรส่วนใหญ่ไม่มีความเชี่ยวชาญด้านภัยคุกคามจากภายใน ดังนั้นคุณอาจต้องการขอความช่วยเหลือจากผู้เชี่ยวชาญเช่นบริการที่มีการจัดการของ Proofpoint เราสามารถให้ข้อมูลเชิงลึกตามวัตถุประสงค์เพื่อช่วยคุณออกแบบ นําไปใช้ และจัดการโปรแกรม ITM และ DLP ที่มีประสิทธิภาพ

นอกจากนี้เรายังมีแพลตฟอร์มการปกป้องข้อมูลชั้นนําที่เน้นผู้คนเป็นศูนย์กลาง Proofpoint Sigma สามารถช่วยเชื่อมต่อจุดต่างๆ ระหว่างกิจกรรมของผู้ใช้และการเคลื่อนย้ายข้อมูล เพื่อให้ทีมรักษาความปลอดภัยของคุณสามารถตอบสนองต่อการละเมิดที่นําโดยบุคคลภายในได้เกือบเรียลไทม์ ปกป้อง บริษัท ของคุณจากการสูญเสียข้อมูลการกระทําที่เป็นอันตรายและความเสียหายของแบรนด์ที่เกิดจากผู้ใช้ในขณะที่ประหยัดทั้งเวลาและค่าใช้จ่าย สําหรับรายละเอียดเพิ่มเติมเกี่ยวกับการสร้างและจัดการโปรแกรม DLP ของคุณ ให้ดาวน์โหลด e-book เริ่มต้นใช้งาน DLP และ ITM คุณจะได้เรียนรู้:

- สิ่งที่ต้องใช้ในการตั้งค่าโปรแกรม ITM และ DLP

- แนวทางปฏิบัติที่ดีที่สุดสําหรับการเริ่มต้นใช้งานและการปรับขนาด

- เคล็ดลับในการวัดความสําเร็จ

ข้อมูลจาก : proofpoint.com