คาดการณ์ด้านความปลอดภัยไซเบอร์ปี 2024 กลยุทธ์และเป้าหมายใหม่ของRansomware

ละคาดว่าจะรุนแรงถึงขั้นวิกฤตในปีนี้

ในอดีต อาชญากรรมไซเบอร์มักเกิดขึ้นจากแรงจูงใจที่ว่า “ทำเพื่อความฮา” พวกเขามีส่วนร่วมในกิจกรรมอันตรายเพียงเพื่อความสนุกสนานหรือสร้างความวุ่นวาย แต่ในปัจจุบัน พวกเขาถูกผลักดันด้วยผลกำไร กลายเป็นหน่วยธุรกิจที่มีเหตุผล มุ่งหาหนทางปฏิบัติงานที่ยืดหยุ่นและทำซ้ำได้เพื่อสร้างรายได้อย่างมั่นคง การเปลี่ยนแปลงของแรงจูงใจนี้ทำให้การคาดการณ์พฤติกรรมของพวกเขาง่ายขึ้นเล็กน้อย เนื่องจากการกระทำของพวกเขามีพื้นฐานมาจากเป้าหมายเชิงกลยุทธ์มากกว่าความคึกคะนองที่คาดเดาไม่ได้

1 . การเร่งตัวของRansomwareแบบฉวยโอกาสด้วยช่องโหว่ Zero-Day

ในปี 2024 ผู้ก่อภัยคุกคามด้านแรนซัมแวร์จะยังคง “ยึดโอกาส” มากขึ้น พวกเขาจะเร่งพัฒนาอาวุธจากช่องโหว่ที่เพิ่งค้นพบภายใน 24 ชั่วโมง หลังจากเจาะเข้าเครือข่ายจำนวนมากผ่านการสแกนอัตโนมัติ พวกเขาจะคัดกรองเครือข่ายเหล่านั้นด้วยมือเพื่อพิจารณาแนวทางการเรียกค่าไถ่ที่เหมาะสมและเลือกวิธีโจมตีที่เหมาะสมเนื่องจากบริษัทต่างๆ เริ่มให้ความสำคัญกับการติดแพตช์ตามลำดับความสำคัญและตอบสนองอย่างรวดเร็ว กลุ่มผู้ก่อภัยคุกคามที่มีความซับซ้อนและมีทรัพยากรมากมาย จะเริ่มลงทุนในช่องโหว่ Zero-Day ของแท้ โดยไม่ต้องรอให้มีรหัส Proof-of-Concept (PoC) ออกมากลุ่มอาชญากรรมRansomwareจะยังคง มุ่งเป้าโจมตีไปที่ซอฟต์แวร์ระดับองค์กร ทั้งผู้พัฒนาซอฟต์แวร์และองค์กรผู้ใช้งานเองจำเป็นต้องปรับตัวรับมือกับเทรนด์นี้

เหตุผลที่ซอฟต์แวร์ระดับองค์กรเป็นเป้าหมายหลัก:

- การใช้งานอย่างแพร่หลาย: องค์กรจำนวนมากใช้ซอฟต์แวร์ระดับองค์กร ทำให้มีกลุ่มเป้าหมายกว้าง

- วงจรการอัปเดตที่ยาวนาน: ซอฟต์แวร์ระดับองค์กรมักมีวงจรการอัปเดตที่ยาวนานกว่าซอฟต์แวร์สำหรับผู้ใช้ทั่วไป เช่น เว็บเบราว์เซอร์หรือโปรแกรมสำนักงาน ทำให้ช่องโหว่เปิดเผยอยู่นาน

- วิธีการอัปเดตที่ซับซ้อน: การอัปเดตซอฟต์แวร์ระดับองค์กรมักยุ่งยากกว่า เนื่องจากอาจส่งผลกระทบต่อระบบอื่นๆ ในองค์กร

สิ่งนี้สร้างช่องโหว่ให้กับผู้ก่อภัยคุกคาม และพวกเขาจะพยายามยืดระยะเวลาของช่องโหว่ให้มากที่สุดเท่าที่จะทำได้ วิธีการพัฒนาซอฟต์แวร์ระดับองค์กรแบบดั้งเดิมอาจจำเป็นต้องเปลี่ยนแปลงเพื่อรับมือกับแรงกดดันที่เพิ่มขึ้นจากผู้ก่อภัยคุกคาม

เนื่องจากการปรับตัวตามเทรนด์นี้ต้องใช้เวลา อาจเกิดภาวะเสียสมดุลชั่วคราวระหว่างความสามารถในการโจมตีและป้องกัน หลังจากเกิดเหตุการณ์โจมตีใหญ่ๆ หลายครั้ง คาดว่าองค์กรต่างๆ จะหันไปเน้นการลงทุนในโซลูชันจัดการความเสี่ยง

2 . การลดขั้นตอนการประเมินและคัดกรองเหยื่อ

การโจมตีแบบฉวยโอกาส ซึ่งมักดำเนินการโดยกลุ่มนายหน้าเข้าถึงเบื้องต้น (initial access brokers) หรือผู้ร่วมเครือข่ายRansomware สามารถเจาะเข้าสู่เครือข่ายหลายร้อยหรือหลายพันเครือข่ายได้อย่างรวดเร็ว หลังจากการบุกรุกเบื้องต้นแบบอัตโนมัติ ต่อมาจะมีกระบวนการคัดกรองแบบแมนนวล ซึ่งต้องใช้เวลานาน ช่วงเวลานี้มอบโอกาสให้ผู้ป้องกันตรวจจับและลดทอนภัยคุกคาม

โดยเฉพาะอย่างยิ่งเมื่อมี detection and response capabilities (XDR or MDR).

การคัดกรองมีความสำคัญอย่างยิ่งในการประเมินศักยภาพการเรียกค่าไถ่สูงสุดและวิธีการที่รุนแรงที่สุด โดยพิจารณาจากปัจจัยต่างๆ เช่น อุตสาหกรรมหรือขนาดของบริษัท อุตสาหกรรมการผลิตและอุตสาหกรรมที่ต้องพึ่งพาการดำเนินงานอื่นๆ มักจะเสี่ยงต่อการโจมตีRansomwareในขณะที่ภาคส่วนเช่นการดูแลสุขภาพหรือสำนักงานกฎหมายมีแนวโน้มที่จะถูกขโมยข้อมูล กลุ่มอาชญากรรมRansomwareมีความเข้าใจมากขึ้นเกี่ยวกับความแตกต่างของแต่ละอุตสาหกรรม โดยเฉพาะอย่างยิ่ง สตูดิโอเกมจำเป็นต้องตื่นตัวเนื่องจากคาดว่าการโจมตีจะเพิ่มขึ้นในปี 2024

ธุรกิจขนาดเล็กหรือขนาดกลางที่มีศักยภาพการเรียกค่าไถ่จำกัด ทำหน้าที่เป็นแหล่งเชื่อมต่อทางธุรกิจสำหรับการยกระดับการโจมตี มักผ่านการเชื่อมต่อ VPN/VDI หรือการโจมตีอีเมลทางธุรกิจ ในกรณีนี้ ทรัพย์สินที่มีค่าที่สุดสำหรับผู้ร่วมเครือข่ายRansomwareอาจไม่ใช่สิ่งที่คุณมี แต่เป็นใครที่คุณรู้จัก การโจมตีช่องโหว่เบื้องต้นสามารถเจาะเข้าบริษัทผ่านห่วงโซ่อุปทาน แม้ว่าจะไม่ได้ใช้ซอฟต์แวร์ที่ได้รับผลกระทบโดยตรง

3 . การอัปเกรดรหัส Ransomware

ผู้พัฒนาแรนซัมแวร์กำลังหันมาใช้ Rust เป็นภาษาโปรแกรมหลักมากขึ้น Rust ช่วยให้เขียนโค้ดที่ปลอดภัยยิ่งขึ้น ขณะเดียวกันก็ทำให้การถอดรหัสและวิเคราะห์ของนักวิจัยด้านความปลอดภัยยากขึ้น นอกจากนี้ Rust ยังช่วยให้พัฒนาโค้ดที่สามารถคอมไพล์สำหรับระบบปฏิบัติการต่างๆ ได้ แม้ว่าการพัฒนาRansomwareสำหรับ macOSโดยตรงยังไม่คาดว่าจะเกิดขึ้น แต่แนวโน้มในการโจมตีไฮเปอร์ไวเซอร์และเวิร์กโหลดของเซิร์ฟเวอร์อื่นๆกำลังเพิ่มขึ้น

การเข้ารหัสไฟล์อย่างสมบูรณ์ โค้ดแรนซัมแวร์จะสนับสนุนการเข้ารหัสแบบไม่ต่อเนื่อง และค่อยๆ เปลี่ยนไปใช้การเข้ารหัสแบบควอนตัมยืดหยุ่น เช่น การเข้ารหัส NTRU การเข้ารหัสแบบไม่ต่อเนื่องเกี่ยวข้องกับการเข้ารหัสเพียงส่วนหนึ่งของไฟล์ในแต่ละครั้ง โดยมีข้อดีหลักสองประการ ประการแรก การตรวจจับการโจมตีจะมีความท้าทายมากขึ้นสำหรับเครื่องมือรักษาความปลอดภัย เนื่องจากความคล้ายคลึงกันทางสถิติระหว่างไฟล์ที่เข้ารหัสบางส่วนกับไฟล์ต้นฉบับ และประการที่สอง กระบวนการเข้ารหัสจะเร็วขึ้น ทำให้แรนซัมแวร์สามารถเข้ารหัสไฟล์ได้มากขึ้นภายในระยะเวลาที่กำหนด

- โค้ดRansomwareคุณภาพสูงกำลังกลายเป็นสินค้าโภคภัณฑ์: ผู้โจมตีสามารถเข้าถึงโค้ดแรนซัมแวร์ที่มีประสิทธิภาพสูงและใช้โจมตีได้ง่ายขึ้น

- Ransomwareมักส่งผลกระทบต่อระบบจำนวนมากและข้อมูลมหาศาล: ส่งผลให้ความเสียหายร้ายแรงและกู้คืนยาก

- แม้โค้ดRansomwareจะพัฒนาขึ้น แต่การกู้คืนข้อมูลยังคงท้าทาย: ไม่สามารถรับประกันการกู้คืนข้อมูล 100% ได้เสมอ

- กลุ่มRansomwareจำนวนมากหันไปใช้การขโมยข้อมูลแทนการเข้ารหัส: เนื่องจากการกู้คืนข้อมูลทำได้ยาก แม้เจาะระบบได้ด้วยโค้ดคุณภาพสูง

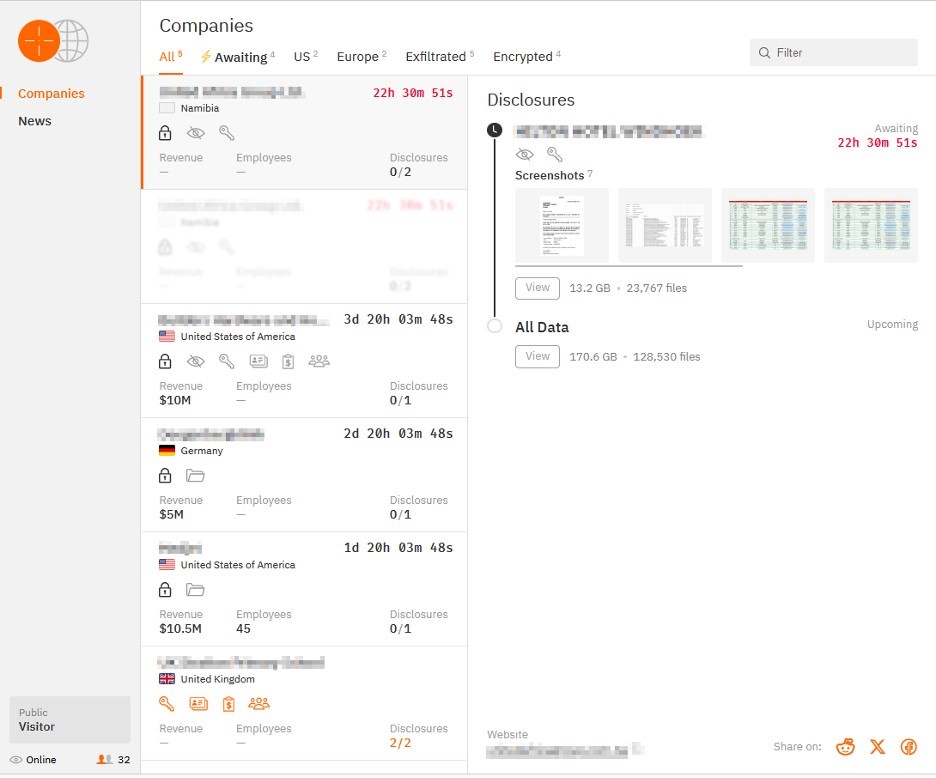

4 . ข่าวสารเกี่ยวกับความเปลี่ยนแปลงจากการโจมตีแบบ ransomware encryption ไปสู่การโจรกรรมข้อมูล

การเข้ารหัสข้อมูลจะยังคงเป็นอาวุธสำคัญสำหรับกลุ่ม ransomware ที่ซับซ้อน แต่อาจจะลดความสำคัญลง และกลายเป็นบทบาทเสริมเท่านั้น เนื่องจากมีแนวโน้มที่จะหันไปเน้นการโจรกรรมและแอบขนข้อมูล (data theft and exfiltration) มากกว่าการเข้ารหัสข้อมูลแบบดั้งเดิม (ยกเว้นอุตสาหกรรมบางประเภทที่ความต่อเนื่องของการทำงานสำคัญกว่าความลับ เช่น การผลิต)

การแอบขนข้อมูล (data exfiltration) ถือเป็นกลยุทธ์ที่สร้างผลตอบแทนสูงกว่าการโจมตีแบบ ransomware โดยทั่วไป เนื่องจากหลังจากแอบขนข้อมูลไปได้แล้ว ผู้เสียหายจะถูกบีบคั้นด้วยทางเลือกสองทางที่ยากลำบาก:

- เก็บข้อมูลไว้เป็นความลับ: ซึ่งอาจส่งผลต่อชื่อเสียง ภาพลักษณ์ ฐานลูกค้า หรือความเสียหายทางการเงินอื่น ๆ

- ยอมให้ผู้โจมตีเผยแพร่ข้อมูล: ซึ่งยิ่งส่งผลกระทบรุนแรงขึ้นไปอีก

เมื่อเทียบกับการโจมตีแบบ ransomware ที่เข้ารหัสข้อมูล ผลลัพธ์มีความยืดหยุ่นมากกว่า เพราะผู้เสียหายสามารถเลือกจ่ายค่าไถ่เพื่อปลดล็อคข้อมูล โดยไม่ต้องเผชิญกับการรั่วไหลของข้อมูลต่างจากRansomwareตรงที่การขโมยข้อมูลหลีกเลี่ยงการก่อให้เกิดการทำลายล้าง ทำให้กลุ่มRansomwareสามารถแสดงตนว่าเป็นผู้ทดสอบการเจาะระบบโดยไม่สมัครใจ การขโมยข้อมูลช่วยให้เหยื่อสามารถรักษาความลับของข้อมูลได้ เนื่องจากผู้คุกคามเสนอให้จัดการกับการละเมิดอย่างรอบคอบ อาชญากรไซเบอร์ใช้ประโยชน์จากความรู้ด้านกฎหมายและการปฏิบัติตามกฎระเบียบเพื่อบังคับให้เหยื่อตอบสนองความต้องการค่าไถ่ที่เพิ่มขึ้น และเหยื่อบางรายอาจเลือกที่จะจ่ายค่าไถ่เพื่อหลบเลี่ยงค่าปรับหรือผลกระทบด้านลบต่อแบรนด์

กรณีดังที่แสดงในผลลัพธ์จาก “Bitdefender 2023 Cybersecurity Assessment“

การเก็บงำการรั่วไหลของข้อมูลกลายเป็นปัญหาที่น่ากังวล โดยเฉพาะอย่างยิ่งในสหรัฐอเมริกา:

- มากกว่า 70% ของผู้ตอบแบบสำรวจในสหรัฐฯ ระบุว่าเคยถูกบอกให้เก็บการรั่วไหลของข้อมูลไว้เป็นความลับ

- 55% ยอมรับว่าเคยเก็บการรั่วไหลของข้อมูลไว้เป็นความลับ แม้รู้ว่าควรเปิดเผย

ปัญหานี้ส่งผลต่อการรับมือกับภัยคุกคามไซเบอร์ในหลายด้าน:

- ขัดขวางการสืบสวน: หน่วยงานบังคับใช้กฎหมายมักได้รับข้อมูลที่รั่วไหลจากกลุ่ม ransomware ซึ่งอาจมีข้อมูลเกี่ยวกับการรั่วไหลของข้อมูลที่ยังไม่เปิดเผย การเก็บงำข้อมูลทำให้การสืบสวนและป้องกันการโจมตีในอนาคตทำได้ยากขึ้น

- เพิ่มความเสี่ยงของผู้เสียหาย: การเก็บงำข้อมูลอาจทำให้ผู้เสียหายไม่รู้ว่าข้อมูลของตนเองถูกบุกรุก ส่งผลให้ไม่สามารถป้องกันผลกระทบต่าง ๆ ได้ เช่น การโจรกรรมข้อมูลทางการเงิน

5 . การพัฒนาความซับซ้อนของกลุ่ม Ransomware

การเปลี่ยนจากผู้เชี่ยวชาญด้านความปลอดภัยไปสู่ความเชี่ยวชาญที่เพิ่มขึ้นนั้นได้รับแรงหนุนจากรูปแบบการแบ่งผลกำไรของกลุ่มอาชญากร ซึ่งเป็นคำที่แม่นยำยิ่งขึ้นสำหรับโมเดลธุรกิจ Ransomware-as-a-Service (RaaS) กลุ่มที่มีความซับซ้อนเหล่านี้รับสมัครสมาชิกที่มีทักษะขั้นสูงและการศึกษาระดับสูง

เมื่อเผชิญกับความท้าทายด้านความสามารถในการขยายขนาดซึ่งเชื่อมโยงกับการโจมตีแบบฉวยโอกาส กลุ่มRansomwareได้รับการคาดหวังให้แสวงหาทักษะระบบอัตโนมัติอย่างจริงจังในอนาคตอันใกล้นี้ เพื่อเพิ่มค่าไถ่ให้สูงสุด ความเข้าใจอย่างลึกซึ้งเกี่ยวกับวิธีการดำเนินธุรกิจเป็นสิ่งสำคัญ ซึ่งนำไปสู่การเน้นที่มากขึ้นเกี่ยวกับการประกันภัยทางไซเบอร์ การปฏิบัติตามกฎระเบียบ และความเชี่ยวชาญด้านกฎหมาย นี่เป็นการเปิดโอกาสมากขึ้นสำหรับผู้เชี่ยวชาญที่ไม่ใช่ด้านเทคนิคในการเข้าร่วมระบบนิเวศทางอาญาที่กำลังขยายตัว

โลกของRansomwareกำลังร้อนระอุ กลุ่มอาชญากรไซเบอร์แข่งขันกันขโมยข้อมูล เรียกค่าไถ่ และสร้างกำไรมหาศาล ท่ามกลางการแข่งขันอันดุเดือดนี้ จุดสำคัญสู่ความสำเร็จอยู่ที่ “การดึงดูดเหล่าพันธมิตรผู้มากความสามารถและเครือข่ายแน่น” กลุ่มใดทำได้สำเร็จ ย่อมก้าวขึ้นเป็นเจ้าพ่อวงการ ( shut down recently by law enforcement และเชื่อมต่อกับกลุ่ม BlackMatter และ DarkSide ที่ล้มเหลวก่อนหน้านี้) มีแนวโน้มที่จะเปลี่ยนโฉมใหม่ แต่ต้องดิ้นรนเพื่อดึงดูดบริษัทในเครือที่มีความซับซ้อนมากขึ้น โดยเฉพาะอย่างยิ่งหลังจากความล้มเหลวหลายครั้ง

บางกลุ่มอาจเลือกที่จะขายทรัพย์สินที่เหลืออยู่ให้กับอาชญากรไซเบอร์ที่ต้องการและหายไป เช่นเดียวกับกรณีของ Hive และ Hunters International (อ่านบทวิเคราะห์ของเรา) เนื่องจากกลุ่มแรนซัมแวร์ต้องพึ่งพาผู้เชี่ยวชาญมากขึ้น แบรนด์และชื่อเสียงของพวกเขาจึงมีบทบาทสำคัญมากขึ้น ซึ่งอาจกลายเป็นช่องโหว่ในการดำเนินงานได้

6 . แนวโน้มที่น่าสนใจในโลกของ Ransomware

ความซับซ้อนที่เพิ่มขึ้นของกลุ่มแรนซัมแวร์ในปี 2567 จะนำไปสู่การนำเครื่องมือและเทคนิคต่างๆ ที่เกี่ยวข้องกับผู้แสดงภัยคุกคามที่ได้รับการสนับสนุนจากรัฐมาใช้อย่างกว้างขวาง DLL sideloading

จะกลายเป็นเรื่องธรรมดา และเทคนิค “การใช้ชีวิตนอกแผ่นดิน” จะยังคงเป็นกระแสหลัก เนื่องจากบริษัททุกขนาดใช้การป้องกันที่มีประสิทธิผล เช่น MDR และ XDR จึงมีความท้าทายมากขึ้นสำหรับกลุ่มที่ได้รับการสนับสนุนจากรัฐในการปกปิดกิจกรรมของตน บังคับให้พวกเขาเปลี่ยนมาใช้มัลแวร์ที่ซับซ้อนแบบกำหนดเองและเวกเตอร์การโจมตีที่ซับซ้อน รวมถึงการโจมตีในห่วงโซ่อุปทานระบอบการปกครองที่ยอมรับการมีอยู่ของกลุ่มแรนซัมแวร์เหล่านี้อาจจำเป็นต้องตั้งกฎการมีส่วนร่วมเมื่อการดำเนินการเหล่านี้เริ่มก่อให้เกิดความขัดแย้งกับพันธมิตรหรือบ่อนทำลายผลประโยชน์ของตนเอง

สรุป

ปี 2024 คาดว่าจะเป็นอีกปีที่ต้องเผชิญกับภัยคุกคามจาก Ransomware อย่างต่อเนื่อง แต่สิ่งสำคัญคือต้องตระหนักว่า โมเดลธุรกิจของ Ransomware ได้พัฒนามาอย่างมากตั้งแต่ปี 2017 และเรากำลังอยู่ในช่วงเปลี่ยนผ่านสำคัญ การติดตามแนวโน้มล่าสุดเป็นสิ่งสำคัญยิ่ง เช่นเดียวกับการให้ความสำคัญกับกลยุทธ์พื้นฐานอย่างการป้องกันแบบหลายชั้น (defense-in-depth) และระบบความปลอดภัยแบบหลายชั้น จุดเน้นควรอยู่ที่การพัฒนา “ความสามารถ” มากกว่า “เครื่องมือ” ครอบคลุมทั้งการป้องกัน การตรวจจับ และการตอบสนอง

ข้อความนี้เป็นการแสดงความขอบคุณต่อทีมงาน Bitdefender Labs และ Bitdefender MDR ที่มีส่วนสำคัญในการสร้างการคาดการณ์เกี่ยวกับภัยคุกคาม Ransomware ในปี 2024

ข้อมูลจาก : Bitdefender