Palo Alto PAN-OS ตรวจพบช่องโหว่ Zero-Day เสี่ยงถูกโจมตี

Palo Alto Networks ได้ออกมาเปิดเผยถึงช่องโหว่ระดับวิกฤต (CVE-2025-010) ในซอฟต์แวร์ PAN-OS ซึ่งอาจเปิดโอกาสให้ผู้โจมตีข้ามการยืนยันตัวตนบนอินเทอร์เฟซเว็บการจัดการได้ ช่องโหว่นี้ได้รับการจัดคะแนน CVSS Base Score ที่ 8.8 ซึ่งถือเป็นความเสี่ยงที่สำคัญสำหรับองค์กรที่ใช้ PAN-OS เวอร์ชันที่ได้รับผลกระทบ

ช่องโหว่นี้เกิดจากปัญหาการข้ามการยืนยันตัวตนในอินเทอร์เฟซเว็บการจัดการของ PAN-OS ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนและเข้าถึงเครือข่ายอินเทอร์เฟซนี้ได้ อาจใช้ประโยชน์จากช่องโหว่นี้เพื่อเรียกใช้สคริปต์ PHP บางอย่างโดยไม่มีการยืนยันตัวตนที่เหมาะสม แม้ว่าสิ่งนี้จะไม่ทำให้เกิดการรันโค้ดจากระยะไกลได้ แต่ก็อาจส่งผลกระทบต่อความสมบูรณ์และความลับของระบบได้ ปัญหาดังกล่าวจัดอยู่ในประเภท CWE-306 (Missing Authentication for Critical Function) และ CAPEC-115 (Authentication Bypass) Palo Alto Networks ย้ำว่าช่องโหว่นี้ไม่ส่งผลกระทบต่อโซลูชัน Cloud NGFW หรือ Prisma Access

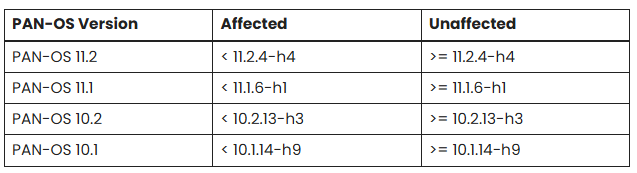

เวอร์ชันที่ได้รับผลกระทบ

ช่องโหว่นี้ส่งผลกระทบต่อ PAN-OS บางเวอร์ชัน: PAN-OS เวอร์ชัน 11.0 สิ้นสุดการสนับสนุน (EOL) ตั้งแต่วันที่ 17 พฤศจิกายน 2024 และจะไม่มีการแก้ไขสำหรับรุ่นนี้

ความเสี่ยงและการบรรเทา

ความเสี่ยงจะสูงที่สุดสำหรับระบบที่เปิดใช้งานการเข้าถึงอินเทอร์เฟซเว็บการจัดการจากเครือข่ายที่ไม่น่าเชื่อถือ หรืออินเทอร์เน็ตโดยตรง หรือผ่านอินเทอร์เฟซ dataplane ที่เปิดใช้งานโปรไฟล์การจัดการ เพื่อลดความเสี่ยงนี้ Palo Alto Networks แนะนำให้จำกัดการเข้าถึงเฉพาะที่อยู่ IP ภายในที่เชื่อถือได้ และปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดสำหรับการรักษาความปลอดภัยการเข้าถึงการดูแลระบบ

สิ่งที่องค์กรควรทำ

- อัปเกรดระบบที่ได้รับผลกระทบเป็นเวอร์ชันที่แก้ไขแล้ว

- จำกัดการเข้าถึงอินเทอร์เฟซเว็บการจัดการโดยใช้ IP ภายในเท่านั้น

- ใช้ระบบ “jump box” เป็นตัวกลางสำหรับการเข้าถึงอินเทอร์เฟซการจัดการ

- เปิดใช้งาน Threat ID 510000 และ 510001 ผ่านการสมัคร Threat Prevention เพื่อบล็อกการโจมตีที่อาจเกิดขึ้น

Palo Alto Networks ระบุว่ายังไม่พบการใช้ประโยชน์จากช่องโหว่นี้ในทางที่เป็นอันตรายในขณะนี้ ช่องโหว่นี้ถูกค้นพบโดย Adam Kues จาก Assetnote Security Research Team

แม้ว่าช่องโหว่นี้จะถูกจัดระดับความรุนแรงเป็น HIGH แต่ Palo Alto Networks แนะนำให้ดำเนินการแก้ไขอย่างเร่งด่วนในระดับ MODERATE เนื่องจาก Exploitation ต้องมีการกำหนดค่าเฉพาะ (เช่น อินเทอร์เฟซการจัดการที่เชื่อมต่ออินเทอร์เน็ต) อย่างไรก็ตาม องค์กรต่างๆ ควรดำเนินการทันทีเพื่อรักษาความปลอดภัยระบบของตน ลูกค้าสามารถตรวจสอบอุปกรณ์ของตนได้ผ่านทางส่วน Assets ของพอร์ทัลสนับสนุนลูกค้าของ Palo Alto Networks อุปกรณ์ที่ติดธง “PAN-SA-2024-0015” ควรได้รับความสำคัญในการแก้ไข

สรุป

ช่องโหว่ CVE-2025-010 ใน Palo Alto Networks PAN-OS เป็นภัยคุกคามร้ายแรงที่อาจถูกใช้เพื่อข้ามการยืนยันตัวตนและเข้าถึงระบบได้ การอัปเดตระบบและการปฏิบัติตามแนวทางปฏิบัติที่ดีที่สุดเป็นสิ่งสำคัญอย่างยิ่งในการป้องกันการถูกโจมตี

แหล่งที่มา : https://cybersecuritynews.com/pan-os-vulnerability-web-interface-authentication/

ติดต่อเราเพื่อรับคำปรึกษาและบริการที่ดีที่สุดในด้านความปลอดภัยไซเบอร์![]()

สนใจสินค้า :

สอบถามเพิ่มเติม :

![]() : 02-026-6665

: 02-026-6665