เมื่อ AI กลับกลายเป็นผู้ร้ายเสียเอง “S1ngularity Attack เจาะบัญชี GitHub ไปมากกว่า 2,000 บัญชี”

เกิดอะไรขึ้นกับ “s1ngularity” Attack

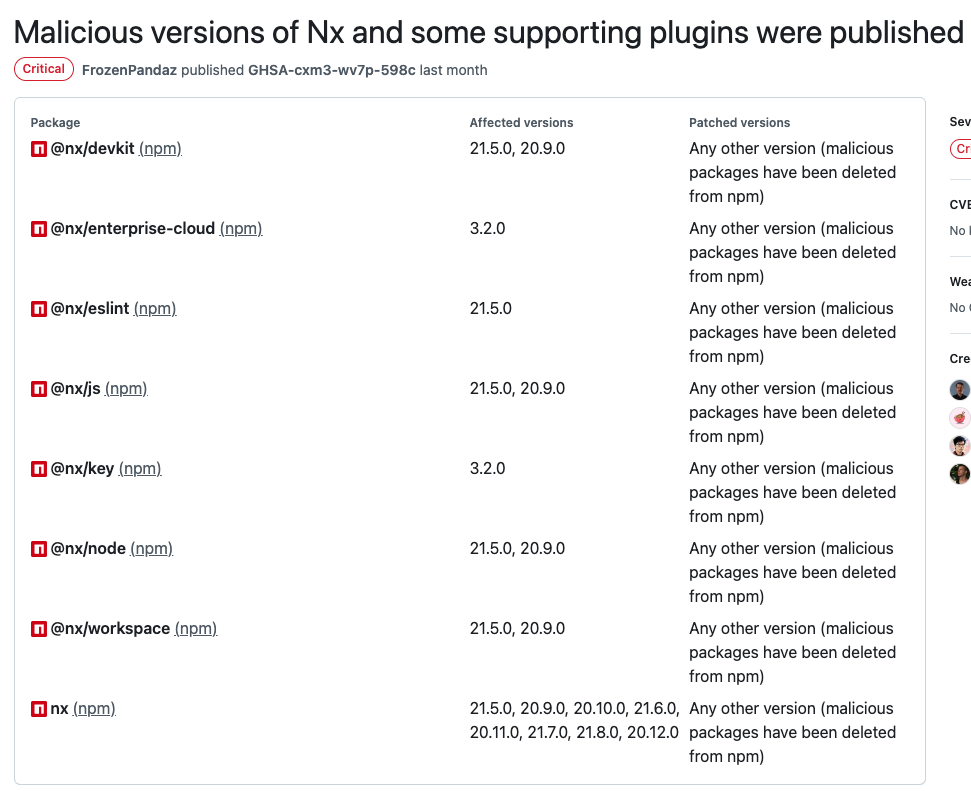

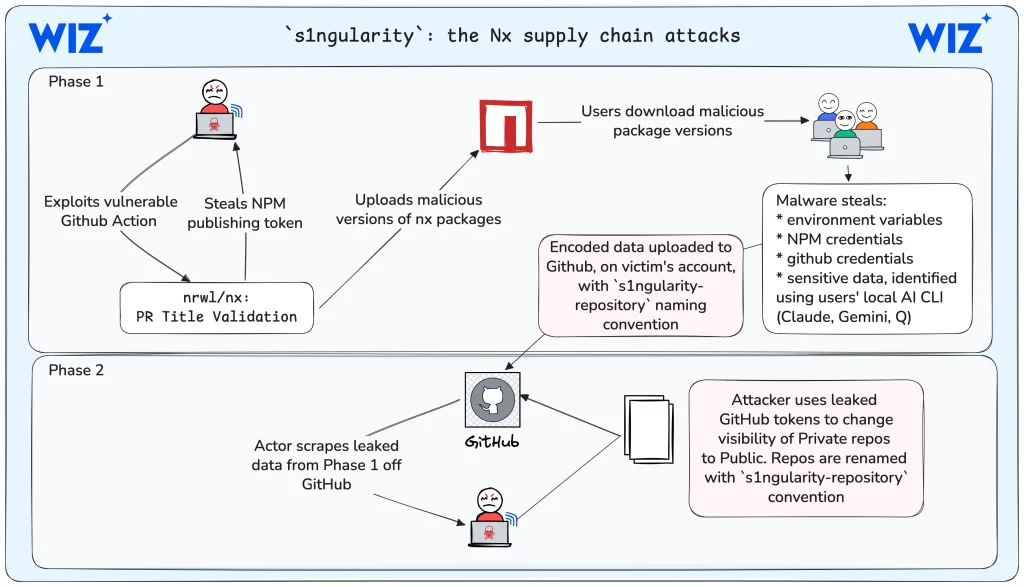

เมื่อวันที่ 26 สิงหาคม 2025 ทีมพัฒนา Nx — build system และ monorepo tool ยอดนิยม (กว่า 5.5 ล้านดาวน์โหลดต่อสัปดาห์บน NPM) — ถูกแฮกผ่านการตั้งค่า GitHub Actions ที่ไม่ปลอดภัย โดยฝั่งผู้โจมตีใช้การดักจับ pull_request_target และการฉีดโค้ดในชื่อ PR ทำให้สามารถรันโค้ดอันตรายภายใน pipeline ได้ ผลลัพธ์คือมีการปล่อยแพ็กเกจ Nx เวอร์ชันที่ถูกฝังมัลแวร์telemetry.js ลงบน NPM ซึ่งเมื่อผู้ใช้ติดตั้งจะถูกขโมยข้อมูลสำคัญ เช่น GitHub token, npm token, SSH key, ไฟล์ .env, กระเป๋าเงินดิจิทัล และ Credential อื่น ๆ ก่อนถูกอัปโหลดไปยัง GitHub repository สาธารณะชื่อ “s1ngularity-repository”

GitHub. (2025). Security advisory: GHSA-cxm3-wv7p-598c. Nx Repository. Retrieved September 16, 2025, from https://github.com/nrwl/nx/security/advisories/GHSA-cxm3-wv7p-598c

AI เข้ามาเร่งความเสียหาย

สิ่งที่ทำให้การโจมตีครั้งนี้แตกต่าง คือ การใช้เครื่องมือ AI และ LLMs (Claude, Q, Gemini) มาช่วยสแกนหา Secret และ Credential โดยตรงผ่าน command line โดยผู้โจมตีใช้วิธี prompt tuning เพื่อหลีกเลี่ยงข้อจำกัด เช่น การใส่คำว่า “penetration testing” เพื่อลดการปฏิเสธของ AI การโจมตีด้วย AI แบบนี้เปิดมิติใหม่ให้วงการ Cybersecurity เพราะแสดงให้เห็นว่า AI ไม่ได้ถูกใช้แค่ในการป้องกัน แต่สามารถถูกนำไปเร่งประสิทธิภาพของการโจมตีได้ด้วยเช่นกันผลกระทบและขอบเขตการโจมตี

จากรายงานของ Wiz.io ระบุว่า กว่า 2,180 GitHub accounts และ 7,200 repositories ได้รับผลกระทบจากการโจมตี 3 ระลอก และ Credential จำนวนมากยังคง “ใช้งานได้” หมายความว่าความเสียหายอาจจะยังไม่หยุดเพียงเท่านี้ นอกจากนี้ ผลกระทบไม่ได้จำกัดเพียงโค้ดที่ถูกขโมย แต่ยังรวมถึงความเสี่ยงในอนาคตที่ผู้โจมตีสามารถเข้าถึงระบบ Production หรือ Infrastructure ขององค์กรที่เกี่ยวข้อง

Wiz. (2025, September 9). s1ngularity supply chain attack illustration [Image]. Wiz.io. https://www.datocms-assets.com/75231/1756477529-s1ngularity.png?dpr=0.75&fm=webp

Nx และมาตรการแก้ไข

หลังจากเหตุการณ์ ทีมงาน Nx ได้ออก Root Cause Analysis และดำเนินการดังต่อไปนี้เพื่อป้องกันปัญหาที่อาจเกิดขึ้นในอนาตค:- เพิกถอนและหมุนเวียน (rotate) Token ทั้งหมด

- บังคับใช้ Two-Factor Authentication (2FA)

- ย้ายไปใช้ระบบ NPM Trusted Publisher เพื่อลดความเสี่ยงจาก Token-based publishing

- เพิ่มการตรวจสอบแบบ Manual approval สำหรับ PR-triggered CI/CD

บทเรียนสำคัญต่อวงการ Cybersecurity

การโจมตีครั้งนี้เป็น “สัญญาณเตือน” ที่ชัดเจนว่าโลกไซเบอร์กำลังเผชิญความท้าทายรูปแบบใหม่ เมื่อ AI ถูกนำมาใช้เป็นอาวุธโจมตีอย่างเต็มรูปแบบ องค์กรจึงควรเร่งยกระดับการป้องกัน ไม่ว่าจะเป็นการเพิ่มมาตรการด้าน CI/CD Security และประยุกต์ใช้แนวคิด Zero Trust กับทุก pipeline รวมทั้งการบังคับใช้ Two-Factor Authentication (2FA) ควบคู่กับการทำ Secret Rotation อย่างต่อเนื่อง ตลอดจนการสร้างความตระหนักรู้ให้กับทีมพัฒนาและทีม DevOps เกี่ยวกับความเสี่ยงของ Supply Chain Attack รวมถึงการลงทุนในเครื่องมือที่สามารถตรวจจับการโจมตีที่ซับซ้อนและตอบสนองได้แบบเรียลไทม์ มาตรการเหล่านี้จะช่วยให้องค์กรพร้อมรับมือกับภัยคุกคามที่กำลังพัฒนาไปอย่างรวดเร็ว

References

Cyber Security Hub. (2025, September 9). AI Malware strikes: “s1ngularity” attack hijacks 2000+ GitHub accounts. LinkedIn. Retrieved September 16, 2025, from https://www.linkedin.com/pulse/ai-malware-strikes-s1ngularity-attack-hijacks-2000-uyaee/ Wiz.io. (2025, September). The aftermath of s1ngularity. Wiz Security Blog. Retrieved September 16, 2025, from https://www.wiz.io/blog/s1ngularitys-aftermath GitHub. (2025). Security advisory: GHSA-cxm3-wv7p-598c. Nx Repository. Retrieved September 16, 2025, from https://github.com/nrwl/nx/security/advisories/GHSA-cxm3-wv7p-598cหากสนใจสินค้า หรือต้องการคำปรึกษาเพิ่มเติม

💬 Line: @monsteronline

☎️ Tel: 02-026-6664

📩 Email: [email protected]

🌐 ดูสินค้าเพิ่มเติม: mon.co.th