พบช่องโหว่ใน Falcon Sensor ของ CrowdStrike ย้ำ ให้ทุกคนอัปเดตด่วน!

เหตุการณ์ล่าสุดจาก CrowdStrike กลายเป็นอีกหนึ่งบทเรียนสำคัญสำหรับองค์กรด้าน Cybersecurity ทั่วโลก หลังบริษัทเปิดเผยช่องโหว่ระดับ “ปานกลาง” สองรายการใน Falcon Sensor สำหรับ Windows — ระบบตรวจจับและป้องกันปลายทาง (EDR) ที่ใช้กันแพร่หลายที่สุดในโลก ช่องโหว่ที่ระบุภายใต้รหัส CVE-2025-42701 และ CVE-2025-42706 แม้จะไม่เปิดทางให้ผู้โจมตีเข้าระบบโดยตรง แต่สามารถถูกนำมาใช้ลบไฟล์สำคัญภายในเครื่องเป้าหมายได้ หากผู้ไม่ประสงค์ดีมีสิทธิ์เข้าถึงมาก่อนแล้ว

ภาพรวมช่องโหว่และความรุนแรง

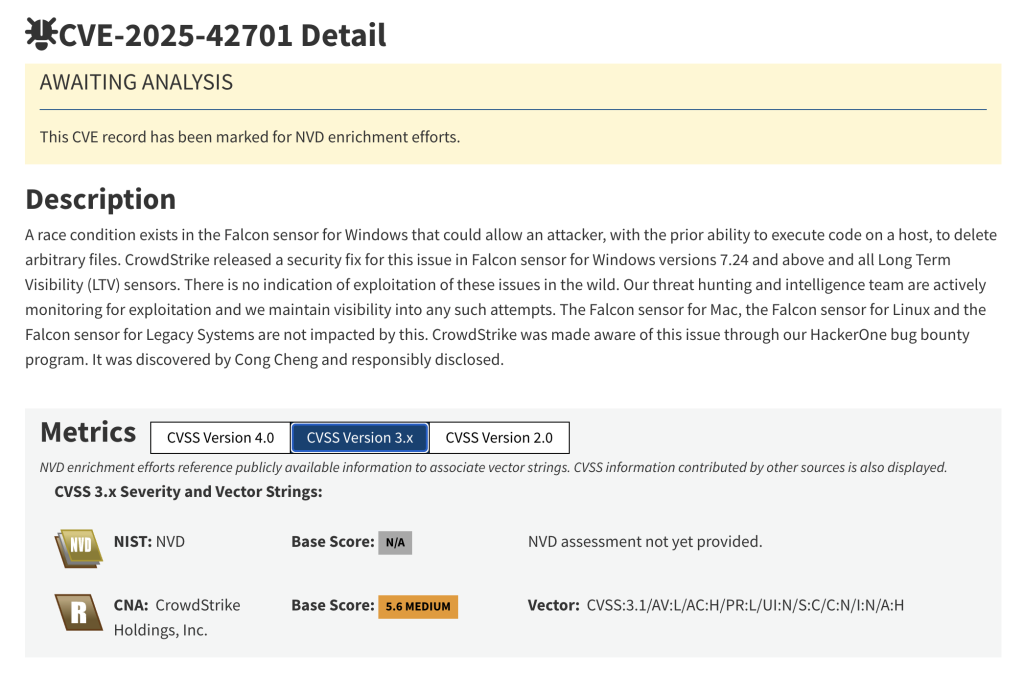

ช่องโหว่แรก CVE-2025-42701 เป็น Race Condition ในกระบวนการจัดการไฟล์ (TOCTOU – Time-of-Check to Time-of-Use) ซึ่งอาจเปิดโอกาสให้ผู้โจมตีที่มีสิทธิ์รันโค้ดในเครื่องสามารถแก้ไขสถานะไฟล์ระหว่างขั้นตอนการตรวจสอบและใช้งาน จนทำให้ Falcon Sensor ลบไฟล์ที่ไม่ควรถูกลบได้ ช่องโหว่นี้ถูกจัดอยู่ในระดับความรุนแรงปานกลาง (CVSS 5.6) และมีการอัปเดตแก้ไขแล้วในเวอร์ชัน 7.24 ขึ้นไป ส่วนช่องโหว่ที่สอง CVE-2025-42706 เป็นปัญหาด้านการตรวจสอบแหล่งที่มาของคำสั่ง (Origin Validation) ที่ไม่ถูกต้อง ส่งผลให้มัลแวร์หรือโค้ดอันตรายภายในเครื่องสามารถ “หลอก” Falcon Sensor ให้ลบไฟล์ผิดพลาดได้ ช่องโหว่นี้มีคะแนน CVSS 6.5 สูงกว่าเล็กน้อย และถูกแก้ไขพร้อมกันในแพตช์ล่าสุดเช่นกัน ทั้งสองช่องโหว่มีผลเฉพาะกับ Falcon Sensor สำหรับ Windows เท่านั้น ขณะที่ระบบ macOS และ Linux ไม่ได้รับผลกระทบ CrowdStrike ยืนยันว่าในขณะนี้ยังไม่มีหลักฐานว่าถูกโจมตีจริงในสภาพแวดล้อมจริง (No Exploitation in the Wild) และมีการปล่อย Hotfix พร้อมตัวอัปเดตเวอร์ชัน 7.29 เพื่ออุดช่องโหว่ทั้งหมดเรียบร้อยแล้ว

ผลกระทบและความเสี่ยงต่อองค์กร

แม้ช่องโหว่ทั้งสองไม่เปิดช่องให้บุคคลภายนอกเจาะเข้าระบบโดยตรง แต่ความเสี่ยงเกิดขึ้นในขั้นตอน “หลังการบุกรุก (Post-compromise)” หากผู้โจมตีเข้าถึงเครื่องได้แล้ว เขาอาจใช้ช่องโหว่นี้เพื่อลบไฟล์สำคัญ เช่น Log ความปลอดภัย ไฟล์ระบบ หรือไฟล์การทำงานของ Falcon เอง ส่งผลให้เครื่องสูญเสียความเสถียรและระบบตรวจจับภัยไม่สามารถทำงานได้อย่างสมบูรณ์ กล่าวได้ว่าช่องโหว่ทั้งสองทำหน้าที่เหมือน “ตัวเร่งความเสียหาย” ที่ช่วยขยายผลการโจมตี และลดความสามารถในการตรวจสอบเหตุการณ์ย้อนหลัง ซึ่งอาจนำไปสู่การซ่อนร่องรอยหรือยืดเวลาการอยู่ในระบบของผู้โจมตี (Dwell Time) ให้นานขึ้น

National Institute of Standards and Technology. (2025). CVE-2025-42701: Race condition vulnerability in CrowdStrike Falcon Sensor for Windows [Web page]. National Vulnerability Database (NVD). https://nvd.nist.gov/vuln/detail/CVE-2025-42701

แนวทางการอัปเดตและการป้องกัน

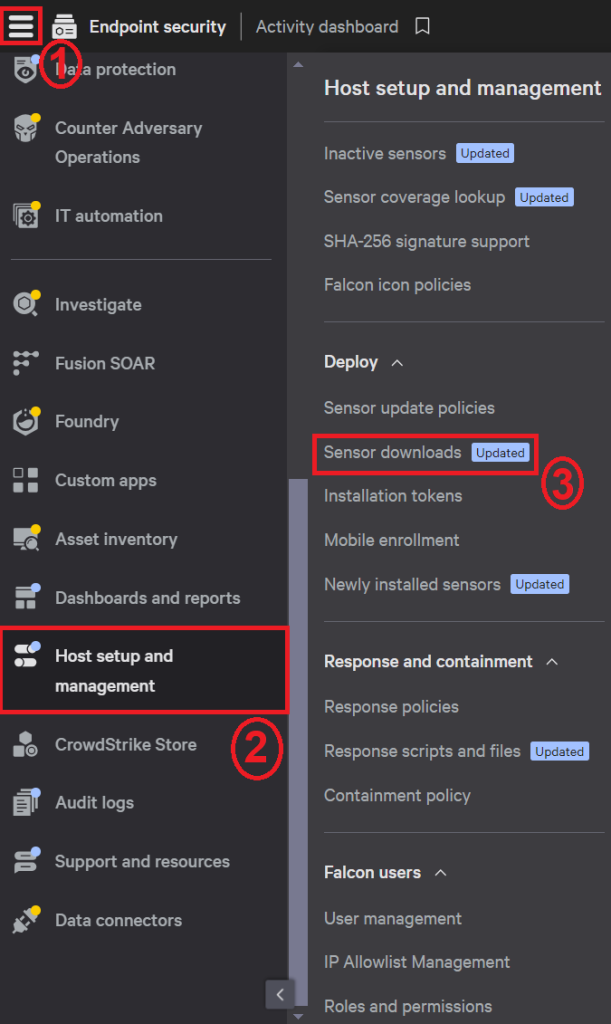

CrowdStrike แนะนำให้องค์กรที่ใช้ Falcon Sensor สำหรับ Windows ตรวจสอบเวอร์ชันผ่าน Falcon Console และอัปเดตทันทีเป็นเวอร์ชัน 7.24 หรือใหม่กว่า โดยเวอร์ชันล่าสุด 7.29 มีการรวมแพตช์ถาวรสำหรับช่องโหว่ทั้งสองรายการไว้เรียบร้อย สำหรับระบบที่ใช้การอัปเดตอัตโนมัติ (Auto Update Policy) จะได้รับแพตช์ตามช่องทางที่ตั้งไว้ เช่น “Latest” หรือ “N-1” ส่วนลูกค้าที่ติดตั้งแบบ Manual จำเป็นต้องอัปเดตเองผ่านแพ็กเกจใหม่ นอกจากนี้ CrowdStrike ได้มีระบบ Query สำหรับค้นหาเครื่องที่ยังรัน Falcon เวอร์ชันเสี่ยง เพื่อช่วยให้ผู้ดูแลระบบสามารถระบุและแก้ไขได้อย่างตรงจุด หลังการอัปเดตควรตรวจสอบสุขภาพของ Sensor ว่ายังคงส่ง Telemetry และ Log ตามปกติ รวมถึงทดสอบการแจ้งเตือนเหตุการณ์ เพื่อยืนยันว่า Falcon กลับมาทำงานเต็มประสิทธิภาพ

CrowdStrike. (n.d.). Installing Falcon Sensor for Linux [Web page]. CrowdStrike Tech Hub. https://www.crowdstrike.com/tech-hub/endpoint-security/installing-falcon-sensor-for-linux/

มุมมองเชิงกลยุทธ์และบทเรียนด้าน Cyber Resilience

เหตุการณ์นี้แม้ CrowdStrike จะจัดการได้อย่างรวดเร็วและโปร่งใส แต่ก็สะท้อนถึงความจริงที่ว่าซอฟต์แวร์ป้องกันภัยเองก็มีโอกาสกลายเป็นช่องโหว่ได้เช่นกัน องค์กรจึงควรมองการรักษาความปลอดภัยแบบ “ชั้นป้องกันหลายระดับ” (Defense in Depth) และเน้นการตรวจสอบอย่างต่อเนื่อง (Continuous Validation) เพื่อป้องกันความเสียหายหลังการบุกรุก สิ่งที่สำคัญไม่แพ้การอัปเดต คือการสำรองข้อมูล (Backup) และการจัดเก็บ Log ภายนอกระบบหลัก รวมทั้งการมีระบบ Monitoring เพื่อให้สามารถตรวจสอบย้อนหลังได้เมื่อเครื่องมือป้องกันถูกปิดการทำงาน ทั้งหมดนี้คือส่วนหนึ่งของแนวทางสร้าง “Cyber Resilience” ที่พร้อมรับมือกับเหตุไม่คาดฝันในทุกระดับ

Reference

The Cyber Security Hub. (2025, October 10). CrowdStrike Falcon Sensor Vulnerabilities — In Depth Analysis & Mitigation Guidance. LinkedIn Pulse. https://www.linkedin.com/pulse/crowdstrike-falcon-windows-sensor-vulnerabilities-9qqxe/ CrowdStrike. (2025, October 10). Issues Affecting CrowdStrike Falcon Sensor for Windows. CrowdStrike Security Advisory. https://www.crowdstrike.com/en-us/security-advisories/issues-affecting-crowdstrike-falcon-sensor-for-windows/

หากสนใจสินค้า หรือต้องการคำปรึกษาเพิ่มเติม

💬 Line: @monsteronline

☎️ Tel: 02-026-6664

📩 Email: [email protected]

🌐 ดูสินค้าเพิ่มเติม: mon.co.th