Dev ระวังตัวไว้! Glassworm Malware แอบฝังคำสั่งลับไว้ในโค้ดที่เขียน!!

นักพัฒนาส่วนใหญ่เชื่อว่า “ถ้าตัวเองอ่านโค้ดเอง ก็ต้องเห็นของผิดปกติแน่” แต่กรณีล่าสุดของ GlassWorm กำลังพิสูจน์ตรงกันข้าม มัลแวร์ตัวนี้ซ่อนคำสั่งอันตรายไว้ในส่วนที่ “มองไม่เห็นด้วยตาเปล่า” แล้วไหลเข้ามาทางส่วนเสริมของ VS Code ก่อนแพร่ต่อเองแบบหนอน (self-propagating) ผลคือโค้ดที่คุณเขียนหรือรีวิวอยู่ อาจมีคำสั่งลับที่พร้อมดึงเพย์โหลดรุ่นถัดไป ขโมยครีเดนเชียลจากเครื่องนักพัฒนา และใช้เครื่องคุณเป็นฐานต่อเชื่อมไปทำร้ายผู้อื่นได้โดยที่ทีมไม่รู้ตัว

GlassWorm คืออะไร และมันเข้าไปอยู่ในโค้ดได้อย่างไร

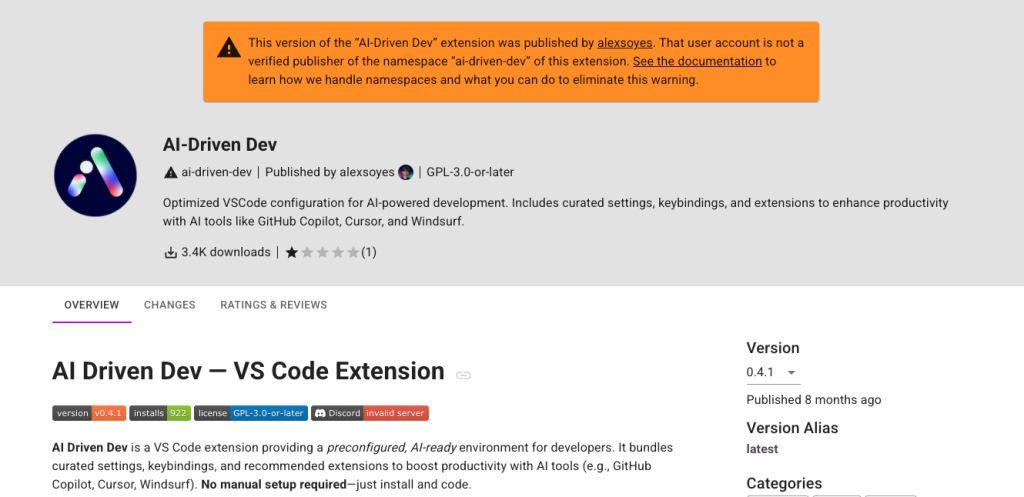

GlassWorm เป็นแคมเปญมัลแวร์ที่มุ่งโจมตี Environment ของนักพัฒนา โดยเฉพาะ VS Code extensions ผ่านแหล่งกระจายอย่าง Open VSX Registry และ Microsoft Extension Marketplace การโจมตีคือการฝังคำสั่งที่ ซ่อนด้วยอักขระ Unicode ที่มองไม่เห็น ทำให้รีวิวโค้ดด้วยสายตาหรือผ่าน diff view ทั่วไปแทบไม่พบความผิดปกติ เมื่อผู้ใช้ติดตั้งส่วนเสริมที่ติดเชื้อ ตัวมันเองจะเก็บ Credentials ต่าง ๆ ของผู้ใช้ (เช่น GitHub/Open VSX tokens) เปิดช่องทางเข้าถึงระยะไกล และใช้ Credentials เหล่านั้นไปแพร่ระบาดต่อในโปรเจกต์หรือส่วนเสริมอื่น ๆ

รายงานล่าสุดระบุรายชื่อส่วนเสริมที่ยังมีให้ดาวน์โหลดบน Open VSX และเชื่อมโยงกับ GlassWorm ได้แก่ ,adhamu.history-in-sublime-merge, และyasuyuky.transient-emacsซึ่งมียอดติดตั้งรวมหลายพันครั้ง แสดงให้เห็นว่าผู้โจมตีเล็งเป้าหมายนักพัฒนาจริง ๆ ไม่ใช่ผู้ใช้ทั่วไป

ซ่อนตัวเก่ง แพร่ขยายไว และสลับ C2 ได้ด้วยบล็อกเชน

GlassWorm ไม่ได้แค่ซ่อนโค้ด แต่ยัง สลับจุดสั่งการ (C2) ได้คล่องตัว ผ่านธุรกรรมบนบล็อกเชนเพื่อประกาศตำแหน่ง Playload ใหม่ กล่าวคือ ต่อให้ Dev Team บล็อกเซิร์ฟเวอร์เดิม ผู้โจมตีก็อัปเดตปลายทางใหม่ด้วยต้นทุนไม่กี่สตางค์ แล้วเครื่องที่ติดเชื้อจะไปรับค่าที่อยู่ใหม่อัตโนมัติ นอกจากนี้ยังมีการเชื่อมโยงกับ Framework C2 ของส่วนขยายเบราว์เซอร์อย่าง RedExt และมีหลักฐานเหยื่อกระจายหลายทวีป ตั้งแต่สหรัฐฯ อเมริกาใต้ ยุโรป เอเชีย ไปจนถึงหน่วยงานรัฐบาลในตะวันออกกลาง

ความเสี่ยงเชิงธุรกิจจึงไม่ได้หยุดที่เครื่องนักพัฒนา แต่ลามไปถึง ซัพพลายเชนซอฟต์แวร์ ขององค์กรและลูกค้า ที่โค้ดถูกแก้ไขเงียบ ๆ, Workflow CI/CD ถูกฝังสคริปต์, โทเค็นรั่วไหล, และ Extension/Package ขององค์กรกลายเป็นพาหะให้คนอื่นติดตามมาอีกทอด

สิ่งที่ทีม DevSecOps ควรทำเดี๋ยวนี้

หนึ่ง สำรวจและกักกันส่วนเสริม VS Code ทั้งองค์กร โดย ระงับการใช้ หรือถอนการติดตั้งส่วนเสริมที่ระบุในรายงาน และบังคับนโยบาย allow-list เฉพาะแหล่งทางการ/ผู้พัฒนาที่ตรวจสอบแล้ว สอง เปลี่ยน Token/Key ทั้งหมดที่เกี่ยวข้องกับ VS Code, Open VSX, GitHub และกระบวนการ CI/CD พร้อมเปิดใช้ MFA/Passkeys บนทุกบัญชี สาม ตรวจสอบ Repo ว่ามี Commit ผิดปกติ ไฟล์ส่วนขยายถูกแก้ไข หรือมีสคริปต์ที่มีอักขระล่องหน (เช่น Zero-width) แทรกอยู่ และทบทวน workflow ที่รันอัตโนมัติทั้งหมด สี่ เปิดการเฝ้าระวังบน EDR/XDR ให้เจาะจงกับ Node/Package ที่แก้ไขไฟล์ภายใต้โฟลเดอร์ VS Code Extension และทราฟฟิกไปยังปลายทาง C2 ใหม่

หลังจาก recovery เบื้องต้นแล้ว ควรยกระดับระยะยาว จัดรีโปส่วนกลางสำหรับส่วนเสริม/แพ็กเกจที่ผ่านการตรวจ, เปิดใช้ secret scanning และ pre-commit hooks, กำหนด SLSA/SSDF เป็นเกณฑ์ขั้นต่ำ, ทดสอบซ้ำด้วยการ phishing-style for devs (แคมเปญจำลองไฟล์/แพ็กเกจปนเปื้อน) เพื่อรีเทรนพฤติกรรมทีมให้จับสัญญาณเตือนได้ด้วยตนเอง

สรุป

บทเรียนของ GlassWorm ชี้ชัดว่า โมเดลความเชื่อใจเดิม ๆ ของการรีวิวโค้ดไม่พอ เมื่อผู้โจมตีซ่อนคำสั่งด้วยอักขระที่มองไม่เห็นและใช้ Credential ของนักพัฒนาเป็นบัตรผ่าน การป้องกันที่ยั่งยืนต้องผสมผสานระหว่าง Policy ที่เข้มงวด, การยืนยันตัวตนที่แน่นหนา, การตรวจจับบน EDR ของนักพัฒนา และการตรวจสอบ Supply Chain แบบต่อเนื่อง ยิ่งลงมือเร็วเท่าไร วงระบาดในทีม Dev และลูกค้าของคุณก็จะหยุดเร็วขึ้นเท่านั้น

Reference

Lakshmanan, R. (2025, November 10). GlassWorm malware discovered in three VS Code extensions with thousands of installs. The Hacker News. https://thehackernews.com/2025/11/glassworm-malware-discovered-in-three.html

หากสนใจสินค้า หรือต้องการคำปรึกษาเพิ่มเติม

💬 Line: @monsteronline

☎️ Tel: 02-026-6664

📩 Email: [email protected]

🌐 ดูสินค้าเพิ่มเติม: mon.co.th