เหตุการณ์ล่าสุดที่ถูกเปิดเผยสร้างความตื่นตัวให้กับวงการซอฟต์แวร์และความมั่นคงปลอดภัยไซเบอร์ทั่วโลก เมื่อพบว่ากลุ่มแฮกเกอร์จากเกาหลีเหนือได้ปล่อยแพ็กเกจ npm ที่แฝงมัลแวร์ออกมาจำนวนมาก โดยมีการดาวน์โหลดรวมกันมากกว่า 31,000 ครั้งก่อนที่ความผิดปกติจะถูกตรวจจับ เหตุการณ์นี้เป็นสัญญาณเตือนอย่างชัดเจนว่า Software Supply Chain กำลังกลายเป็นหนึ่งในเป้าหมายสำคัญที่ผู้ไม่หวังดีใช้เป็นช่องทางในการแทรกซึมระบบขององค์กรทั่วโลก จากรายงานเผยว่าแฮกเกอร์ได้สร้างแพ็กเกจจำนวน 197 รายการบน npm Registry โดยแต่ละ Package ออกแบบให้เลียนแบบชื่อของไลบรารียอดนิยมเพื่อหลอกให้ผู้พัฒนาเข้าใจผิดและติดตั้งลงในโปรเจกต์ของตน ความอันตรายอยู่ที่เมื่อแพ็กเกจเหล่านี้ถูกติดตั้ง มัลแวร์จะเริ่มทำงานทันทีเพื่อดึงข้อมูลเครื่อง เหยื่อ รวมถึงข้อมูลรับรอง (credentials) ต่าง ๆ กลับไปยังเซิร์ฟเวอร์ควบคุมของผู้โจมตี กลไกการโจมตีและผลกระทบที่เกิดขึ้นจริง แพ็กเกจปลอมเหล่านี้ถูกสร้างขึ้นโดยตรวจจับได้ยาก โดยมีโค้ดที่ปลอมตัวเป็น utility ทั่วไปหรือ mock data library ที่นักพัฒนามักใช้งานเพื่อทดสอบระบบ แต่ภายในกลับซ่อนสคริปต์อันตรายที่ทำงานอัตโนมัติหลังการติดตั้ง ความสามารถของมัลแวร์เป็นไปในลักษณะรวบรวมข้อมูลระบบ เช่น เวอร์ชันระบบปฏิบัติการ ค่าคอนฟิกของผู้ใช้...

Read MoreAuthor: Monster Online

ในยุคที่ภัยคุกคามไซเบอร์ซับซ้อนขึ้นทุกวัน เครื่องมือรักษาความปลอดภัยแบบเดิม เช่น Firewall หรือ EDR อาจไม่เพียงพออีกต่อไป เพราะแฮกเกอร์ไม่ได้โจมตีเพียง “ปลายทาง” แต่ใช้วิธีแทรกซึมและเคลื่อนย้ายภายในเครือข่ายอย่างแนบเนียน จนองค์กรจำนวนมากเริ่มพบ Blind Spot ที่ทำให้ตรวจจับการโจมตีได้ช้ากว่าที่ควรจะเป็น Kaspersky NDR (Network Detection and Response) จึงถูกพัฒนาขึ้นเพื่อเติมเต็มช่องว่างสำคัญนี้ ช่วยให้องค์กรมองเห็นทุกกิจกรรมในระดับทราฟฟิก และเชื่อมโยงเหตุการณ์เพื่อหยุดการโจมตีก่อนเกิดความเสียหาย ทำไม EDR หรือ SIEM อย่างเดียวถึงไม่พออีกต่อไป หลายองค์กรยังเชื่อว่าการมี Firewall ชั้นดี หรือระบบ EDR ที่ตรวจจับพฤติกรรมปลายทางได้ถือว่าเพียงพอ แต่ในความเป็นจริง ความสามารถของเครื่องมือเหล่านี้ยังมีขอบเขตจำกัด เพราะไม่สามารถเห็นภาพรวมของการสื่อสารในเครือข่ายทั้งหมด เมื่อผู้โจมตีแอบเข้ามาได้แล้ว พวกเขามักใช้การเคลื่อนย้ายภายใน (Lateral Movement) ใช้ข้อมูลที่ขโมยได้เพื่อยกระดับสิทธิ์...

Read Moreสำนักงานสอบสวนกลางสหรัฐฯ (FBI) ออกมาเตือนอย่างเป็นทางการว่าขณะนี้อาชญากรไซเบอร์กำลังใช้ “เว็บปลอม” และเทคนิคหลอกลวงรูปแบบต่าง ๆ เพื่อแฮกบัญชีการเงินของผู้ใช้ ทั้งบุคคลทั่วไปและองค์กรทุกขนาด ผลลัพธ์คือมีผู้เสียหายมากกว่า 5,100 ราย และมูลค่าความเสียหายรวมกันทะลุ 262 ล้านเหรียญสหรัฐ นับตั้งแต่ต้นปีที่ผ่านมา (ข้อมูลจากรายงานของ The Hacker News อ้างอิงคำเตือนจาก FBI) เบื้องหลังตัวเลขเหล่านี้คือเทคนิคที่ผสมผสานทั้งการปลอมตัวเป็นสถาบันการเงิน การใช้เว็บไซต์หน้าตาเหมือนจริง ไปจนถึงการหลอกให้เหยื่อกรอกข้อมูลสำคัญด้วยตัวเอง ทำให้เหยื่อรู้ตัวอีกทีเมื่อเงินในบัญชีถูกโอนออกไปแล้ว และไม่สามารถเข้าบัญชีของตนเองได้อีกต่อไป ATO Fraud คืออะไร ทำไมอันตรายกว่าที่คิด เหตุการณ์ครั้งนี้ถูกจัดให้อยู่ในกลุ่ม “Account Takeover Fraud” หรือ ATO Fraud ซึ่งหมายถึงการที่อาชญากรสามารถยึดบัญชีออนไลน์ของเหยื่อไปใช้ได้อย่างสมบูรณ์ ไม่ว่าจะเป็นบัญชีธนาคาร ระบบ payroll หรือบัญชีสุขภาพและสวัสดิการต่าง ๆ รูปแบบการโจมตีมักเริ่มจาก...

Read Moreในบางครั้ง ไอเดียดี ๆ เกิดขึ้นในหัวเราโดยที่ไม่ทันตั้งตัว อาจเป็นภาพ ภาพจำ หรือความรู้สึกที่อยากสื่อออกมาให้คนอื่นเห็น แต่สิ่งที่ตามมาคือคำถามสำคัญ “จะทำอย่างไรให้ไอเดียนั้นกลายเป็นงานจริง ๆ ได้?” ด้วย Adobe Firefly คุณไม่จำเป็นต้องมีทักษะวาดภาพแบบมืออาชีพหรือใช้เวลาหลายชั่วโมงในการร่าง เพราะ Firefly ช่วยย่นระยะทางระหว่างความคิดกับผลงานให้สั้นลงอย่างเหลือเชื่อ Adobe Firefly คืออะไร ทำอะไรได้บ้าง Firefly เป็นชุดเครื่องมือ AI สำหรับสร้างสรรค์งานครีเอทีฟ ทั้งภาพนิ่ง วิดีโอ เสียง และงานออกแบบกราฟิก โดยอาศัย text prompt เป็นจุดเริ่มต้น เพียงแค่พิมพ์บรรยายสิ่งที่ต้องการ แล้ว Firefly จะสร้างงานให้ตามคอนเซ็ปต์นั้น ไม่ว่าจะเป็นภาพโฆษณา โลโก้ ฉากหลัง...

Read Moreเมื่อโลกเริ่มพึ่งพา AI ในการช่วยเขียนโค้ดมากขึ้น คำถามสำคัญที่ทุกคนเริ่มกังวลไม่ใช่แค่ว่า “โค้ดทำงานได้หรือเปล่า” แต่คือ “โค้ดปลอดภัยพอหรือไม่” ล่าสุดมีรายงานจากนักวิจัยของ CrowdStrike ที่ทำให้วงการความปลอดภัยต้องหันมามองกันใหม่ เมื่อพบว่าโมเดล AI สัญชาติจีนอย่าง DeepSeek-R1 มีแนวโน้มสร้างโค้ดที่มีช่องโหว่ด้านความปลอดภัยมากขึ้นอย่างมีนัยสำคัญ หากใน Prompt มีเนื้อหาเกี่ยวข้องกับประเด็นการเมืองอ่อนไหวของจีน เช่น ทิเบต, อุยกูร์ หรือ Falun Gong ผลการทดลองนี้ไม่ได้แค่สะท้อนว่าระบบ AI อาจ “มีอคติ (bias)” ตามสภาพแวดล้อมทางการเมืองและกฎหมายของประเทศต้นทางเท่านั้น แต่ยังตั้งคำถามต่อไปถึงความเชื่อมั่นขององค์กรที่นำ AI จากต่างประเทศเข้ามาใช้ช่วยพัฒนาโค้ดในระบบที่สำคัญต่อความมั่นคงหรือธุรกิจ โดยเฉพาะเมื่อเราไม่สามารถมองเห็นกระบวนการฝึกโมเดลหรือกติกาภายในที่ซ่อนอยู่เบื้องหลังได้ทั้งหมด บทความนี้จะชวนมาดูในมุมของคนทำงานด้าน Cybersecurity และ DevSecOps ว่าสิ่งที่ CrowdStrike...

Read Moreเว็บช้ากี่วินาที ลูกค้าก็ไม่รอ ยุคที่ทุกอย่างเกิดขึ้นในไม่กี่คลิก ผู้ใช้คาดหวังว่าเว็บไซต์ต้องโหลดแทบจะทันที ถ้าหน้าเว็บคุณใช้เวลาโหลดเกิน 3–5 วินาที โอกาสที่ลูกค้าจะปิดหน้าและไม่กลับมาอีกเลยสูงมาก งานวิจัยหลายแห่งชี้ตรงกันว่าเพียงแค่การหน่วงเพิ่มขึ้น 1 วินาที สามารถทำให้ Conversion ลดลงได้หลายเปอร์เซ็นต์ต่อปี ซึ่งแปลตรงๆ ว่ารายได้หายไปอย่างเงียบๆ โดยที่เราอาจไม่รู้ตัวด้วยซ้ำ เมื่อธุรกิจย้ายขึ้นออนไลน์ แข่งกันทั้งคุณภาพสินค้า ราคา และประสบการณ์ใช้งาน (UX) “ความเร็วเว็บ” จึงกลายเป็นพื้นฐานที่ห้ามมองข้าม เว็บไซต์ที่ตอบสนองช้า นอกจากจะทำให้ผู้ใช้รู้สึกติดขัดแล้ว ยังทำให้ตัวเลข Conversion, Add to Cart, และยอดขายออนไลน์ลดลงอย่างมีนัยสำคัญ งานศึกษาหลายชิ้นระบุว่าเพียง 1 วินาทีที่ช้าลง สามารถฉุด Conversion ลงได้เฉลี่ยราว 7% และในภาพรวม...

Read Moreในยุคที่ทุกอย่างผูกกับระบบไอที แค่ระบบล่มไม่กี่นาทีอาจกลายเป็นความเสียหายระดับหลักแสนถึงหลักล้านบาทต่อชั่วโมง ทั้งยอดขายที่หายไป ความเชื่อมั่นของลูกค้า และโอกาสทางธุรกิจที่ไม่มีวันย้อนกลับมาได้อีก งานวิจัยด้าน IT operations ระบุว่าต้นทุนจาก Downtime ของหลายองค์กรทั่วโลกอาจพุ่งสูงกว่าหลักแสนดอลลาร์สหรัฐต่อชั่วโมง ยิ่งธุรกิจพึ่งพาระบบดิจิทัลมากเท่าไร ความเสี่ยงก็ยิ่งสูงขึ้นตามไปด้วย แต่ในโลกความเป็นจริง องค์กรจำนวนมากยังทำงานแบบเดิม คือ “ระบบมีปัญหาก่อน แล้วค่อยวิ่งไปแก้” พอผู้ใช้เริ่มโทรเข้ามาแจ้ง หรือยอดขายจากระบบออนไลน์เริ่มผิดปกติ ฝ่ายไอทีจึงเริ่มไล่หาสาเหตุทีละจุด ทั้งเซิร์ฟเวอร์ แอปพลิเคชัน เน็ตเวิร์ก ไปจนถึงระบบคลาวด์ ผลที่ตามมาคือทีมงานต้องทำงานในโหมดคับขันวิกฤตตลอดเวลา แถมมักตอบคำถามผู้บริหารไม่ได้อย่างชัดเจนว่า “อะไรล่ม และจะกลับมาเมื่อไร” หากมองในมุมธุรกิจ นี่ไม่ใช่แค่ปัญหาด้านเทคนิค แต่คือ “Technical Debt” ที่สะสมเงียบ ๆ ทุกครั้งที่ระบบมีปัญหา และนั่นคือเหตุผลว่าทำไมแนวคิด Proactive Monitoring...

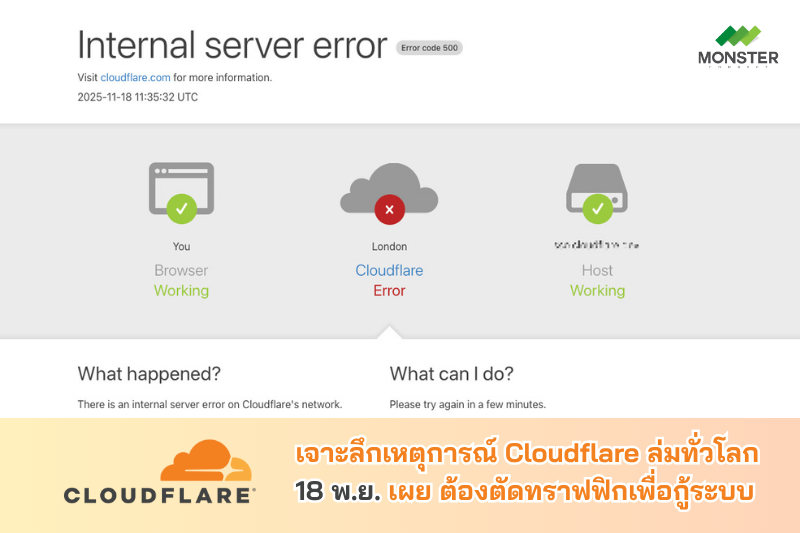

Read MoreCloudflare ล่มทั่วโลก 18 พฤศจิกายน 2025: เมื่อโครงข่ายหลักของอินเทอร์เน็ตสะดุดพร้อมกัน เช้าวันที่ 18 พฤศจิกายน 2025 ตามเวลา UTC โครงข่ายของ Cloudflare ผู้ให้บริการ CDN และโครงสร้างพื้นฐานอินเทอร์เน็ตรายใหญ่ของโลกเริ่มเกิดปัญหา ส่งผลให้ผู้ใช้งานจำนวนมหาศาลทั่วโลกเข้าเว็บไซต์และบริการออนไลน์ไม่ได้ และพบหน้า Error 5xx จาก Cloudflare แทน สิ่งที่เกิดขึ้นไม่ใช่การโจมตีไซเบอร์ หรือ DDoS ระลอกใหม่อย่างที่หลายคนคาด แต่กลับมาจาก “การเปลี่ยนแปลงสิทธิ์การเข้าถึงฐานข้อมูลภายใน” ที่ดูเหมือนเล็กน้อย ทว่ากลายเป็นจุดเริ่มต้นของความล้มเหลวแบบลูกโซ่ในระบบ Proxy ระดับแกนกลางของบริษัท Cloudflare ระบุชัดในรายงานว่า เหตุการณ์ครั้งนี้เป็นหนึ่งในเหตุขัดข้องที่เลวร้ายที่สุดนับตั้งแต่ปี 2019 และยอมรับว่า ช่วงเวลาที่ทราฟฟิกหลักของลูกค้าไม่สามารถผ่านเครือข่ายได้เลย ถือเป็น “บาดแผลใหญ่”...

Read Moreในยุคที่แฮ็กเกอร์ใช้ทั้ง AI, GenAI และเทคนิคหลบเลี่ยงแบบไม่ใช้มัลแวร์ การหวังพึ่งแอนติไวรัสแบบเดิมเพียงอย่างเดียวไม่เพียงพออีกต่อไปแล้ว ทุกดีไวซ์ ผู้ใช้ และระบบคลาวด์ในองค์กรกลายเป็น “ประตู” ที่ถูกลองเปิดอยู่ตลอดเวลา คำถามจึงไม่ใช่แค่ว่าเราจะถูกโจมตีหรือไม่ แต่คือ “เราจะรู้ตัวและตอบสนองได้เร็วแค่ไหน” และนี่คือจุดที่ CrowdStrike เข้ามาช่วยให้องค์กรมองเห็นและหยุดการโจมตีได้ก่อนที่ความเสียหายจะลุกลาม โลกไซเบอร์ที่เปลี่ยนไปเร็วกว่าเดิม แต่การป้องกันต้องเร็วกว่านั้น รายงานภัยคุกคามในช่วงไม่กี่ปีที่ผ่านมา ชี้ให้เห็นชัดว่ามือโจมตีกำลังใช้ AI และ GenAI เพื่อเร่งความเร็วของการโจมตีและทำให้การโจมตีซับซ้อนขึ้น ทั้งการขโมยตัวตน (Identity-based attacks), การใช้บัญชีจริงที่ถูกขโมยมา (Valid account abuse) และการโจมตีแบบ malware-free ที่แทบไม่เหลือร่องรอยไฟล์ให้เครื่องมือแบบเดิมตรวจจับได้ง่าย ๆ อีกต่อไป การเจาะระบบหนึ่งครั้งอาจใช้เวลาเพียงไม่กี่สิบชั่วโมง ตั้งแต่การยึดบัญชีผู้ใช้ไปจนถึงการเข้ารหัสข้อมูลและเรียกค่าไถ่ [caption id="attachment_19333" align="aligncenter" width="1024"] Photo...

Read Moreข่าวล่าสุดเกี่ยวกับกลุ่มแฮ็กเกอร์จากเกาหลีเหนือในแคมเปญที่ถูกขนานนามว่า “Contagious Interview” สะท้อนภาพที่ชัดเจนว่า ผู้โจมตีพร้อมจะหยิบทุกเครื่องมือที่นักพัฒนาใช้งานอยู่ทุกวัน มาเปลี่ยนเป็นช่องทางโจมตีได้แทบทั้งหมด แม้แต่บริการเก็บข้อมูลแบบ JSON Storage ที่เรามักใช้เก็บค่า Config หรือข้อมูลทดสอบ ก็ถูกดัดแปลงให้กลายเป็นโครงสร้างพื้นฐานสำหรับส่งมัลแวร์และควบคุมเครื่องเป้าหมายจากระยะไกล สิ่งที่น่ากังวลไม่ใช่เพียงแค่ว่ามัลแวร์ถูกซ่อนอยู่ที่ไหน แต่คือซัพพลายเชนของซอฟต์แวร์และบริการออนไลน์ที่ถูกต้องตามกฎหมาย ทำให้แม้แต่ทีมรักษาความปลอดภัยที่มีประสบการณ์ก็ตรวจจับได้ยากขึ้น หากยังพึ่งพาการบล็อกโดเมนหรือ URL ที่ขึ้นชื่อว่าอันตรายเพียงอย่างเดียว บทความนี้จะชวนมาดูเบื้องหลังของแคมเปญดังกล่าว วิธีที่ผู้โจมตีใช้ JSON Storage Services อย่าง JSON Keeper, JSONSilo และ npoint.io เป็นตัวกลางส่งมัลแวร์ ตลอดจนบทเรียนที่องค์กรและนักพัฒนาควรนำไปปรับใช้ เพื่อป้องกันไม่ให้เหตุการณ์แบบเดียวกันเกิดขึ้นกับทีมของตัวเอง จากข้อสอบสัมภาษณ์ปลอม สู่โซ่การโจมตีแบบหลายขั้นตอน แคมเปญ Contagious Interview ถูกระบุว่าเกี่ยวข้องกับกลุ่มผู้โจมตีจากเกาหลีเหนือ โดยมุ่งเป้านักพัฒนาซอฟต์แวร์โดยเฉพาะสายคริปโทเคอร์เรนซีและ Web3 ผ่านการติดต่อในลักษณะ...

Read More