นักพัฒนาส่วนใหญ่เชื่อว่า “ถ้าตัวเองอ่านโค้ดเอง ก็ต้องเห็นของผิดปกติแน่” แต่กรณีล่าสุดของ GlassWorm กำลังพิสูจน์ตรงกันข้าม มัลแวร์ตัวนี้ซ่อนคำสั่งอันตรายไว้ในส่วนที่ “มองไม่เห็นด้วยตาเปล่า” แล้วไหลเข้ามาทางส่วนเสริมของ VS Code ก่อนแพร่ต่อเองแบบหนอน (self-propagating) ผลคือโค้ดที่คุณเขียนหรือรีวิวอยู่ อาจมีคำสั่งลับที่พร้อมดึงเพย์โหลดรุ่นถัดไป ขโมยครีเดนเชียลจากเครื่องนักพัฒนา และใช้เครื่องคุณเป็นฐานต่อเชื่อมไปทำร้ายผู้อื่นได้โดยที่ทีมไม่รู้ตัว GlassWorm คืออะไร และมันเข้าไปอยู่ในโค้ดได้อย่างไร GlassWorm เป็นแคมเปญมัลแวร์ที่มุ่งโจมตี Environment ของนักพัฒนา โดยเฉพาะ VS Code extensions ผ่านแหล่งกระจายอย่าง Open VSX Registry และ Microsoft Extension Marketplace การโจมตีคือการฝังคำสั่งที่ ซ่อนด้วยอักขระ Unicode ที่มองไม่เห็น ทำให้รีวิวโค้ดด้วยสายตาหรือผ่าน diff...

Read MoreAuthor: Monster Online

หลายองค์กรยังคงใช้ Security Awareness Training (SAT) แบบเดิม ๆ ปีละครั้ง เปิดสไลด์ อ่านสคริปต์ เซ็นชื่อให้ครบตามข้อกำหนด แล้วแยกย้าย ซึ่งในโลกที่ฟิชชิง อีเมลปลอม และการโจมตีที่ใช้ “คน” เป็นจุดอ่อนหลักเปลี่ยนรูปแบบแทบทุกเดือน โมเดลการอบรมแบบนี้ไม่เพียงไม่ทันต่อโลกไซเบอร์อันกว้างใหญ่ แต่ยังกินทรัพยากรทีม IT และ HR ไปโดยไม่ได้เปลี่ยนพฤติกรรมของพนักงานจริง ๆ การมอง SAT แค่เป็นกิจกรรมที่ทำไปวัน ๆ จึงเริ่มกลายเป็นต้นทุนแฝงที่องค์กรไม่ควรมองข้ามอีกต่อไป ปัญหาของ SAT แบบดั้งเดิม คือใช้เวลามาก แต่ได้ผลน้อย เมื่อมองลึกลงไป SAT แบบดั้งเดิมส่วนใหญ่ถูกออกแบบมาเพื่อแค่ให้มี มากกว่าลดความเสี่ยงจริงในองค์กร เนื้อหามักเป็นสไลด์หรือวิดีโอชุดเดิมที่ใช้ซ้ำทุกปี พนักงานเพียงกดเล่นทิ้งไว้หรือทำแบบทดสอบอย่างผ่าน ๆ ไม่ได้เชื่อมโยงกับสถานการณ์โจมตีที่พวกเขาเจอในชีวิตจริง...

Read Moreโอกาสอัปเกรดระบบความปลอดภัยและโครงสร้างไอทีทั้งองค์กรกลับมาอีกครั้ง กับโปรโมชัน 11.11 จาก Monster Online ที่ตั้งใจให้คุณจัด Solution ได้ครบ ตั้งแต่ Firewall, Endpoint, Monitoring, Service, Implement ไปจนถึงซอฟต์แวร์ด้าน Productivity โดยรับส่วนลดสูงสุด 11% สำหรับออเดอร์ใหม่ทุกคำสั่งซื้อในช่วงแคมเปญแบบไม่มีขั้นต่ำ เพื่อให้ทั้งทีมไอทีและธุรกิจสามารถวางแผนลงทุนได้อย่างคุ้มค่า แต่ยังคงมาตรฐานความปลอดภัยระดับองค์กรไว้ได้ ใช้โค้ดอย่างไรให้ได้ส่วนลด 11.11 รับสิทธิ์ได้ง่าย ๆ เพียงแคปหน้าจอที่มีโค้ด MON11112025 จากช่องทางใดก็ได้ ส่งให้ทีมงานผ่าน LINE OA: @monsteronline หรืออีเมล [email protected] หลังจากเปิดออเดอร์แล้ว จะมีการรวมส่วนลดสูงสุด 11% ให้ทันทีในใบเสนอราคา ทำให้คุณมั่นใจได้แน่นอนว่าออเดอร์จาก Monster Online...

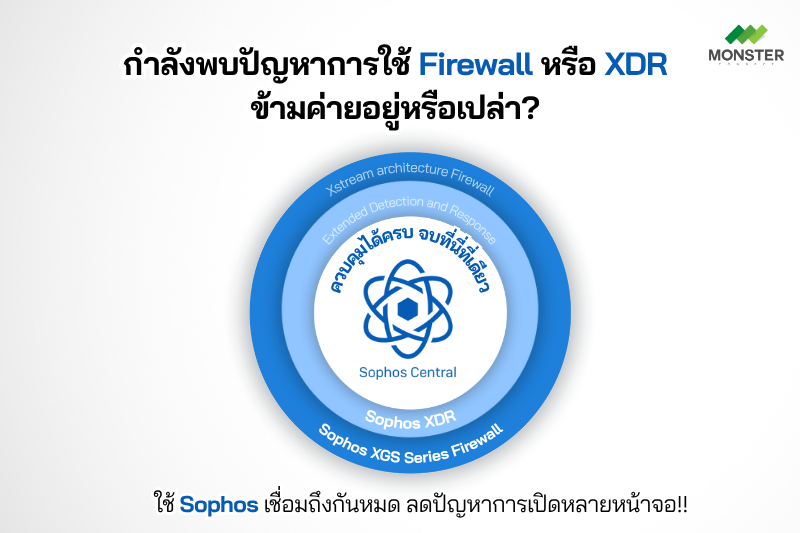

Read Moreในยุคที่ภัยไซเบอร์ไม่มีขอบเขตอีกต่อไป องค์กรจำเป็นต้องมองทั้งเครือข่าย (Network) และจุดปลายทาง (Endpoint) พร้อมกัน Sophos คือหนึ่งในโซลูชันที่ตอบโจทย์ภาพรวมการปกป้องได้อย่างครบวงจร เพราะไม่ได้เป็นแค่อุปกรณ์ Firewall หรือโปรแกรม Antivirus แต่คือแพลตฟอร์มที่เชื่อมทั้งการป้องกัน วิเคราะห์ และตอบสนองในที่เดียว ทำไมต้องเอา Network & Endpoint ไว้ด้วยกัน? หลายองค์กรแยกฝั่ง Network กับ Endpoint อย่างอิสระ โดยให้ Firewall คุมทราฟฟิก และให้ Antivirus/EDR คุมเครื่อง แต่จริงๆ แล้วภัยคุกคามยุคใหม่จะข้ามฝั่งได้ทั้งสองฝั่งได้อย่างง่ายดาย เช่น malware ตั้งใจฝังตัวในเครื่องผู้ใช้ แล้วกระจายไปสู่เครือข่าย (เรียกว่า Laterial Movement), หรือการเจาะจากภายในองค์กรแล้วใช้ช่องโหว่ในเครื่องปลายทางเป็นทางผ่านไปยัง Infrastructure...

Read Moreเบราว์เซอร์ ChatGPT Atlas ถูกเปิดเผยว่ามีความเสี่ยงต่อ prompt injection รูปแบบใหม่ โดยผู้โจมตีสามารถปลอมคำสั่งให้ “ดูเหมือน URL” แล้วหลอกให้ผู้ใช้วางในช่อง omnibox ซึ่งใส่ได้ทั้ง “ที่อยู่เว็บ” และ “คำสั่งภาษามนุษย์” หากสตริงดังกล่าวไม่ผ่านการตรวจสอบรูปแบบ URL เบราว์เซอร์จะถือว่าเป็นคำสั่งที่มีความเชื่อถือสูงเทียบเท่าความตั้งใจของผู้ใช้ และดำเนินการตามนั้นทันที ไม่ว่าจะเป็นการเปลี่ยนเส้นทางไปยังเว็บไซต์ที่ผู้โจมตีควบคุม หรือสั่งรันเครื่องมือที่เชื่อมกับบัญชีของผู้ใช้ เทคนิคนี้อาศัยข้อความที่เริ่มต้นด้วย “https” และมีชื่อโดเมนเลียนแบบ จากนั้นฝังคำสั่งภาษามนุษย์ต่อท้าย เช่น การให้ “ไปยังเว็บไซต์ที่ผู้โจมตีควบคุม” หรือคำสั่งให้ดำเนินการกับเครื่องมือภายนอก ผลลัพธ์คือ agent จะตีความเป็น “เจตนาของผู้ใช้” แล้วปฏิบัติตาม แม้จะไม่ได้เป็น URL จริงก็ตาม ในสถานการณ์จริง ข้อความดังกล่าวอาจถูกซ่อนไว้หลังปุ่ม “Copy...

Read Moreหากองค์กรของคุณยังใช้งาน FortiGate Series E อยู่ สิ่งที่ควรพิจารณาอย่างเร่งด่วนคือการ End of support ของรุ่นนี้ ซึ่งเป็นที่ไม่ควรละเลยอย่างยิ่ง นั่นหมายความว่าไม่มีการอัปเดตซอฟต์แวร์ และไม่มีการสนับสนุนอย่างเป็นทางการอีกต่อไป การเตรียมพร้อมสำหรับการ Trade Up ไปสู่รุ่นใหม่จึงเป็นเรื่องที่ควรเริ่มทำ และที่ Monster Online เราก็มีบริการ Trade Up firewall รุ่นใหม่มานำเสนอให้กับลูกค้าเช่นกัน ทำไม End-of-Support ถึงเป็นเรื่องใหญ่? เมื่ออุปกรณ์ Firewall ถึง End-of-Support (EOS) หมายความว่าองค์กรจะไม่ได้รับ Patch ความปลอดภัยใหม่ ๆ จะไม่สามารถต่อสัญญาบริการ (MA) ได้ การใช้ฮาร์ดแวร์ที่เข้าสู่ช่วง...

Read Moreการป้องกันในปี 2026 จะถูกท้าทายยิ่งกว่าที่เคย เพราะคู่ต่อสู้ไม่ได้พุ่งเป้าหมายเพียงการขโมยรหัสผ่านอีกต่อไป แต่จะเจาะผ่านn identity debt, สิทธิ์ที่ขยายตัวเกินควบคุม (privilege sprawl) และตัวตนที่ลืมทิ้งไว้ในระบบ (ghost identities) ขณะเดียวกัน agentic AI และ automation จะจัดการทั้งการสอดแนม การยกระดับสิทธิ์ และการหลบเลี่ยงการตรวจจับ การเตรียมพร้อมที่แท้จริงจึงต้องขยับจาก network-first ไปสู่ identity-first และ integrate เข้ากับ Zero Trust อย่างเต็มระบบ ภัยคุกคามแนวใหม่ทั้ง Identity, Agentic AI และ “Account Poisoning” จากบทวิเคราะห์ล่าสุดสะท้อนภาพเดียวกันว่าภัยคุกคามตัวใหญ่ในปี 2026 คือ identity...

Read Moreในยุคที่ภัยคุกคามไซเบอร์พัฒนาเร็วกว่าที่หลายองค์กรจะคาดคิด ระบบป้องกันแบบเดิมอาจไม่เพียงพออีกต่อไป หลายองค์กรจึงหันมาใช้โซลูชัน Endpoint Security ระดับ Next-Generation อย่าง SentinelOne ซึ่งขึ้นชื่อเรื่องความสามารถในการตรวจจับและตอบสนองต่อภัยคุกคามได้อัตโนมัติ (Autonomous Endpoint Protection) แต่คำถามคือ “แพ็กเกจแบบไหนเหมาะกับองค์กรของคุณมากที่สุด?” วันนี้ Monster Online มีคำตอบครบจบในบทความเดียว รู้จัก SentinelOne – ผู้นำด้าน Autonomous Cyber Defense SentinelOne คือแพลตฟอร์มด้าน Cybersecurity ที่รวมการป้องกัน การตรวจจับ และการตอบสนองเข้าด้วยกันภายใน Agent เดียว ด้วยเทคโนโลยี AI และ Machine Learning ที่ช่วยให้ Endpoint...

Read Moreในยุคที่ภัยคุกคามไซเบอร์เปลี่ยนแปลงทุกวัน องค์กรไม่สามารถพึ่งพา Firewall เพียงเพื่อ “ป้องกัน” ได้อีกต่อไป แต่ต้องเลือกโซลูชันที่ “เข้าใจและตอบสนอง” ต่อการโจมตีได้แบบเรียลไทม์ นั่นคือจุดแข็งของ Palo Alto Networks Firewall — หนึ่งใน Next-Generation Firewall (NGFW) ที่ได้รับการยอมรับทั่วโลก และเมื่อจับคู่กับทีมผู้เชี่ยวชาญจาก Monster Online คุณจะได้มากกว่าคุณภาพของอุปกรณ์ นั่นคือความมั่นใจในทุกขั้นตอน ตั้งแต่การติดตั้งจนถึงการดูแลอย่างต่อเนื่อง Palo Alto Firewall – ผู้นำด้าน Next-Generation Firewall ที่เหนือกว่า Palo Alto Firewall ได้รับการออกแบบมาเพื่อตอบโจทย์ยุคใหม่ของการป้องกันเครือข่าย โดยใช้สถาปัตยกรรม Single-Pass Parallel Processing...

Read Moreใช้โค้ดอย่างไรให้ได้ส่วนลด ฮาโลวีนครั้งนี้ เราขอปล่อยกองทัพมอนสเตอร์ไปบุกถึงหน้าบ้านนนนนนนน มอบความคุ้มค่าด้วยส่วนลดถึง 20% สำหรับงาน Service & Implement และงานติดตั้งระบบ เพียงแคปหน้าจอที่มีโค้ด HALOWEEN20MON2025 จากช่องทางใดก็ได้ที่คุณพบเจอ แล้วส่งมาที่ LINE OA @monsteronline หรือ [email protected] เพื่อรับราคาพิเศษจากทางเราได้เลยทันที!! ตั้งแต่วันนี้ - 7 พฤศจิกายน 2568 เท่านั้น ครอบคลุมบริการอะไรของเราบ้าง ทาง Monster มี Service ให้บริการครอบคลุมด้านความปลอดภัย มั่นใจได้ถึงความครอบคลุมและบริการที่คุณมั่นใจได้แน่นอน! Firewall – มีบริการติดตั้งและ Support ทั้งแบบ Online และ Onsite เต็มรูปแบบ ไม่ว่าจะ 8x5...

Read More