แฮกเกอร์เลี่ยง SentinelOne EDR ติดตั้ง Babuk Ransomware

นักวิจัยด้านความปลอดภัยค้นพบวิธีการโจมตีสุดซับซ้อน! แฮกเกอร์สามารถปิดการป้องกัน Endpoint Security ของ SentinelOne เพื่อติดตั้ง Babuk Ransomware โดยไม่ถูกตรวจจับ

เทคนิคใหม่นี้มีชื่อว่า “Bring Your Own Installer” ถูกค้นพบโดยทีม Stroz Friedberg Incident Response ของ Aon ระหว่างการตรวจสอบเหตุการณ์โจมตีด้วย Babuk Ransomware วิธีการนี้ใช้ประโยชน์จากช่องโหว่ในกระบวนการอัปเกรด Agent ของ SentinelOne ทำให้ผู้โจมตีสามารถหลีกเลี่ยงการป้องกันการเปลี่ยนแปลง (Anti-Tamper Protection) ของโซลูชัน EDR ได้ โดยไม่จำเป็นต้องเข้าถึงคอนโซลผู้ดูแลระบบ (Administrative Console) หรือใช้เครื่องมือพิเศษใดๆ

กลไกการโจมตีทำงานอย่างไร?

ทีม Stroz Friedberg ของ Aon สังเกตว่าเทคนิคการหลีกเลี่ยงนี้ใช้ประโยชน์จาก ช่องโหว่ด้านจังหวะเวลา (Timing Vulnerability) ที่สำคัญ ในระหว่างกระบวนการอัปเดต Agent ของ SentinelOne

เมื่อทำการติดตั้ง Agent SentinelOne เวอร์ชันอื่น ตัวติดตั้งจะ ปิดกระบวนการ Windows ที่เกี่ยวข้องทั้งหมดก่อน ที่จะเขียนทับไฟล์เดิมด้วยเวอร์ชันใหม่

ผู้โจมตีใช้ประโยชน์จาก ช่วงเวลาช่องว่างนี้ โดย:

- ติดตั้งไฟล์ติดตั้ง SentinelOne ที่ลงนามดิจิทัลอย่างถูกต้อง (เช่น SentinelOneInstaller_windows_64bit_v23_4_4_223.exe หรือ SentinelInstaller_windows_64bit_v23_4_6_347.msi)

- ปล่อยให้ตัวติดตั้งปิดกระบวนการ EDR ที่กำลังทำงานอยู่

- บังคับปิดกระบวนการ Windows Installer (msiexec.exe) ก่อนที่การติดตั้งจะเสร็จสมบูรณ์

- ส่งผลให้ระบบอยู่ในสถานะที่ไม่ได้รับการป้องกัน โดยไม่มีกระบวนการ SentinelOne ใดๆ ทำงานอยู่

สิ่งที่น่าตกใจคือ เทคนิคนี้ ไม่ได้อาศัย Driver ที่มีช่องโหว่หรือเครื่องมือของ Third-Party เหมือนวิธีการหลีกเลี่ยง EDR อื่นๆ แต่เป็นการ ใช้ตัวติดตั้ง SentinelOne ที่ถูกต้องตามกฎหมายโจมตีตัวมันเอง

หลักฐานทางนิติวิทยาศาสตร์ที่พบ ได้แก่ EventID 93 ที่มี “CommandType: unload” เป็นเหตุการณ์สุดท้ายใน Log การทำงานของ SentinelOne และ EventID 1042 ใน Application Logs ที่แสดง “MsiInstaller Exited”

เมื่อการป้องกัน EDR ถูกปิดใช้งาน ผู้โจมตีจะทำการติดตั้ง Babuk Ransomware ซึ่งเป็นมัลแวร์เข้ารหัสลับที่ซับซ้อนและโจมตีหลายแพลตฟอร์ม รวมถึง Windows และ Linux Babuk ปรากฏตัวครั้งแรกในช่วงต้นปี 2020 และทำงานในรูปแบบ Ransomware-as-a-Service (RaaS)

Babuk ใช้การเข้ารหัส AES-256 เพื่อล็อกไฟล์บนคอมพิวเตอร์ที่ติดไวรัส และพยายามปิดกระบวนการและบริการที่อาจขัดขวางกระบวนการเข้ารหัส หลังจากเข้ารหัสเสร็จสิ้น จะแสดงหมายเรียกค่าไถ่พร้อมคำแนะนำในการชำระเงิน

แนวทางการป้องกัน

SentinelOne ได้ตอบสนองต่อการเปิดเผยข้อมูลของ Stroz Friedberg อย่างรวดเร็ว และออกคำแนะนำให้กับลูกค้าในเดือนมกราคม 2025

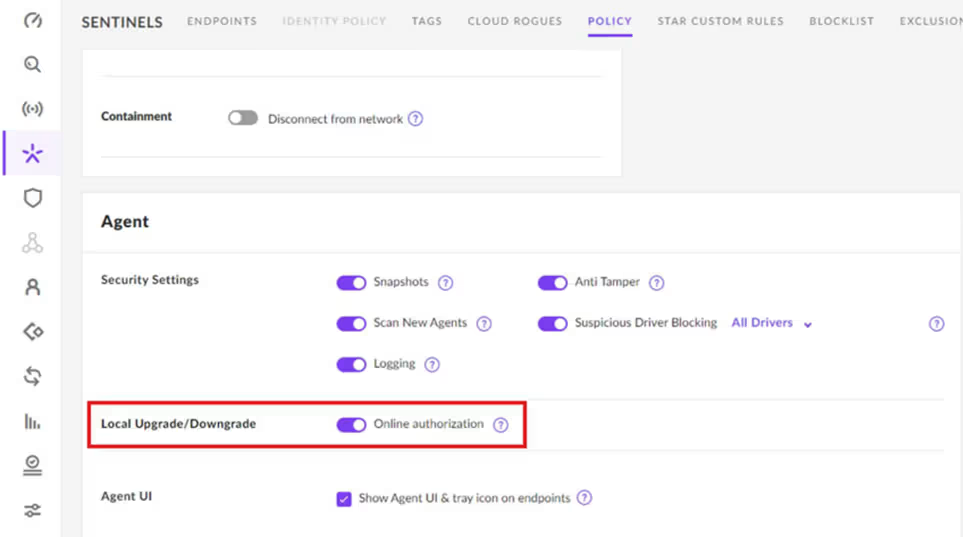

มาตรการป้องกันที่สำคัญคือการ เปิดใช้งานคุณสมบัติ “Online Authorization” ในการตั้งค่านโยบาย (Policy Settings) ของ SentinelOne ซึ่งจะกำหนดให้ต้องได้รับการอนุมัติจากคอนโซลการจัดการก่อนที่จะสามารถทำการอัปเกรด ลดเวอร์ชัน หรือถอนการติดตั้งในเครื่องได้

“คุณสมบัตินี้ถูกปิดใช้งานตามค่าเริ่มต้น สิ่งที่สำคัญที่สุดในตอนนี้คือการเผยแพร่ข้อมูลเพื่อลดความเสี่ยงจากการโจมตีนี้” Ailes เตือน

SentinelOne ยังได้แบ่งปันคำแนะนำนี้กับผู้จำหน่าย EDR รายใหญ่อื่นๆ ด้วย โดย Palo Alto Networks ได้ยืนยันแล้วว่าโซลูชัน EDR ของตนไม่ได้รับผลกระทบจากวิธีการโจมตีนี้

Stroz Friedberg แนะนำให้องค์กรต่างๆ ดำเนินการดังนี้:

- เปิดใช้งานการตั้งค่า “Online Authorization” ทันที

- ตรวจสอบระบบสำหรับการเปลี่ยนแปลงเวอร์ชัน SentinelOne ที่ไม่คาดคิด (EventID 1)

- สังเกตการเปลี่ยนแปลง ProductVersion หลายครั้งระหว่างเวอร์ชันต่างๆ ในช่วงเวลาสั้นๆ

- ตรวจสอบ Event Logs สำหรับการปิดบริการ SentinelOne อย่างกะทันหัน

การค้นพบนี้เน้นย้ำถึงการพัฒนาอย่างต่อเนื่องของเทคนิคการหลีกเลี่ยง EDR และตอกย้ำความจำเป็นที่องค์กรต่างๆ จะต้องกำหนดค่าเครื่องมือรักษาความปลอดภัยอย่างเหมาะสม และตระหนักถึงภัยคุกคามใหม่ๆ ที่มุ่งเป้าไปที่โซลูชันการป้องกัน Endpoint ของตน

แหล่งที่มา : https://cybersecuritynews.com/threat-actor-bypass-sentinelone-edr/

ติดต่อเราเพื่อรับคำปรึกษาและบริการที่ดีที่สุดในด้านความปลอดภัยไซเบอร์![]()

สนใจสินค้า :

สอบถามเพิ่มเติม :

![]() : 02-026-6664, 02-026-6665

: 02-026-6664, 02-026-6665