แนวทางปฏิบัติที่ดีที่สุดในการตรวจจับและประเมินช่องโหว่ที่เกิดขึ้นใหม่

การระบุและประเมินช่องโหว่ด้านความปลอดภัยเป็นสิ่งสำคัญในทุกขั้นตอนของการพัฒนาซอฟต์แวร์และการจัดการระบบ ช่องโหว่ใหม่ๆ เกิดขึ้นได้ตลอดเวลาและต้องการความระมัดระวังอย่างต่อเนื่อง ตลอดจนวิธีการประเมินและตอบสนองที่มีประสิทธิภาพ ข้อมูลล่าสุดแสดงให้เห็นว่าสถานการณ์นี้รุนแรงขึ้นเรื่อยๆ แม้ว่าการวิเคราะห์ข้อมูลเหล่านี้จะแสดงให้เห็นว่าช่องโหว่ส่วนใหญ่ที่ระบุต่อสาธารณะไม่ก่อให้เกิดภัยคุกคามด้านความปลอดภัยที่ร้ายแรง แต่พวกเขายังเผยให้เห็นรูปแบบที่น่าเป็นห่วง: ในช่วงสิบปีที่ผ่านมา การโจมตี Zero-day โดยใช้ช่องโหว่ที่ไม่ได้รับการระบุก่อนหน้านี้เพิ่มขึ้นอย่างต่อเนื่อง ความระมัดระวังและวิธีการคัดแยกที่มีประสิทธิภาพจึงมีความสำคัญมากขึ้นกว่าเดิม ในบทความนี้เราจะแนะนำคุณเกี่ยวกับการประเมินที่กำหนดโดยอุตสาหกรรม และแนวทางปฏิบัติที่ดีที่สุดในการรับมือกับช่องโหว่ที่เกิดขึ้นใหม่: ข้อมูลเบื้องต้นของช่องโหว่…

การระบุและประเมินช่องโหว่ด้านความปลอดภัยเป็นสิ่งสำคัญในทุกขั้นตอนของการพัฒนาซอฟต์แวร์และการจัดการระบบ ช่องโหว่ใหม่ๆ เกิดขึ้นได้ตลอดเวลาและต้องการความระมัดระวังอย่างต่อเนื่อง ตลอดจนวิธีการประเมินและตอบสนองที่มีประสิทธิภาพ ข้อมูลล่าสุดแสดงให้เห็นว่าสถานการณ์นี้รุนแรงขึ้นเรื่อยๆ แม้ว่าการวิเคราะห์ข้อมูลเหล่านี้จะแสดงให้เห็นว่าช่องโหว่ส่วนใหญ่ที่ระบุต่อสาธารณะไม่ก่อให้เกิดภัยคุกคามด้านความปลอดภัยที่ร้ายแรง แต่พวกเขายังเผยให้เห็นรูปแบบที่น่าเป็นห่วง: ในช่วงสิบปีที่ผ่านมา การโจมตี Zero-day โดยใช้ช่องโหว่ที่ไม่ได้รับการระบุก่อนหน้านี้เพิ่มขึ้นอย่างต่อเนื่อง ความระมัดระวังและวิธีการคัดแยกที่มีประสิทธิภาพจึงมีความสำคัญมากขึ้นกว่าเดิม

ในบทความนี้เราจะแนะนำคุณเกี่ยวกับการประเมินที่กำหนดโดยอุตสาหกรรม และแนวทางปฏิบัติที่ดีที่สุดในการรับมือกับช่องโหว่ที่เกิดขึ้นใหม่:

ข้อมูลเบื้องต้นของช่องโหว่

คำกล่าวพื้นฐานที่สุด คือช่องโหว่เป็นข้อบกพร่องใดๆ ในระบบคอมพิวเตอร์ที่ทําลายความปลอดภัยของระบบ ช่องโหว่มักเกิดจากรหัสที่ไม่ปลอดภัย การกำหนดค่าที่ไม่ถูกต้อง API ที่ไม่ปลอดภัย และซอฟต์แวร์ที่ล้าสมัยหรือไม่ได้รับการแก้ไข ในช่วงไม่กี่ปีที่ผ่านมา พวกเขาได้ยอมให้เกิดการโจมตีทางไซเบอร์ที่มีผลกระทบสูงหลายรูปแบบ รวมถึงการโจมตีที่เกิดจากช่องโหว่ของ Log4Shell ในปี 2021 และการโจมตีด้วยแรนซัมแวร์ขนาดใหญ่ เช่น WannaCry และการปรับใช้ REvil ใน Kaseya

ช่องโหว่ที่เกิดขึ้นใหม่ได้รับการประเมินตามผลกระทบด้านความปลอดภัย และพื้นผิวการโจมตี เช่นเดียวกับการโฆษณาเกินจริงหรือรายงานข่าวที่พวกเขาสร้างขึ้น สําหรับผู้เชี่ยวชาญด้านความปลอดภัย การระบุและแก้ไขปัญหาเหล่านี้ตั้งแต่เนิ่นๆ เป็นภารกิจหลัก เพื่อส่งเสริมและเน้นความสำคัญของการตรวจสอบเชิงรุกของความเปราะบางระบบหลายระบบได้รับการจัดตั้งขึ้นภายใต้การแนะนำและการสนับสนุนของรัฐบาลกลาง ซึ่งรวมถึงโปรแกรม Common Vulnerabilities and Exposures (CVE) ซึ่งระบุและจัดทำรายการช่องโหว่ที่เปิดเผยต่อสาธารณะโดยได้รับการสนับสนุนจากหน่วยงานความมั่นคงทางไซเบอร์และโครงสร้างพื้นฐานของกระทรวงความมั่นคงแห่งมาตุภูมิของสหรัฐอเมริกา และ Common Vulnerability Scoring System (CVSS) ระบบนี้ได้รับการพัฒนาโดยสถาบันมาตรฐานและเทคโนโลยีแห่งชาติของสหรัฐอเมริกา (NIST) และจัดให้มีระบบการวัดความรุนแรง

CVSS ให้คะแนนความรุนแรงของช่องโหว่ โดยใช้ตัวชี้วัดต่างๆ ที่มีตั้งแต่ 0.0 (ไม่มี) ถึง 10.0 (รุนแรง) คะแนนที่ได้มาจากตัวชี้วัด 3 ประเภท ได้แก่

- Base metrics จำเป็นและปัจจัยในการวัดถือว่าคงที่ ปัจจัยเหล่านี้แบ่งออกเป็น 2 ประเภท คือ ความสามารถในการใช้ประโยชน์และผลกระทบ ความสามารถในการใช้ประโยชน์คือความง่ายของผู้โจมตีที่จะใช้ประโยชน์จากช่องโหว่ ผลกระทบหมายถึงผลกระทบที่อาจเกิดขึ้นกับความลับ (การเปิดเผยข้อมูลที่ละเอียดอ่อน) ความสมบูรณ์ (การเปลี่ยนแปลงหรือการทำลายข้อมูล) และความพร้อมใช้งาน (ความเสียหายต่อระบบหรือบริการ)

- Temporal metrics เป็นตัวเลือกและสามารถวัดสถานะปัจจุบันของช่องโหว่ เช่น ไม่ว่าจะเป็นทางทฤษฎีหรือได้รับการพิสูจน์แล้ว ไม่ว่าจะมีการแก้ไขอย่างเป็นทางการหรือไม่ และสาเหตุที่แท้จริงที่ได้รับการระบุ

- Environmental metrics เป็นตัวเลือกที่สามารถวัดผลกระทบของช่องโหว่ต่อระบบเฉพาะ เช่น เครือข่ายขององค์กรเดียว

การเพิ่มคะแนนและระบุช่องโหว่ที่เกิดขึ้นใหม่

เมื่อพูดถึงช่องโหว่ สิ่งสำคัญอันดับแรกของทีมรักษาความปลอดภัย คือการค้นหาช่องโหว่ให้เร็วที่สุด เพื่อให้ทราบสถานการณ์อย่างทันท่วงที จำเป็นต้องติดตามฐานข้อมูลช่องโหว่แห่งชาติ CVE และ NIST อย่างต่อเนื่องเพื่อให้เข้าใจถึงความเปราะบางของส่วนประกอบที่ใช้ในองค์กรและผลิตภัณฑ์และบริการของคุณ การทำความเข้าใจถึงผลกระทบเฉพาะของช่องโหว่ที่มีต่อระบบและผู้ใช้เป็นกุญแจสำคัญ ซึ่งเป็นหนึ่งในเหตุผลหลักที่คะแนน CVSS Base ต้องการการปรับปรุง

เพื่อก้าวไปข้างหน้าให้ทันช่องโหว่ที่เกิดขึ้นใหม่ๆ สิ่งสำคัญคือต้องใช้ข้อมูล CVE และ CVSS ต่อไป ในขณะที่ตระหนักถึงข้อจำกัด สิ่งเหล่านี้เป็นเครื่องมือที่ขาดไม่ได้ แต่ไม่ใช่การแก้ปัญหาที่ครอบคลุม: ความรุนแรงของช่องโหว่มักจะถูกกําหนดโดยปัจจัยที่พวกเขาประเมินต่ำเกินไปหรือมองข้าม ปัจจัยเหล่านี้ไม่จํากัดเฉพาะ Environmental metrics ของระบบเฉพาะ สิ่งที่เด็ดขาดไม่แพ้กันคือการวัดเวลาเช่นการมีอยู่ (หรือไม่มี) ของรหัสการตรวจสอบแนวคิด ปัจจัยอื่นๆ อาจเป็นอัตวิสัยหรือยากที่จะวัดปริมาณ แต่ยังคงเป็นปัจจัยชี้ขาดเช่น hype หรือ “Trend” นอกจากนี้ CVSS Base Metric ไม่ได้วัดโดยตรงว่าช่องโหว่อนุญาตให้มีการโจมตี RCE (Remote Code Execution) หรือไม่ และผู้โจมตีสามารถดำเนินการผ่านโค้ดใดๆ ได้โดยการเชื่อมต่อระยะไกลกับส่วนที่อ่อนแอของระบบ แต่ความเป็นไปได้ของ RCE ก็ถือเป็นตัวกําหนดความรุนแรงหลักเช่นกัน

เมื่อพิจารณาถึงข้อจำกัดเหล่านี้ ขั้นตอนเพิ่มเติมจะต้องดำเนินการในการประเมินวิธีการ และขอบเขตของการรับมือกับช่องโหว่อย่างเร่งด่วนบนพื้นฐานของบริบทที่ระบบเหล่านี้มีให้

สร้างคะแนนพื้นฐานและประเมินพื้นผิวการโจมตี

เมื่อคุณพบช่องโหว่ที่เกิดขึ้นใหม่ ให้กำหนดคะแนนพื้นฐานและประเมินพื้นผิวการโจมตี: ขอบเขตของช่องโหว่ในระบบของคุณเอง คะแนนพื้นฐานสามารถพบได้ในรายการ CVE ของช่องโหว่ (และบทสรุปโดยละเอียดของส่วนประกอบที่ได้รับผลกระทบ ผลกระทบที่อาจเกิดขึ้น ฯลฯ ) หรือคำนวณโดยใช้เครื่องคิดเลข CVSS อย่างไรก็ตาม คะแนนนี้ยังคงเป็นทฤษฎีจนกว่าคุณจะเข้าใจพื้นผิวการโจมตีของคุณ ขอบเขตผลกระทบที่อาจเกิดขึ้นจากช่องโหว่และมาตรการป้องกันที่มีอยู่ใดๆ

เครื่องมือ เช่น การสแกนรหัสรายการวัสดุซอฟต์แวร์ (SBOM) และแคตตาล็อกบริการของ Datadog สามารถช่วยระบุพื้นผิวการโจมตีได้ สแกนเนอร์โค้ด เช่น GitHub สามารถวิเคราะห์โค้ดและทำเครื่องหมายช่องโหว่ที่อาจเกิดขึ้นได้ ในขณะที่ SBOM สามารถช่วยคุณติดตามส่วนประกอบของระบบและบริการได้ ไดเรกทอรีบริการของ Datadog มีจุดอ้างอิงแบบรวมศูนย์สำหรับบริการขององค์กรของคุณเพื่อชี้ให้เห็นช่องโหว่ใดๆ ที่ตรวจพบในไลบรารีและข้อมูลอื่นๆ อีกมากมาย นอกจากนี้ยังควรตรวจสอบว่าคุณได้พัฒนามาตรการบรรเทาผลกระทบที่เกี่ยวข้อง เช่น โมเดลภัยคุกคามหรือ runbook

ประเมินโฆษณาชวนเชื่อและค้นหารหัสพิสูจน์แนวคิด

เมื่อคุณระบุคะแนนพื้นฐานและวัดพื้นผิวการโจมตีของคุณแล้วค้นหาสถานะปัจจุบันของช่องโหว่ได้อย่างแม่นยำที่สุด ปรึกษาสื่อสังคมและ GitHub เพื่อประเมิน “Trend” ค้นพบแนวทางที่มีอยู่เพื่อการแก้ไข และพิจารณาว่ารหัสพิสูจน์แนวคิดเผยแพร่อยู่หรือไม่

CVSS จะคำนึงถึงการมีอยู่ของรหัสยืนยันแนวคิดเท่านั้น ซึ่งหมายความว่าคะแนน CVSS ไม่จำเป็นต้องสะท้อนให้เห็นถึงความสามารถในการใช้ประโยชน์ได้ทันที นอกจากนี้รหัสยืนยันแนวคิดอาจบ่งบอกถึงสถานะของช่องโหว่ในเหตุการณ์ RCE ซึ่งเป็นปัจจัยหลักในการกำหนดความรุนแรงและสิ่งที่ CVSS อาจสะท้อนหรือไม่สะท้อนก้ได้

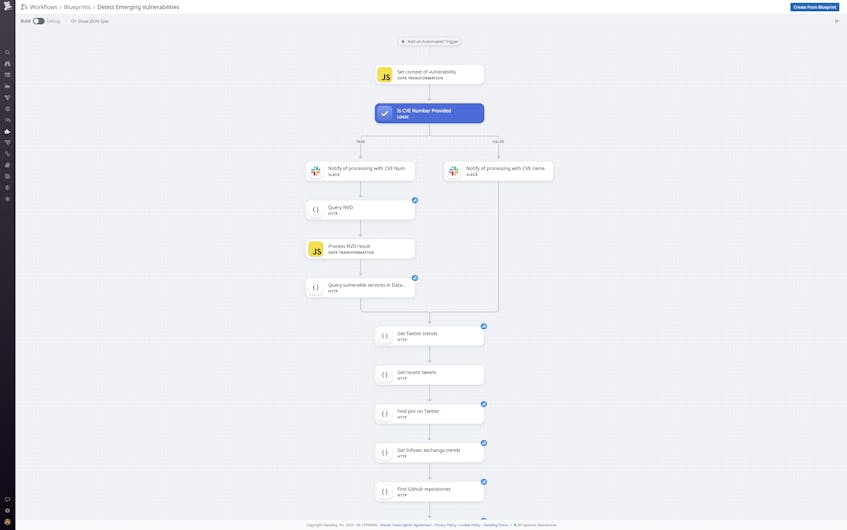

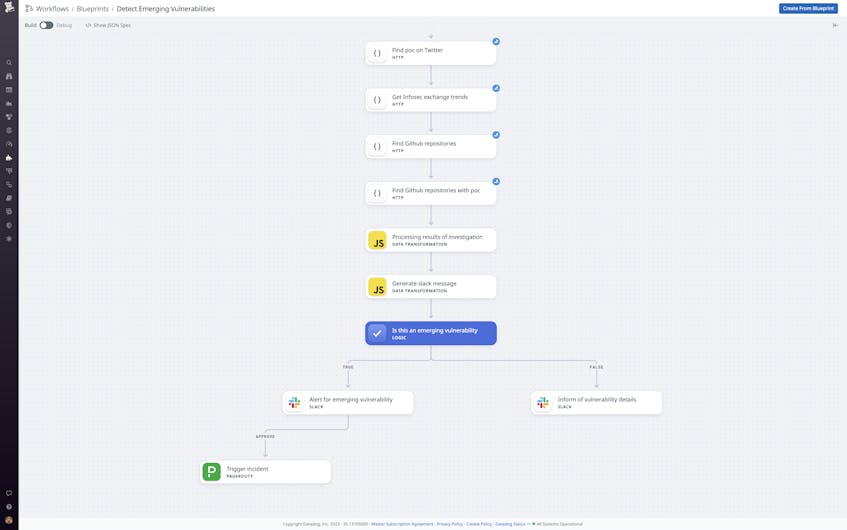

สิ่งหนึ่งที่ไม่สะท้อนให้เห็นอย่างแน่นอนคือความทันสมัย อย่างไรก็ตาม หากช่องโหว่กําลังทําให้เกิด ” buzz” ในแวดวงความปลอดภัยของข้อมูลหรือได้รับการรายงานข่าว นี่อาจเป็นตัวบ่งชี้ความเร่งด่วนที่สําคัญ อย่างไรก็ตาม ก็ยากที่จะหาปริมาณได้ เวิร์กโฟลว์ของ Datadog สามารถช่วยคุณประเมินสถานะของช่องโหว่อย่างเป็นระบบทั้งในแง่ของแนวโน้มและความสามารถในการแสวงหาผลประโยชน์ในปัจจุบัน พิมพ์เขียวเวิร์กโฟลว์สำหรับช่องโหว่ที่เกิดขึ้นใหม่ใช้หมายเลข CVE หรือชื่อยอดนิยมเช่น “Log4Shell” เป็นข้อมูลและค้นหา Twitter, Infosec Exchange Mastodon Community และ GitHub เพื่อวัดจำนวนโพสต์ต่อวันและจำนวนพื้นที่เก็บข้อมูลที่อ้างอิงถึงช่องโหว่ และช่วยระบุสถานะ Zero-day และระบุรหัสยืนยันแนวคิดที่อาจเกิดขึ้น เมื่อมีการระบุหมายเลข CVE เวิร์กโฟลว์จะสแกนรายชื่อ CVE ของช่องโหว่เพื่อค้นหาการกล่าวถึงช่องโหว่และรายละเอียดเกี่ยวกับเวอร์ชันซอฟต์แวร์ที่มีความเสี่ยง

คำนวณคะแนนที่สมบูรณ์และกำหนดขั้นตอนต่อไป

ทำความเข้าใจกับพื้นผิวการโจมตี ความสามารถในการใช้งาน “Trend” และการเยียวยาใดๆ ที่มีอยู่ของคุณ ช่วยให้คุณสามารถให้คะแนนช่องโหว่ตามความเสี่ยงเฉพาะที่เกิดจากองค์กรและผู้ใช้ของคุณได้

เวิร์กโฟลว์ Datadog ช่วยให้คุณสามารถทำงานแบบอัตโนมัติ เร่งการรวบรวม และวิเคราะห์ข้อมูลได้อย่างมาก จากผลการสอบถามใน Twitter, Mastodon และ GitHub เวิร์กโฟลว์ภายในของ Datadog สำหรับช่องโหว่ที่เกิดขึ้นใหม่ได้วิเคราะห์ความนิยมของส่วนประกอบที่มีความเปราะบางในระบบและผลิตภัณฑ์ ความพร้อมใช้งานของรหัสยืนยันแนวคิด และระบุว่าเหตุการณ์ RCE นั้นเป็นอย่างไร แนวโน้มของช่องโหว่บนโซเชียลมีเดียหรือ GitHub และเสียงฮือฮารอบๆ เป็นตัวบ่งชี้ถึงสถานะ Zero-day หรือไม่ จากปัจจัยเหล่านี้ เวิร์กโฟลว์ให้คะแนนที่สมบูรณ์มากมาย ตัวอย่างเช่น หาก CVSS มีคะแนนพื้นฐาน 9.0 หรือสูงกว่า ระบบจะตั้งค่าคะแนนเริ่มต้นไว้ที่ 2.0 เพิ่มอีกสองคะแนนหากตรวจพบรหัสการพิสูจน์แนวคิด และอีกสองคะแนนหากมีแนวโน้ม เป็นต้น

เตรียมพร้อมรับการแก้ไขอย่างรวดเร็ว

เมื่อคุณประเมินช่องโหว่ที่เกิดขึ้นใหม่แล้ว คู่มือปฏิบัติการฉุกเฉินของคุณควรระบุขั้นตอนต่อไปของคุณอย่างชัดเจน หากช่องโหว่นี้เป็นภัยคุกคามที่น่าเชื่อถือ ให้ทำเครื่องหมายเป็นเหตุการณ์และเริ่มการตอบสนอง เพื่อช่วยเร่งขั้นตอนนี้ของกระบวนการพิมพ์เขียวเวิร์กโฟลว์จะวัดคะแนนที่สมบูรณ์ของช่องโหว่เทียบกับเกณฑ์ที่กำหนดไว้ หากเกินเกณฑ์นี้ การแจ้งเตือนจะถูกเรียกใช้ข้อมูลช่องโหว่ที่ได้รับจาก CVE และระบุการดำเนินการที่ต้องการ ที่ Datadog เราใช้เวิร์กโฟลว์นี้ผ่าน Slack Paging ทุ่มเทเจ้าหน้าที่ฉุกเฉิน รวมถึงรายละเอียดของช่องโหว่ในการแจ้งเตือนและอนุญาตให้คลิกปุ่มเพื่อสร้างเหตุการณ์หากจำเป็น

กระบวนการแก้ไขจะแตกต่างกันไปในแต่ละองค์กรอย่างหลีกเลี่ยงไม่ได้ เพื่อให้เกิดความครอบคลุมตลอด 24 ชั่วโมงหลายองค์กรได้แต่งตั้งผู้บัญชาการเหตุการณ์หลายคน Datadog Incident Management ทำงานร่วมกับ Datadog Slack และแอปพลิเคชันมือถือเพื่อจัดหาแหล่งข้อมูลสำหรับการตอบสนองต่อเหตุการณ์ที่ประสานกัน การจัดหมวดหมู่ การแจ้งเตือนจากส่วนกลาง การอนุญาตงานแก้ไข และการติดตามเหตุการณ์

และสุดท้าย แบ่งปันข้อค้นพบในกระบวนการเยียวยาตามความจำเป็นเพื่อแจ้งให้ฝ่ายที่ได้รับผลกระทบได้รับทราบ และอาจเร่งแก้ไขช่องโหว่ แม้จะอยู่นอกเหนือขอบเขตของระบบของคุณเอง ในขั้นตอนสุดท้ายของกระบวนการแก้ไขช่องโหว่ที่สำคัญของ Datadog คือการเผยแพร่การค้นพบจากกระบวนการพร้อมกับกฎการตรวจจับแบบใหม่ที่พร้อมใช้งานสำหรับลูกค้า

มั่นใจว่าจะสามารถจัดการกับช่องโหว่ที่เกิดขึ้นใหม่ได้อย่างมีประสิทธิภาพ

ในบทความนี้ ได้ศึกษาแนวทางปฏิบัติที่ดีที่สุดในการประเมินและจัดการกับช่องโหว่ที่เกิดขึ้นใหม่ นอกจากนี้ เรายังตรวจสอบวิธีที่ Datadog Workflows รวมถึงเครื่องมืออื่นๆ เช่น Service Catalog และ Incident Management สามารถช่วยให้คุณปรับปรุงกระบวนการ และปรับปรุงการทำงานร่วมกันระหว่างทีมของคุณได้

อ้างอิง Datadog

สอบถามเพิ่มเติม

💬Line: @monsterconnect https://lin.ee/cCTeKBE

☎️Tel: 02-026-6664

📩Email: [email protected]

📝 Price List สินค้า https://bit.ly/3mSpuQY

🏢 Linkedin : https://www.linkedin.com/company/monster-connect-co-ltd/

📺 YouTube : https://www.youtube.com/c/MonsterConnectOfficial

📲 TikTok : https://www.tiktok.com/@monsteronlines

🌍 Website : www.monsterconnect.co.th