อวสาน E-Mail (กี่โมง?) เมื่อ Phishing นับวันยิ่งเนียนขึ้นจนแยกแทบไม่ออก

ในยุคที่อีเมลยังเป็นเครื่องมือหลักของทั้งงานและชีวิตส่วนตัว “ความเนียน” ของการหลอกลวงผ่านอีเมล หรือ Phishing กำลังก้าวไปอีกระดับ หนึ่งในตัวอย่างที่เห็นภาพชัด คือการปลอมแปลงอีเมลโดเมนโดยใช้ตัวอักษรที่ “ดูเหมือน” ตัวจริง เช่น การใใช้ rn แทนตัว m…

ในยุคที่อีเมลยังเป็นเครื่องมือหลักของทั้งงานและชีวิตส่วนตัว “ความเนียน” ของการหลอกลวงผ่านอีเมล หรือ Phishing กำลังก้าวไปอีกระดับ หนึ่งในตัวอย่างที่เห็นภาพชัด คือการปลอมแปลงอีเมลโดเมนโดยใช้ตัวอักษรที่ “ดูเหมือน” ตัวจริง เช่น การใใช้ rn แทนตัว m ในคำว่า Microsoft จนแทบแยกไม่ออกด้วยตาเปล่า ผลที่ตามมาคือ ผู้ใช้เผลอคลิกลิงก์หรือส่งข้อมูลสำคัญไปให้ผู้ไม่หวังดีได้อย่างง่ายดาย บทความนี้ชวนคุณอัปสกิลสังเกตอีเมลให้ทันกลยุทธ์ยุคใหม่ พร้อมแนวทางลดความเสี่ยงแบบทำได้จริง และปิดท้ายด้วยการยกระดับ “มนุษย์” ให้เป็นแนวป้องกันด่านแรกด้วย KnowBe4 แพลตฟอร์ม Security Awareness Training ระดับแนวหน้าของวงการ

Phishing Mail พัฒนาให้น่ากลัวขึ้นทุกวัน

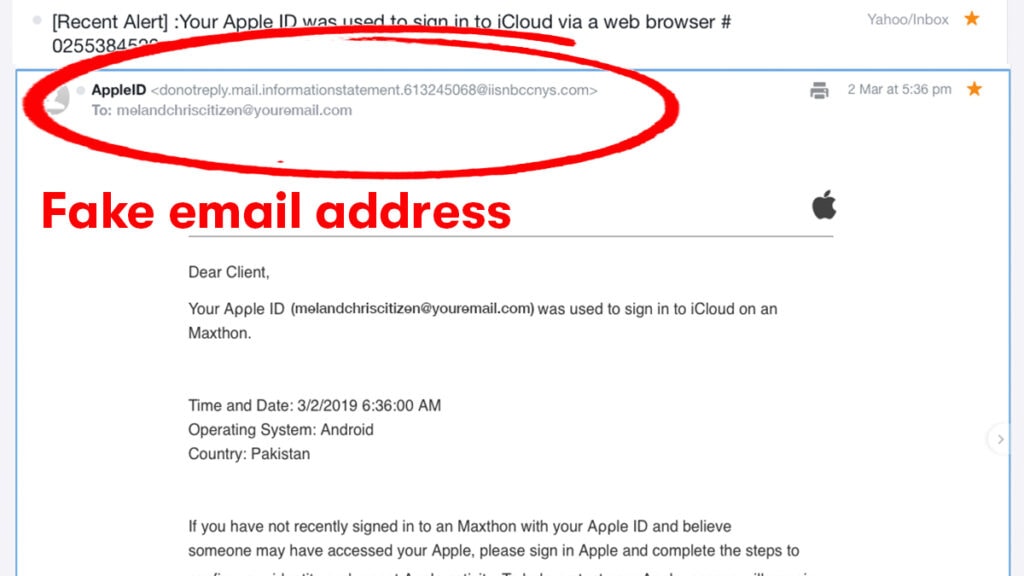

Phishing สมัยนี้ไม่ได้หยุดอยู่ที่เมลภาษาอังกฤษผิด ๆ หรือโลโก้เบลอ ๆ อีกต่อไป แต่มาในรูปแบบที่เลียนแบบ “รายละเอียดเล็ก ๆ” อย่างแนบเนียน เช่น โดเมนที่ใช้ตัวอักษรใกล้เคียงกัน (homograph) เพื่อหลอกตา เช่น rn ที่เรียงชิดกันจนตาพร่าให้ความรู้สึกเหมือน m ในคำว่า Microsoft ทำให้ผู้ใช้ที่รีบ หรือดูผ่านมือถือหน้าจอเล็ก แทบไม่ทันสังเกต ในคลิปอธิบายเคส phishing ล่าสุด ผู้เชี่ยวชี้ให้เห็นว่าผู้โจมตีสร้างโดเมนและที่อยู่อีเมลที่ “อ่านเร็ว ๆ แล้วใช่” เพื่อส่งลิงก์ปลอม ฟอร์มล็อกอินปลอม หรือไฟล์แนบอันตรายเข้ามายังกล่องจดหมาย เมื่อเหยื่อกรอกข้อมูลหรือรันไฟล์ ก็เปิดทางให้คนร้ายเข้าถึงบัญชี ระบบ หรือข้อมูลภายในองค์กรได้ทันที

วิดีโอประกอบ

อ่านอีเมลให้เป็น กับ 5 จุดที่ต้องเช็กก่อนคลิกทุกครั้ง

ก่อนตอบหรือคลิกอีเมลทุกครั้ง ให้ทุกคนดูไปที่ 5 จุดนี้

- ชื่อโดเมนผู้ส่ง – เพ่งดูให้ชัดว่าเป็น m จริงหรือ rn ที่วางชิดกัน หรือมีตัวสะกดแปลก ๆ (เช่น ตัวอักษรคนละชุดภาษา/ยูนิโค้ด)

- ส่วนหัวอีเมล (Full Headers) – เปิดดูเส้นทางการส่ง (Received), ค่า SPF/DKIM/DMARC ว่าผ่านหรือไม่

- ลิงก์ก่อนคลิก – วางเมาส์เพื่อดูที่อยู่ URL ปลายทาง หากใช้บนมือถือให้กดค้างเพื่อพรีวิวลิงก์แทนการกดเข้าไปตรง ๆ

- เนื้อหาและบริบท – ถามกลับมาที่ตัวเองว่า “องค์กรนี้ปกติจะส่งเมล์แบบนี้มาไหม” “เราคาดหวังเมลนี้อยู่หรือเปล่า”

- คิวอาร์โค้ด/ไฟล์แนบ – ระวังลิงก์ผ่านรูปภาพหรือรหัสคิวอาร์ และตรวจสอบรายละเอียดผู้ส่งให้ดีก่อนเปิดไฟล์แนบ

ถ้ายังไม่ชัวร์ ให้ส่งต่อทีม IT/SecOps ตรวจสอบก่อนเสมอ อย่ารับความเสี่ยงไว้ จากความเสี่ยงของคน ๆ เดียวอาจเป็นภัยของทั้งองค์กร

Neighbourhood Watch Australasia. (n.d.). 7 ways to spot an email scam. Neighbourhood Watch. Retrieved September 15, 2025, from https://nhw.com.au/fraud-scams/7-ways-to-spot-an-email-scam/

เบื้องหลังความเนียน: ทำไมถึงโดนหลอก

เทคนิคปลอมโดเมนที่พบบ่อยคือ homograph attack ใช้อักษรที่หน้าตาใกล้กันมาก เช่น rn → m หรือใช้อักขระจากชุดภาษาต่างกัน (Unicode) ให้ “อ่านแล้วเหมือน” ตัวจริง แม้ว่า Browser และระบบอีเมลยุคใหม่จะป้องกันได้ระดับหนึ่ง แต่ยังมีช่องว่างเมื่อชื่อโดเมน/ฟอนต์/สเกลหน้าจอที่เล็ก อาจทำให้สายตาอ่านรวมเป็นตัวเดียว ยิ่งเมื่อผู้อ่านกำลังรีบ เราจึงมักเชื่อสิ่งที่เห็นแวบแรก มากกว่าที่จะอ่านให้ละเอียดและถี่ถ้วนที่สุด ฝั่งผู้โจมตีก็ใช้ AI สร้างเนื้อหาที่ “พูดภาษาองค์กร” ได้สมจริงขึ้นเรื่อย ๆ เช่น เลียนแบบสำนวนการเขียนของหัวหน้า สั่งให้ส่งงานด่วน ส่งใบแจ้งหนี้ต่ออายุระบบ พร้อมเดดไลน์เพื่อบีบให้ตัดสินใจเร็ว ซึ่งทั้งหมดนี้ล้วนแต่ทำให้เราต้องมองถึงการป้องกันภัยคุกคามทางไซเบอร์ด้วยตัวมนุษย์เองด้วย

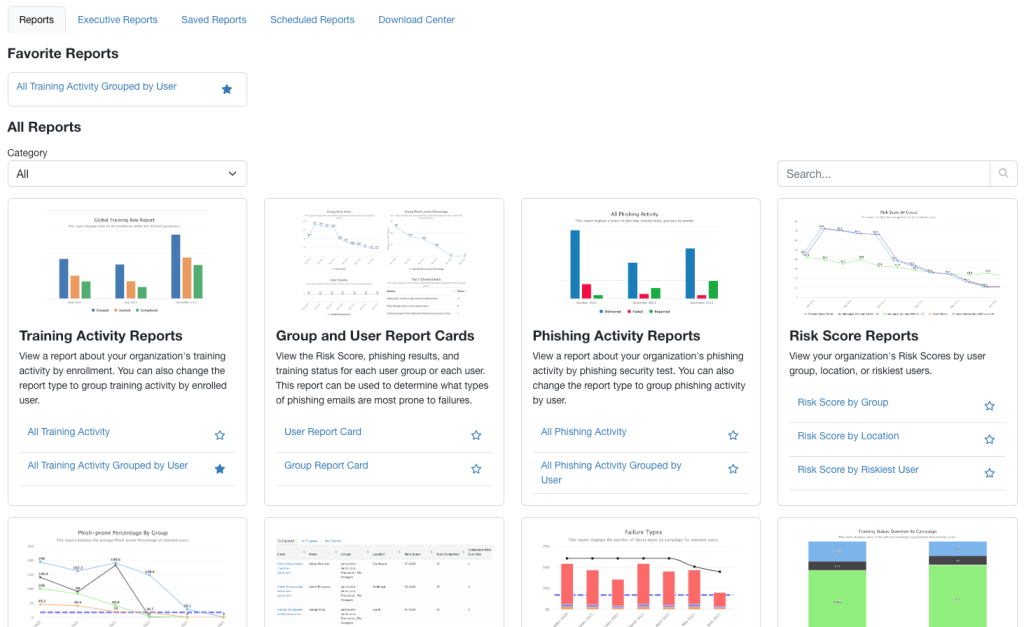

ยกระดับ “คน” ให้เป็นไฟร์วอลล์ด่านแรกด้วย KnowBe4

ต่อให้เทคโนโลยีพร้อม แต่ถ้าทีมงานยัง “เชื่อ” อีเมลปลอม ระบบก็ยังรั่วได้อยู่ดี แพลตฟอร์มอย่าง KnowBe4 ช่วยให้คุณออกแบบคอร์ส Security Awareness Training ที่เน้นสถานการณ์จริงที่เคยเกิดขึ้นมาก่อน รวมทั้งการทำ phishing simulation เพื่อวัดผล และรายงานช่องโหว่ด้านพฤติกรรมออกมาเป็นตัวเลขที่คุยกับผู้บริหารได้ ยิ่งทำการฝึกบ่อย ก็ทำให้ผู้ใช้ยิ่งจับพิรุธได้ไว ลดอัตราการคลิก และทำให้องค์กรหยุดเหตุร้ายได้ตั้งแต่ที่หน้าประตูบ้าน

KnowBe4. (n.d.). Phish Alert button in Outlook ribbon [Image]. KnowBe4 Support. Retrieved September 15, 2025, from https://support.knowbe4.com/hc/en-us/articles/360007952894-Reporting-Guide#h_01HS1XG9WYHVZEZ8QG7PJJQ86P

Reference

YouTube. (n.d.). Phishing case: Homograph rn vs m example [Video]. Retrieved September 15, 2025, from https://www.youtube.com/watch?v=84_OVusyWX0 Facebook. (n.d.). Example image of spoofed domain using rn vs m [Image]. Retrieved September 15, 2025, from https://www.facebook.com/photo?fbid=1328263098668815&set=a.321208059374329

หากสนใจสินค้า หรือต้องการคำปรึกษาเพิ่มเติม

💬 Line: @monsteronline

☎️ Tel: 02-026-6664

📩 Email: [email protected]

🌐 ดูสินค้าเพิ่มเติม: mon.co.th