แพลตฟอร์มป้องกัน Endpoint (EPP) คืออะไร? คุณสมบัติหลักและประโยชน์

Endpoint Protection Platform (EPP) คือโซลูชันด้านความปลอดภัยที่ออกแบบมาเพื่อปกป้องอุปกรณ์ปลายทาง (endpoint) เช่น คอมพิวเตอร์, สมาร์ทโฟน, แท็บเล็ต หรืออุปกรณ์ที่เชื่อมต่อกับเครือข่ายจากภัยคุกคามต่าง ๆ เช่น ไวรัส, มัลแวร์, แรนซัมแวร์, และการโจมตีจากแฮกเกอร์

แพลตฟอร์มเหล่านี้รวมเครื่องมือหลายชนิด เช่น โปรแกรมป้องกันไวรัส การเข้ารหัสข้อมูล และการป้องกันการสูญหายของข้อมูล เพื่อค้นหาและทำลายภัยคุกคามต่าง ๆ เช่น มัลแวร์ที่ทำงานผ่านไฟล์และกิจกรรมที่เป็นอันตราย

EPP ขั้นสูงใช้เทคนิคการตรวจจับหลายวิธี ซึ่งมักได้รับการจัดการและช่วยเหลือโดยข้อมูลจากคลาวด์เพื่อให้การป้องกันที่แข็งแกร่ง

EPP ทำงานโดยการเก็บข้อมูลจากอุปกรณ์ปลายทางอย่างละเอียดและใช้เครื่องมือต่าง ๆ เช่น ปัญญาประดิษฐ์ (AI), การวิเคราะห์พฤติกรรม, และข้อมูลการคุกคามเพื่อทำนายและตอบสนองต่อภัยคุกคามที่อาจเกิดขึ้น วิธีการเชิงรุกนี้เป็นสิ่งสำคัญในการป้องกันการบุกรุกและปกป้องข้อมูลสำคัญ

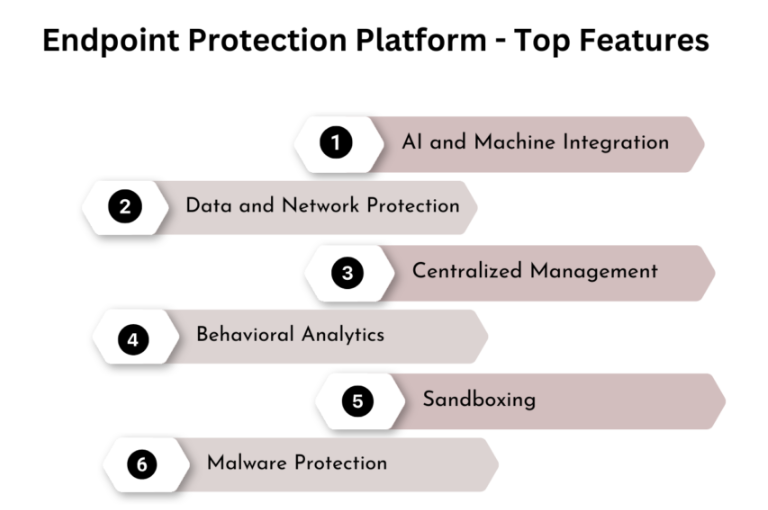

คุณสมบัติหลักของ EPP

- โปรแกรมป้องกันไวรัสและมัลแวร์: เครื่องมือที่สำคัญในการตรวจจับและลบภัยคุกคามที่รู้จัก

- การเข้ารหัสข้อมูล: ปกป้องข้อมูลที่สำคัญที่เก็บไว้ในอุปกรณ์

- ไฟร์วอลล์: ให้การป้องกันจากการเข้าถึงที่ไม่ได้รับอนุญาต

- การวิเคราะห์พฤติกรรมและสถิติเบื้องต้น: ตรวจสอบพฤติกรรมของอุปกรณ์ปลายทางเพื่อหาความผิดปกติ

- การรวมข้อมูลการคุกคาม: ใช้ข้อมูลการคุกคามจากทั่วโลกเพื่อเสริมสร้างมาตรการด้านความปลอดภัย

EPP vs. EDR: ความเข้าใจในความแตกต่าง

แม้ว่าทั้ง EPP (Endpoint Protection Platform) และ EDR (Endpoint Detection and Response) จะเป็นส่วนสำคัญของการรักษาความปลอดภัยของอุปกรณ์ปลายทาง แต่ทั้งสองมีวัตถุประสงค์ที่แตกต่างกันและมีคุณสมบัติที่ไม่เหมือนกัน นี่คือการเปรียบเทียบอย่างละเอียด:

| คุณสมบัติ | Endpoint Protection Platform (EPP) | Endpoint Detection and Response (EDR) |

|---|---|---|

| จุดเน้นหลัก | มาตรการป้องกันความปลอดภัย | การป้องกันและตอบสนองภัยคุกคามทางไซเบอร์ที่เชิงรุก |

| ฟังก์ชันหลัก | ป้องกันการโจมตีทางไซเบอร์ที่รู้จักและลดการละเมิดความปลอดภัยของอุปกรณ์ | ตรวจจับ วิเคราะห์ และตอบสนองต่อภัยคุกคามที่หลีกเลี่ยงการป้องกันเบื้องต้น |

| ความสามารถหลัก | โปรแกรมป้องกันไวรัส, ไฟร์วอลล์, การเข้ารหัสข้อมูล, การอนุญาตและการบล็อก | การตรวจสอบความปลอดภัยอย่างต่อเนื่อง, การมองเห็นแบบเรียลไทม์, การวิเคราะห์ภัยคุกคาม, การตอบสนองอัตโนมัติ |

| การวิเคราะห์พฤติกรรมและสถิติ | การวิเคราะห์การฟ้องหาพฤติกรรมผิดปกติ | การวิเคราะห์ฟอร์เรนซิก (forensics) |

| วิธีการตรวจสอบ | ตรวจสอบการลงนามของรหัสที่น่าสงสัยที่รู้จัก | ตรวจสอบอย่างต่อเนื่องของอุปกรณ์ทั้งในพื้นที่และจากระยะไกล |

| กลไกการตอบสนอง | การทำธงพฤติกรรมที่น่าสงสัยเพื่อการวิเคราะห์และดำเนินการ | การตอบสนองอัตโนมัติจากกฎที่ตั้งไว้ล่วงหน้า |

| ทีมจัดการที่เหมาะสม | ทีม IT ทั่วไป | ทีมในศูนย์ปฏิบัติการความปลอดภัย (SOC) |

| การจัดการภัยคุกคาม | จัดการภัยคุกคามที่รู้จักเป็นหลัก | สามารถตรวจจับและตอบสนองต่อการโจมตีที่ไม่รู้จักและซับซ้อนได้ |

| คุณสมบัติเพิ่มเติม | การล่าภัยคุกคาม, ข้อมูลการคุกคาม, การจัดการช่องโหว่ (ในบาง EPPs) | การแยกโค้ดที่น่าสงสัยใน Sandbox, การตรวจสอบภัยคุกคามจากภายใน |

สรุป

- EPP มุ่งเน้นการป้องกันภัยคุกคามที่รู้จักและลดการละเมิดจากภัยคุกคามทั่วไป

- EDR มุ่งเน้นการตรวจจับ การวิเคราะห์ และการตอบสนองต่อภัยคุกคามที่ไม่รู้จักหรือซับซ้อนที่อาจหลบหลีกการป้องกันในเบื้องต้น

การเลือก Endpoint Protection Platform ที่เหมาะสม

การเลือก EPP ที่เหมาะสมมีหลายขั้นตอนสำคัญเพื่อให้มันสอดคล้องกับความต้องการขององค์กรและให้การป้องกันที่มีประสิทธิภาพ

- กำหนดข้อกำหนด

เริ่มต้นด้วยการระบุความต้องการด้านความปลอดภัยและลำดับความสำคัญขององค์กร พิจารณาปัจจัยต่าง ๆ เช่น ประเภทของข้อมูลที่จัดการ ข้อกำหนดทางกฎหมาย และความหลากหลายของอุปกรณ์ปลายทาง - วิจัยและคัดเลือก

ใช้รายงานจากนักวิเคราะห์ การรีวิวจากเพื่อนร่วมอุตสาหกรรม และมาตรฐานอุตสาหกรรมเพื่อสร้างรายชื่อผู้จำหน่าย EPP ที่เป็นไปได้ ประเมินแต่ละตัวเลือกตามชื่อเสียง ความน่าเชื่อถือ และคุณสมบัติที่มี - ประเมินผลกระทบต่อระบบ

ประเมินผลกระทบของ EPP ต่อประสิทธิภาพของระบบ เช่น การใช้ CPU และการบริโภคหน่วยความจำ EPP ที่มีประสิทธิภาพควรจะป้องกันโดยไม่ทำให้ประสิทธิภาพของอุปกรณ์ลดลงอย่างมาก - ตรวจสอบความเข้ากันได้ในการรวมระบบ

ตรวจสอบว่า EPP สามารถรวมเข้ากับเครื่องมือความปลอดภัยและโครงสร้างพื้นฐาน IT ที่มีอยู่ได้หรือไม่ ความเข้ากันได้กับระบบปฏิบัติการและประเภทอุปกรณ์ต่าง ๆ รวมถึงอุปกรณ์มือถือเป็นสิ่งที่สำคัญ - ประเมินคุณสมบัติการจัดการ

มองหาคอนโซลการจัดการที่ใช้งานง่าย ที่สามารถตั้งค่ากฎนโยบาย การวิเคราะห์ภัยคุกคาม และการจัดการแพลตฟอร์มทั้งหมดได้อย่างง่ายดาย - ดำเนินการประเมินผล

ทดลองใช้งานจริงเพื่อประเมินประสิทธิภาพและความเหมาะสมในสถานการณ์จริง ขั้นตอนนี้สำคัญในการเข้าใจวิธีที่ EPP จะทำงานภายใต้สภาพแวดล้อมจริง - ทบทวนข้อตกลง

ตรวจสอบข้อตกลงการบริการและเงื่อนไขการสนับสนุนอย่างรอบคอบเพื่อให้แน่ใจว่าเหมาะสมกับความต้องการและความคาดหวังขององค์กร

ประโยชน์ของ Endpoint Protection Platform

การใช้งาน EPP ที่เชื่อถือได้มีข้อดีหลายประการ รวมถึง:

- การจัดการที่รวมศูนย์: จัดการอุปกรณ์ปลายทางทั้งหมดทั้งอุปกรณ์เคลื่อนที่และคงที่ผ่านระบบเดียว

- ความปลอดภัยที่เพิ่มขึ้น: ปกป้องจากภัยคุกคามในขณะที่ยังคงความยืดหยุ่นให้กับผู้ใช้งาน

- การระบุช่องโหว่ด้านความปลอดภัย: ระบุและปิดช่องโหว่ด้านความปลอดภัยเพื่อเสริมสร้างการป้องกันโดยรวม

- การจัดการที่ง่ายขึ้น: ทำให้กระบวนการสำหรับนักวิเคราะห์และเจ้าหน้าที่ IT ง่ายขึ้น ส่งผลให้ประสิทธิภาพดีขึ้น

- การปกป้องชื่อเสียง: ปกป้องอุปกรณ์ปลายทางเพื่อรักษาและเสริมสร้างชื่อเสียงทางธุรกิจ

- ความยืดหยุ่นของธุรกิจ: เสริมสร้างความยืดหยุ่นขององค์กรในการรับมือกับภัยคุกคามทางไซเบอร์

เหตุผลที่ Endpoint Protection เป็นสิ่งสำคัญ

การป้องกันอุปกรณ์ปลายทางเป็นส่วนสำคัญของกลยุทธ์ความปลอดภัยขององค์กรด้วยเหตุผลหลายประการ:

- ความหลากหลายของอุปกรณ์ปลายทางที่เพิ่มขึ้น: การเติบโตอย่างรวดเร็วในจำนวนและประเภทของอุปกรณ์ปลายทาง รวมถึงอุปกรณ์เคลื่อนที่และ IoT นำมาซึ่งความท้าทายใหม่ ๆ สำหรับทีมงานด้านความปลอดภัย การหลากหลายนี้เพิ่มพื้นที่ที่สามารถถูกโจมตีได้ ทำให้การป้องกันที่ครอบคลุมเป็นสิ่งจำเป็น

- อุปกรณ์ปลายทางเป็นจุดโจมตีหลัก: แฮกเกอร์มักจะโจมตีอุปกรณ์ปลายทางเพื่อขโมยข้อมูล แทรกซึมเครือข่าย หรือปล่อย ransomware การปกป้องจุดเหล่านี้จึงเป็นสิ่งสำคัญในการรักษาทรัพย์สินดิจิทัล รวมถึงตัวตนและข้อมูลรับรอง

- แนวโน้มการทำงานจากระยะไกลและแบบไฮบริด: ด้วยการที่พนักงานจำนวนมากทำงานจากระยะไกล โดยมักทำงานจากสภาพแวดล้อมที่ไม่ปลอดภัย การปกป้องอุปกรณ์ปลายทางอย่างเข้มงวดเป็นสิ่งสำคัญ อุปกรณ์ระยะไกลอาจไม่ใช้โซลูชันความปลอดภัยล่าสุด ซึ่งทำให้ต้องการการป้องกันที่แข็งแกร่ง

แนวโน้มในอนาคตของการป้องกัน Endpoint

เมื่อเทคโนโลยีก้าวหน้าไป แพลตฟอร์มการป้องกัน Endpoint คาดว่าจะมีความซับซ้อนมากขึ้น แนวโน้มสำคัญได้แก่:

- ปัญญาประดิษฐ์และการเรียนรู้ของเครื่อง: เทคโนโลยีเหล่านี้จะมีบทบาทมากขึ้นในการตรวจจับและตอบสนองภัยคุกคาม ช่วยให้สามารถระบุภัยคุกคามได้รวดเร็วและแม่นยำยิ่งขึ้น

- การผสานรวมกับสถาปัตยกรรม Zero Trust: EPP จะผสานรวมกับโมเดล Zero Trust มากขึ้น โดยไม่ให้เชื่อถืออุปกรณ์ใด ๆ โดยปริยายและทำการตรวจสอบการเข้าถึงตลอดเวลา

- โซลูชันแบบคลาวด์: เมื่อการใช้งานคลาวด์เพิ่มขึ้น EPP จะใช้แพลตฟอร์มคลาวด์ในการวิเคราะห์ข้อมูลและการรับรู้ภัยคุกคามแบบเรียลไทม์

- การมุ่งเน้นที่พฤติกรรมของผู้ใช้: การเข้าใจรูปแบบพฤติกรรมของผู้ใช้จะกลายเป็นส่วนสำคัญในการระบุพฤติกรรมที่ผิดปกติและภัยคุกคามจากภายใน

Endpoint Protection Platform เป็นเครื่องมือที่ขาดไม่ได้ในคลังอาวุธด้านความปลอดภัยไซเบอร์ขององค์กรในยุคปัจจุบัน

การเข้าใจคุณสมบัติ ประโยชน์ และความแตกต่างระหว่าง EPP และ EDR จะช่วยให้ธุรกิจสามารถตัดสินใจได้อย่างมีข้อมูลในการปกป้องทรัพย์สินดิจิทัลอย่างมีประสิทธิภาพ

แหล่งที่มา : https://cybersecuritynews.com/endpoint-protection-platform/

อย่ารอให้สายเกินแก้! ป้องกันการโจมตีก่อนที่ระบบของคุณจะตกเป็นเป้าหมาย!

ติดต่อเราเพื่อรับคำปรึกษาและบริการที่ดีที่สุดในด้านความปลอดภัยไซเบอร์![]()

สนใจสินค้า :

สอบถามเพิ่มเติม :

![]() : 02-026-6665

: 02-026-6665