Microsoft ปรับปรุงความปลอดภัย เพิ่มความเข้มงวดด้วย MFA

Microsoft ประกาศว่าจะปรับปรุงความปลอดภัยทั่วทั้งผู้เช่า Entra โดยเปิดใช้งานการยืนยันตัวตนแบบ 2 ชั้น (MFA) แบบบังคับ

การย้ายครั้งนี้เป็นส่วนหนึ่งของ Secure Future Initiative ของบริษัท ซึ่งเปิดตัวในเดือนพฤศจิกายน 2023 เพื่อเพิ่มการป้องกันความปลอดภัยทางไซเบอร์ทั่วทั้งผลิตภัณฑ์ของบริษัท

“เราจะลบตัวเลือกในการข้ามการลงทะเบียนการยืนยันตัวตนแบบ 2 ชั้น (MFA) เป็นเวลา 14 วันเมื่อเปิดใช้งานการตั้งค่าความปลอดภัยเริ่มต้น ซึ่งหมายความว่าผู้ใช้ทุกคนจะต้องลงทะเบียนสำหรับ MFA ในการล็อกอินครั้งแรกหลังจากเปิดใช้งานการตั้งค่าความปลอดภัยเริ่มต้น” Nitika Gupta จาก Microsoft กล่าวเมื่อวันพุธ “ซึ่งจะช่วยลดความเสี่ยงของการถูกโจมตีบัญชีในช่วง 14 วัน เนื่องจาก MFA สามารถบล็อกการโจมตีที่ใช้ข้อมูลประจำตัวได้มากกว่า 99.2%”

การเปลี่ยนแปลงนี้จะมีผลกับผู้เช่าใหม่ทั้งหมดเริ่มตั้งแต่วันที่ 2 ธันวาคม 2024 และจะเริ่มทยอยเปิดให้บริการกับผู้เช่าที่มีอยู่แล้วตั้งแต่เดือนมกราคม 2025

การตั้งค่าความปลอดภัยเริ่มต้นของ Microsoft Entra เป็นการตั้งค่าที่เปิดใช้งานคุณลักษณะความปลอดภัยต่างๆ โดยอัตโนมัติเพื่อปกป้ององค์กรจากการโจมตีทั่วไป เช่น การโจมตีด้วยรหัสผ่าน การโจมตีแบบ replay และฟิชชิ่ง

ตั้งแต่วันที่ 22 ตุลาคม 2019 ผู้เช่ารายใหม่ได้เปิดใช้งานการตั้งค่าความปลอดภัยเริ่มต้นโดยอัตโนมัติ และผู้เช่ารายเก่าได้เปิดใช้งานโดยอัตโนมัติเมื่อเวลาผ่านไป หากพวกเขาไม่ได้ใช้การเข้าถึงแบบมีเงื่อนไข มีใบอนุญาตระดับพรีเมียม หรือใช้ไคลเอนต์การรับรองความถูกต้องแบบเดิม เพื่อเปิดใช้งานการตั้งค่าความปลอดภัยเริ่มต้น

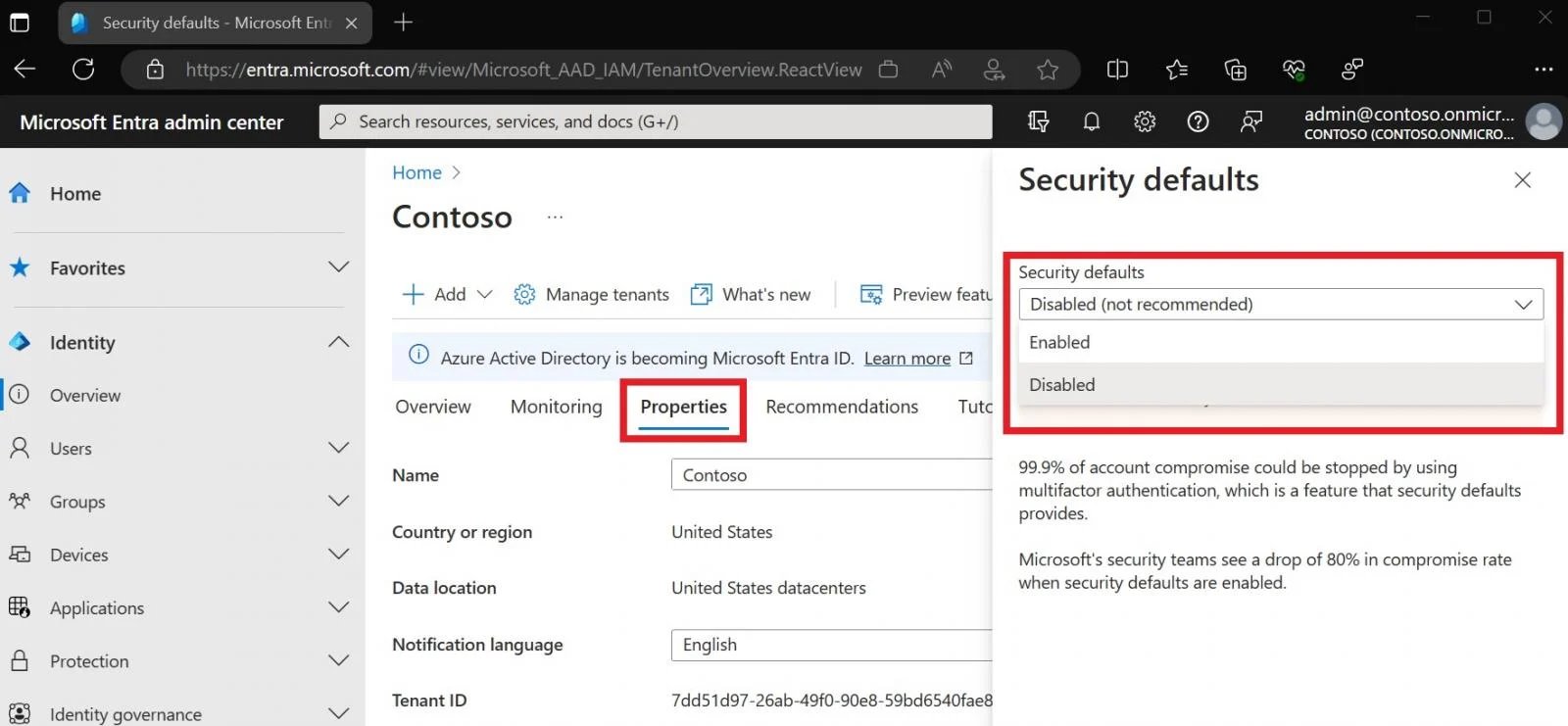

คุณต้องลงชื่อเข้าใช้ศูนย์ดูแลระบบ Microsoft Entra (อย่างน้อยในฐานะผู้ดูแลระบบความปลอดภัย) เรียกดูไปที่ Identity > Overview > Properties และเลือก Manage security defaults จากนั้น ตั้งค่า “Security defaults” เป็น Enabled และคลิก Save

ผู้ดูแลระบบที่ไม่ได้ใช้การเข้าถึงแบบมีเงื่อนไขควรเปิดใช้งานการตั้งค่าความปลอดภัยเริ่มต้นสำหรับองค์กรของตน เนื่องจากเป็นวิธีง่ายและมีประสิทธิภาพในการปกป้องผู้ใช้และทรัพยากรจากภัยคุกคามทั่วไป

อย่างไรก็ตาม แม้ว่าการตั้งค่าความปลอดภัยเริ่มต้นจะเสนอแนวทางปฏิบัติที่ดีด้านความปลอดภัย แต่ก็ไม่อนุญาตให้ปรับแต่งนโยบายการเข้าถึงแบบมีเงื่อนไขที่องค์กรที่ซับซ้อนต้องการ

ในเดือนสิงหาคม Microsoft ยังเตือนผู้ดูแลระบบระดับโลกของ Entra ให้เปิดใช้งาน MFA สำหรับผู้เช่าของตนจนถึงวันที่ 15 ตุลาคม เพื่อให้แน่ใจว่าผู้ใช้จะไม่สูญเสียการเข้าถึงพอร์ทัลผู้ดูแลระบบ โดยการบังคับใช้ MFA บังคับสำหรับความพยายามลงชื่อเข้าใช้ Azure ทั้งหมด Microsoft มีเป้าหมายเพื่อปกป้องบัญชี Azure จากการถูกแฮ็กและการโจมตีฟิชชิ่ง

บริษัทยังประกาศในเดือนพฤศจิกายนว่าจะเปิดตัวนโยบายการเข้าถึงแบบมีเงื่อนไขที่ต้องใช้ MFA สำหรับผู้ดูแลระบบทั้งหมดที่ลงชื่อเข้าใช้พอร์ทัลผู้ดูแลระบบของ Microsoft (เช่น Entra, Microsoft 365, Exchange และ Azure) สำหรับผู้ใช้ในแอปคลาวด์ทั้งหมด และการลงชื่อเข้าใช้ที่มีความเสี่ยงสูง

ในเดือนมกราคม GitHub ซึ่งเป็นเจ้าของโดย Microsoft ยังเริ่มบังคับใช้การยืนยันตัวตนแบบสองปัจจัย (2FA) สำหรับนักพัฒนาที่ใช้งานอยู่ทั้งหมด ซึ่งเป็นส่วนหนึ่งของความพยายามอย่างต่อเนื่องของบริษัทในการเพิ่มการยอมรับ MFA

Microsoft กำลังปรับปรุงการตั้งค่าความปลอดภัยเริ่มต้นของ Microsoft Entra โดยบังคับให้ผู้ใช้ต้องตั้งค่าการยืนยันตัวตนแบบสองปัจจัย (MFA) ซึ่งหมายความว่าผู้ใช้จะต้องใช้ข้อมูลยืนยันตัวตนเพิ่มเติมนอกเหนือจากรหัสผ่านในการเข้าสู่ระบบ เพื่อเพิ่มความปลอดภัยในการเข้าถึงบัญชีและข้อมูลขององค์กร

F&Q

Q : Microsoft Entra คืออะไร

A : Microsoft Entra เป็นบริการจัดการตัวตนและการเข้าถึงของ Microsoft ที่ช่วยให้องค์กรสามารถจัดการบัญชีผู้ใช้และสิทธิ์ในการเข้าถึงทรัพยากรต่างๆ ได้อย่างปลอดภัย

Q : MFA คืออะไร

A : MFA (Multi-factor authentication): คือการยืนยันตัวตนแบบหลายปัจจัย ซึ่งเป็นวิธีการยืนยันตัวตนที่ปลอดภัยกว่าการใช้เพียงรหัสผ่าน โดยผู้ใช้จะต้องใช้ข้อมูลยืนยันตัวตนเพิ่มเติม เช่น รหัส OTP ที่ส่งมาทาง SMS หรือแอปพลิเคชันยืนยันตัวตน

Q : Security defaults คืออะไร

A : Security defaults คือการตั้งค่าความปลอดภัยเริ่มต้นที่ Microsoft กำหนดไว้ให้กับผู้เช่า Entra ใหม่ ซึ่งจะเปิดใช้งานฟีเจอร์ความปลอดภัยหลายอย่างโดยอัตโนมัติเพื่อป้องกันการโจมตีทั่วไป เช่น การโจมตีด้วยรหัสผ่าน การโจมตีแบบ replay และฟิชชิ่ง

แหล่งที่มา : https://www.bleepingcomputer.com/news/microsoft/microsoft-entra-security-defaults-to-make-mfa-setup-mandatory/

ดูสินค้าเพิ่มเติม : https://mon.co.th/ , https://onestopware.com/ , https://firewallhub.com/

สอบถามเพิ่มเติม

Tel : 02-026-6665

Email : [email protected]

Line : @Monsteronline