เกาหลีเหนือเอาอีกแล้ว แอบโจมตีด้วย JSON ในโค้ดสัมภาษณ์งาน!

ข่าวล่าสุดเกี่ยวกับกลุ่มแฮ็กเกอร์จากเกาหลีเหนือในแคมเปญที่ถูกขนานนามว่า “Contagious Interview” สะท้อนภาพที่ชัดเจนว่า ผู้โจมตีพร้อมจะหยิบทุกเครื่องมือที่นักพัฒนาใช้งานอยู่ทุกวัน มาเปลี่ยนเป็นช่องทางโจมตีได้แทบทั้งหมด แม้แต่บริการเก็บข้อมูลแบบ JSON Storage ที่เรามักใช้เก็บค่า Config หรือข้อมูลทดสอบ ก็ถูกดัดแปลงให้กลายเป็นโครงสร้างพื้นฐานสำหรับส่งมัลแวร์และควบคุมเครื่องเป้าหมายจากระยะไกล สิ่งที่น่ากังวลไม่ใช่เพียงแค่ว่ามัลแวร์ถูกซ่อนอยู่ที่ไหน แต่คือซัพพลายเชนของซอฟต์แวร์และบริการออนไลน์ที่ถูกต้องตามกฎหมาย…

ข่าวล่าสุดเกี่ยวกับกลุ่มแฮ็กเกอร์จากเกาหลีเหนือในแคมเปญที่ถูกขนานนามว่า “Contagious Interview” สะท้อนภาพที่ชัดเจนว่า ผู้โจมตีพร้อมจะหยิบทุกเครื่องมือที่นักพัฒนาใช้งานอยู่ทุกวัน มาเปลี่ยนเป็นช่องทางโจมตีได้แทบทั้งหมด แม้แต่บริการเก็บข้อมูลแบบ JSON Storage ที่เรามักใช้เก็บค่า Config หรือข้อมูลทดสอบ ก็ถูกดัดแปลงให้กลายเป็นโครงสร้างพื้นฐานสำหรับส่งมัลแวร์และควบคุมเครื่องเป้าหมายจากระยะไกล สิ่งที่น่ากังวลไม่ใช่เพียงแค่ว่ามัลแวร์ถูกซ่อนอยู่ที่ไหน แต่คือซัพพลายเชนของซอฟต์แวร์และบริการออนไลน์ที่ถูกต้องตามกฎหมาย ทำให้แม้แต่ทีมรักษาความปลอดภัยที่มีประสบการณ์ก็ตรวจจับได้ยากขึ้น หากยังพึ่งพาการบล็อกโดเมนหรือ URL ที่ขึ้นชื่อว่าอันตรายเพียงอย่างเดียว บทความนี้จะชวนมาดูเบื้องหลังของแคมเปญดังกล่าว วิธีที่ผู้โจมตีใช้ JSON Storage Services อย่าง JSON Keeper, JSONSilo และ npoint.io เป็นตัวกลางส่งมัลแวร์ ตลอดจนบทเรียนที่องค์กรและนักพัฒนาควรนำไปปรับใช้ เพื่อป้องกันไม่ให้เหตุการณ์แบบเดียวกันเกิดขึ้นกับทีมของตัวเอง

จากข้อสอบสัมภาษณ์ปลอม สู่โซ่การโจมตีแบบหลายขั้นตอน

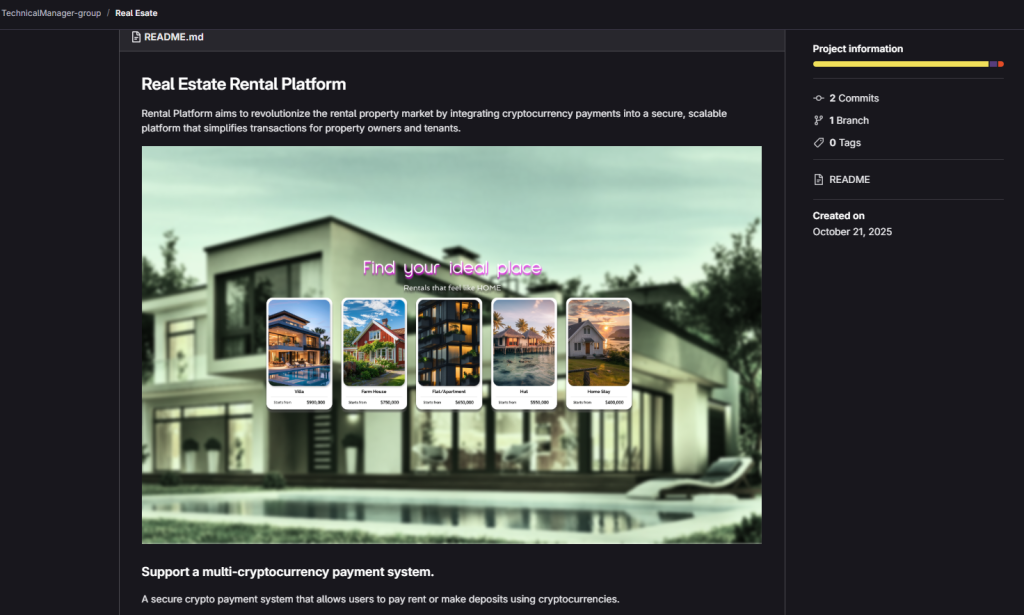

แคมเปญ Contagious Interview ถูกระบุว่าเกี่ยวข้องกับกลุ่มผู้โจมตีจากเกาหลีเหนือ โดยมุ่งเป้านักพัฒนาซอฟต์แวร์โดยเฉพาะสายคริปโทเคอร์เรนซีและ Web3 ผ่านการติดต่อในลักษณะ “รับสมัครงาน” หรือ “ชวนร่วมโปรเจกต์” ผ่านแพลตฟอร์มมืออาชีพอย่าง LinkedIn และช่องทางโซเชียลอื่น ๆ ผู้ที่ถูกเลือกมักได้รับโจทย์เป็นโปรเจกต์ตัวอย่างให้ดาวน์โหลดจาก GitHub, GitLab หรือ Bitbucket แล้วลองรันโค้ดเพื่อพิสูจน์ทักษะ

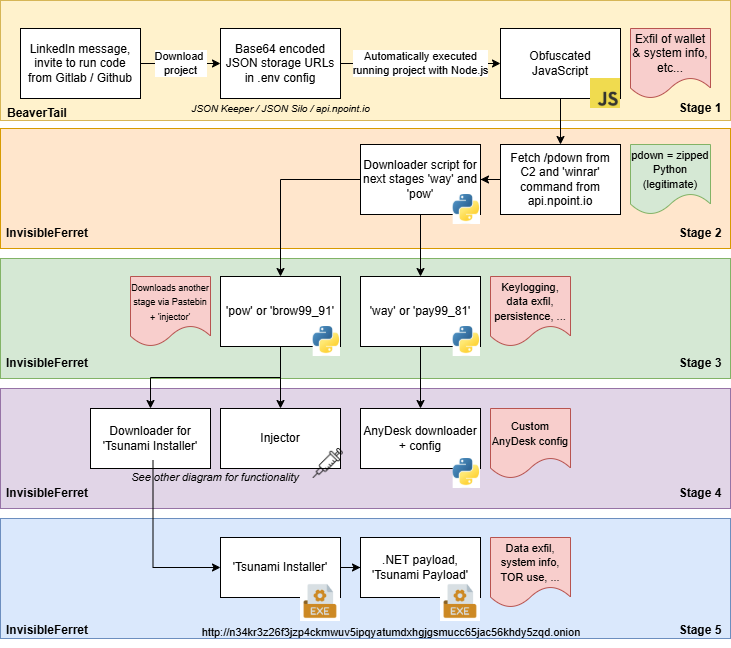

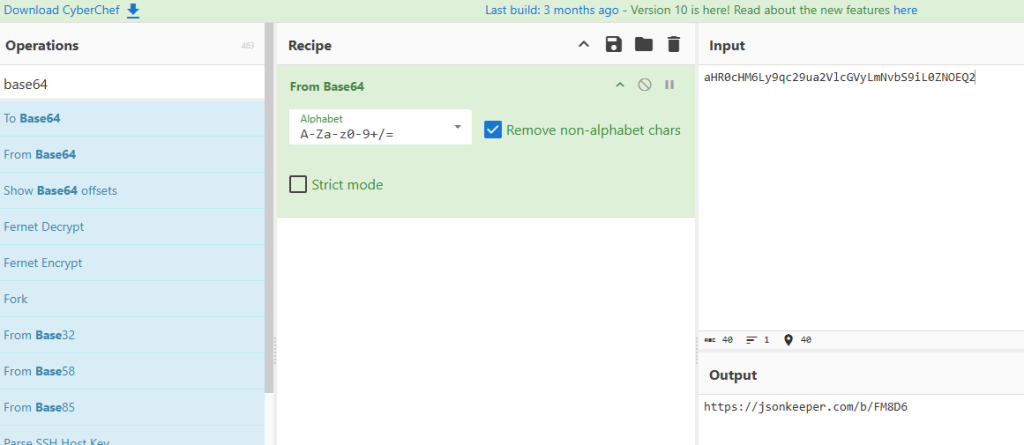

ภายนอกมองดูเหมือนการบ้านหรือแบบทดสอบทั่วไป ทุกอย่างอยู่บนแพลตฟอร์มที่นักพัฒนาคุ้นเคย โครงสร้างโค้ดดูสมเหตุสมผล มีไฟล์คอนฟิก มีโฟลเดอร์เซิร์ฟเวอร์ มีสคริปต์สำหรับรันแอปพลิเคชัน เมื่อเหยื่อดาวน์โหลดโค้ดมาลงเครื่องของตัวเอง ก็เท่ากับเปิดประตูให้ผู้โจมตีเข้าถึงสภาพแวดล้อมจริงที่ใช้ทำงานทุกวัน ทั้งเครื่องส่วนตัวที่ใช้เก็บซอร์สโค้ด โปรเจกต์ลูกค้า กระเป๋าคริปโท และข้อมูลรหัสผ่านต่าง ๆ จากการวิเคราะห์ พบว่าไฟล์ Config บางไฟล์ถูกออกแบบให้ซ่อนข้อมูลที่ดูเหมือน “API Key” แต่จริง ๆ แล้วคือค่า Base64 ที่เมื่อถอดรหัสจะกลายเป็น URL ไปยังบริการ JSON Storage ที่ใช้เก็บเพย์โหลดมัลแวร์ขั้นถัดไปไว้แบบเข้ารหัส ทำให้โซ่การโจมตีดูเนียนไปกับการทำงานของแอปพลิเคชันปกติ และหลบสายตาทั้งนักพัฒนาและระบบป้องกันระดับเครือข่ายที่ไม่ได้ตรวจสอบเนื้อหาภายในอย่างละเอียด

เมื่อ JSON Keeper และ npoint.io กลายเป็นฐานส่งมัลแวร์

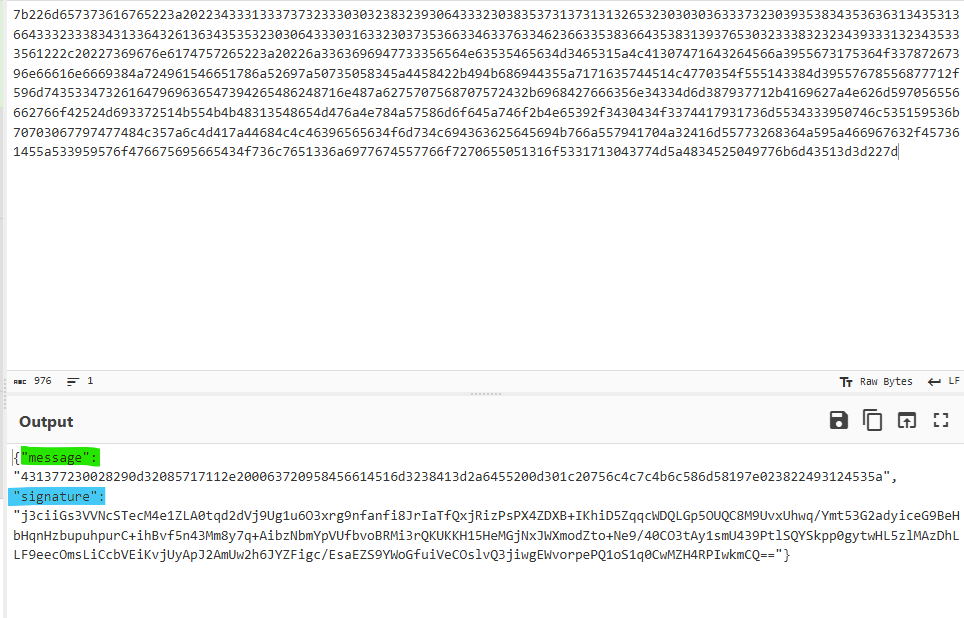

หัวใจสำคัญของกลยุทธ์ใหม่ในแคมเปญนี้คือการใช้บริการ JSON Storage ที่ออกแบบมาสำหรับเก็บและให้บริการข้อมูลรูปแบบ JSON อย่าง JSON Keeper, JSONSilo และ npoint.io ให้กลายเป็น “จุดดรอปเพย์โหลด” แทนการใช้โดเมนหรือเซิร์ฟเวอร์ที่น่าสงสัย เมื่อโค้ดในโปรเจกต์ตัวอย่างทำงาน มันจะดึงข้อมูลที่หน้าตาเหมือน JSON ปกติจากบริการเหล่านี้มา จากนั้นจึงถอดรหัสหลายชั้นจนกลายเป็นมัลแวร์จริง

หนึ่งในเพย์โหลดหลักที่ถูกค้นพบคือ BeaverTail มัลแวร์ที่เขียนด้วย JavaScript ซึ่งไม่ได้ทำแค่เก็บข้อมูลระบบพื้นฐานเท่านั้น แต่ยังสแกนหาโฟลเดอร์ของ Browser และส่วนขยายยอดนิยม เช่น MetaMask, Phantom หรือ TronLink เพื่อขโมยข้อมูลกระเป๋าคริปโทและข้อมูลที่เกี่ยวข้อง รวมถึงค้นหาเอกสารสำคัญอย่างไฟล์ Word, PDF, สกรีนช็อต, ไฟล์ที่มีค่า Environment Variables และแม้แต่ฐานข้อมูลรหัสผ่านอย่าง Keychain บน macOS ก่อนจะส่งออกไปยังเซิร์ฟเวอร์ควบคุม หลังจากนั้น BeaverTail ยังทำหน้าที่ดาวน์โหลดและรันเพย์โหลดลำดับถัดไปคือ InvisibleFerret ซึ่งเป็นเฟรมเวิร์กมัลแวร์แบบโมดูลาร์ที่เขียนด้วย Python ทำงานได้หลายขั้นตอน ทั้งการติดต่อกับเซิร์ฟเวอร์ C2 ต่าง ๆ, การดึงสคริปต์เพิ่มเติม และการเตรียมสภาพแวดล้อมให้เพย์โหลดอื่นทำงานได้สะดวกยิ่งขึ้น

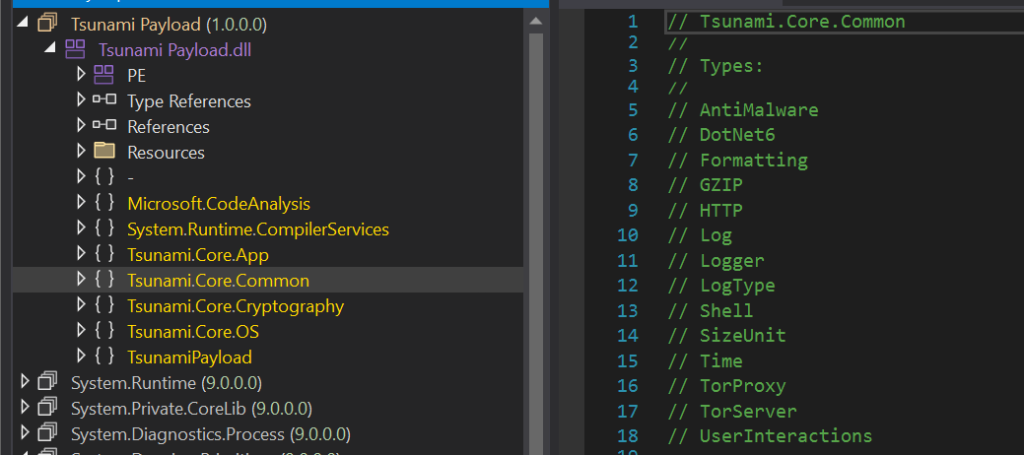

ในเวอร์ชันที่ NVISO วิเคราะห์ ยังพบองค์ประกอบที่ถูกตั้งชื่อรวม ๆ ว่า TsunamiKit ทำหน้าที่เพิ่มความคงอยู่ (Persistence) และขยายความสามารถในการโจมตี เช่น การปรับตั้งค่า Windows Defender ให้ยกเว้นไฟล์ต้องสงสัย การสร้าง Scheduled Task เพื่อรันมัลแวร์ซ้ำ ๆ การดาวน์โหลดเพย์โหลดเพิ่มเติมจาก Pastebin รวมถึงการใช้เครือข่าย TOR เพื่อเชื่อมต่อไปยังที่อยู่ .onion ที่ถูกฝังเอาไว้ในโค้ด เมื่อมองรวมกันแล้ว โซ่การโจมตีจึงประกอบด้วยบริการที่ “ดูปลอดภัย” หลายชั้น ตั้งแต่แพลตฟอร์มโค้ดโอเพ่นซอร์สไปจนถึง JSON Storage และบริการเก็บข้อความอย่าง Pastebin ทำให้การตรวจจับแบบอิงชื่อโดเมนหรือ IP ที่เคยขึ้นบัญชีดำไว้ ไม่เพียงพออีกต่อไป

บทเรียนของนักพัฒนา จากแพลตฟอร์มที่เชื่อใจ เป็นเชื่อใจโค้ดที่ตรวจสอบมาแล้ว

แม้แคมเปญ Contagious Interview จะถูกพูดถึงมากในบริบทของนักพัฒนาในสายคริปโทและ Web3 ทั่วโลก แต่รูปแบบการโจมตีที่ใช้ข้อสอบสัมภาษณ์และโปรเจกต์ตัวอย่างเป็นตัวล่อ สามารถถูกนำมาประยุกต์ใช้กับนักพัฒนาในทุกอุตสาหกรรม รวมถึงองค์กรในประเทศไทยได้อย่างไม่ยากเลย โดยเฉพาะในยุคที่หลายคนทำงานแบบรีโมตและคุ้นเคยกับการรับงานหรือติดต่อโอกาสใหม่ผ่านแพลตฟอร์มออนไลน์ องค์กรและทีม Security จึงควรปรับมุมมองจากการ “ไว้ใจแพลตฟอร์ม” ไปสู่การ “ไว้ใจเฉพาะโค้ดที่ผ่านการตรวจสอบแล้ว” พร้อมทั้งให้ความสำคัญกับการตรวจจับพฤติกรรมที่ผิดปกติ มากกว่าพึ่งพาแค่ Reputation ของโดเมนหรือบริการที่ใช้งานอยู่เท่านั้น แนวทางที่ควรพิจารณา เช่น การใช้ EDR/XDR ที่เน้นการตรวจสอบพฤติกรรมโพรเซสและการเชื่อมต่อออก, การตรวจสอบไฟล์คอนฟิกที่อาจซ่อนค่าสคริปต์เข้ารหัส และการจัดทำเพลย์บุ๊กเพื่อตรวจสอบโปรเจกต์ตัวอย่างที่ส่งมาจากผู้ไม่รู้จักก่อนรันจริงบนเครื่องของนักพัฒนา

สุดท้าย สำหรับนักพัฒนาเอง การเพิ่มวินัยด้านความปลอดภัยให้กลายเป็นส่วนหนึ่งของงานประจำวัน ไม่ว่าจะเป็นการเช็กไฟล์คอนฟิกแปลก ๆ การสงสัยทุกครั้งที่เห็นค่า Base64 ที่ไม่รู้ที่มา หรือการตั้งคำถามทุกครั้งที่มีใครขอให้รันโค้ดจาก Repository ที่ไม่คุ้นเคย คือเกราะป้องกันชั้นแรกที่สำคัญที่สุด เพราะในหลายกรณี ผู้โจมตีไม่ได้เอาชนะระบบป้องกันขององค์กรด้วยเทคนิคซับซ้อน แต่ใช้เพียงการ “ขอให้เราเป็นคนรันโค้ดให้เอง” เท่านั้น

Reference

Lakshmanan, R. (2025, November 14). North Korean hackers turn JSON services into covert malware delivery channels. The Hacker News. Retrieved November 17, 2025, from https://thehackernews.com/2025/11/north-korean-hackers-turn-json-services.html Parys, B., Collart, S., & Lontzetidis, E. (2025, November 13). Contagious Interview actors now utilize JSON storage services for malware delivery. NVISO Labs. Retrieved November 17, 2025, from https://blog.nviso.eu/2025/11/13/contagious-interview-actors-now-utilize-json-storage-services-for-malware-delivery/

หากสนใจสินค้า หรือต้องการคำปรึกษาเพิ่มเติม

💬 Line: @monsteronline

☎️ Tel: 02-026-6664

📩 Email: [email protected]

🌐 ดูสินค้าเพิ่มเติม: mon.co.th