เตือนภัย! แฮ็กเกอร์ใช้ 24,000 IP สแกนช่องโหว่ Palo Alto GlobalProtect VPN

ภัยคุกคามไซเบอร์ระดับสูง! ตรวจพบการสแกนโจมตี Palo Alto Networks GlobalProtect VPN อย่างหนักหน่วง

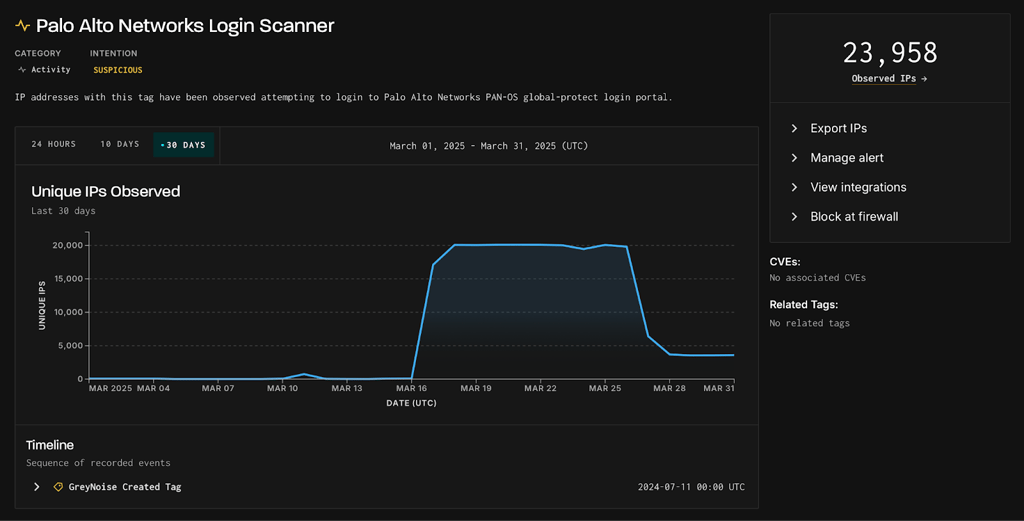

นักวิจัยด้านความปลอดภัยตรวจพบการเพิ่มขึ้นอย่างน่าตกใจของกิจกรรมการสแกนที่เป็นอันตรายที่มุ่งเป้าไปยังพอร์ทัล GlobalProtect VPN ของ Palo Alto Networks ในช่วง 30 วันที่ผ่านมา พบว่ามี IP address ที่ไม่ซ้ำกันเกือบ 24,000 รายการพยายามเข้าถึงเกตเวย์ความปลอดภัยที่สำคัญเหล่านี้ ซึ่งบ่งชี้ถึงความพยายามที่ประสานกันเพื่อตรวจสอบการป้องกันเครือข่ายและระบุระบบที่เสี่ยงต่อการถูกโจมตี

แคมเปญนี้เริ่มต้นเมื่อวันที่ 17 มีนาคม 2025 โดยกิจกรรมเพิ่มขึ้นอย่างรวดเร็วเป็นประมาณ 20,000 IP ที่ไม่ซ้ำกันต่อวัน ก่อนที่จะลดลงหลังวันที่ 26 มีนาคม

การเพิ่มขึ้นของกิจกรรมที่น่าสงสัยที่มุ่งเป้าไปที่อุปกรณ์ PAN-OS

GreyNoise ได้จัดประเภทแหล่งที่มาส่วนใหญ่ (23,800 IP) ว่าน่าสงสัย โดยมี 154 IP address ที่ถูกระบุว่าเป็นอันตรายอย่างชัดเจน

“ในช่วง 18 ถึง 24 เดือนที่ผ่านมา เราได้สังเกตเห็นรูปแบบที่สอดคล้องกันของการกำหนดเป้าหมายอย่างตั้งใจไปยังช่องโหว่เก่า หรือการโจมตีและการลาดตระเวนที่คุ้นเคยกับเทคโนโลยีเฉพาะ” Bob Rudis รองประธานฝ่ายวิทยาศาสตร์ข้อมูลของ GreyNoise กล่าว “รูปแบบเหล่านี้มักเกิดขึ้นพร้อมกับช่องโหว่ใหม่ที่เกิดขึ้น 2 ถึง 4 สัปดาห์ต่อมา”

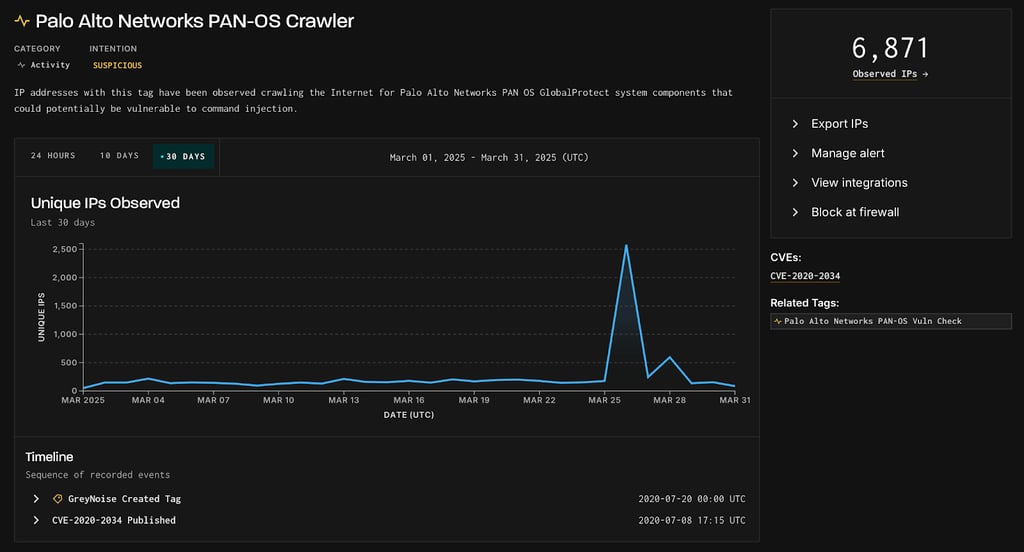

การเพิ่มขึ้นของการสแกนนี้ทำให้เกิดความกังวลอย่างมากหลังจากการค้นพบ CVE-2024-3400 เมื่อปีที่แล้ว ซึ่งเป็นช่องโหว่การฉีดคำสั่งที่สำคัญใน PAN-OS GlobalProtect ที่อนุญาตให้ผู้โจมตีที่ไม่ได้รับการรับรองความถูกต้องสามารถดำเนินการโค้ดตามอำเภอใจด้วยสิทธิ์ระดับ root บนไฟร์วอลล์ที่ได้รับผลกระทบ ช่องโหว่นี้ได้รับคะแนน CVSS สูงสุดที่ 10.0 ซึ่งเน้นย้ำถึงความรุนแรง

จากการวิเคราะห์ทางเทคนิค นักวิจัยระบุแฮชลายนิ้วมือเครือข่าย JA4h ที่แตกต่างกันสามรายการที่เชื่อมโยงกับเครื่องมือสแกนการเข้าสู่ระบบ:

- po11nn11enus_967778c7bec7_000000000000_000000000000

- po11nn09enus_fb8b2e7e6287_000000000000_000000000000

- po11nn060000_c4f66731b00d_000000000000_000000000000

ลายนิ้วมือเหล่านี้ช่วยให้ทีมรักษาความปลอดภัยสามารถระบุและเชื่อมโยงความพยายามในการเข้าสู่ระบบที่แยกจากกันซึ่งมาจากชุดเครื่องมือเดียวกันได้ แม้ว่าผู้โจมตีจะเปลี่ยน IP ต้นทางก็ตาม

ในเชิงภูมิศาสตร์ การสแกนส่วนใหญ่มาจากสหรัฐอเมริกา (16,249 IP) และแคนาดา (5,823 IP) โดยมีแหล่งที่มาเพิ่มเติมในฟินแลนด์ เนเธอร์แลนด์ และรัสเซีย ระบบส่วนใหญ่ที่ถูกกำหนดเป้าหมายอยู่ในสหรัฐอเมริกา (23,768 IP)

ปริมาณการรับส่งข้อมูลจำนวนมาก (20,010 IP) เชื่อมโยงกับโครงสร้างพื้นฐานที่เกี่ยวข้องกับ 3xK Tech GmbH ภายใต้ ASN200373 โดยมีส่วนร่วมเพิ่มเติมจาก PureVoltage Hosting Inc., Fast Servers Pty Ltd. และ Oy Crea Nova Hosting Solution Ltd.

กิจกรรมนี้ดูเหมือนจะเชื่อมโยงกับความพยายามในการลาดตระเวน PAN-OS อื่นๆ โดยมีการเพิ่มขึ้นของการรับส่งข้อมูล “PAN-OS Crawler” ที่สังเกตได้ในวันที่ 26 มีนาคม ซึ่งเกี่ยวข้องกับ 2,580 IP ต้นทางที่ไม่ซ้ำกัน

ผู้เชี่ยวชาญด้านความปลอดภัยได้สังเกตเห็นความคล้ายคลึงกันกับแคมเปญจารกรรมในปี 2024 ที่มุ่งเป้าไปที่อุปกรณ์เครือข่ายขอบเขต

องค์กรที่ใช้ผลิตภัณฑ์ Palo Alto Networks ควรตรวจสอบบันทึกเดือนมีนาคมทันที ดำเนินการตรวจสอบที่ได้รับการปรับปรุง ดำเนินการล่าภัยคุกคามอย่างละเอียด ตรวจสอบให้แน่ใจว่าได้ใช้แพตช์ความปลอดภัยทั้งหมด และพิจารณาบล็อก IP ที่เป็นอันตรายที่ระบุ

คำแนะนำสำหรับองค์กร:

- ตรวจสอบบันทึกการใช้งานอย่างละเอียด

- อัปเดตระบบให้เป็นเวอร์ชันล่าสุด

- ติดตั้งแพทช์ความปลอดภัยทันที

- ตรวจสอบการเข้าถึง VPN อย่างเข้มงวด

- เพิ่มการตรวจสอบและการแจ้งเตือน

แหล่งที่มา : https://cybersecuritynews.com/hackers-scanning-palo-alto-networks-portals/

ติดต่อเราเพื่อรับคำปรึกษาและบริการที่ดีที่สุดในด้านความปลอดภัยไซเบอร์![]()

สนใจสินค้า :

สอบถามเพิ่มเติม :

![]() : 02-026-6665

: 02-026-6665