ลูกค้า SentinelOne ระวัง! จีนอาจจ้องข้อมูลผ่านปฏิบัติการ “PurpleHaze”

โลกไซเบอร์ยังคงเป็นสนามประลองที่เต็มไปด้วยภัยคุกคามล่าสุด และในครั้งนี้ บริษัทรักษาความปลอดภัยไซเบอร์ชื่อดังอย่าง SentinelOne ได้ออกมาเปิดโปงปฏิบัติการจารกรรมทางไซเบอร์ครั้งใหม่ที่น่าจับตามอง ซึ่งมีชื่อรหัสว่า “PurpleHaze” โดยมีเป้าหมายที่น่าตกใจคือ โครงสร้างพื้นฐานของ SentinelOne เอง รวมถึงลูกค้าที่มีมูลค่าสูงของพวกเขา “PurpleHaze”: เงื้อมมือมังกรที่ซ่อนเร้น จากการรายงานของ…

โลกไซเบอร์ยังคงเป็นสนามประลองที่เต็มไปด้วยภัยคุกคามล่าสุด และในครั้งนี้ บริษัทรักษาความปลอดภัยไซเบอร์ชื่อดังอย่าง SentinelOne ได้ออกมาเปิดโปงปฏิบัติการจารกรรมทางไซเบอร์ครั้งใหม่ที่น่าจับตามอง ซึ่งมีชื่อรหัสว่า “PurpleHaze” โดยมีเป้าหมายที่น่าตกใจคือ โครงสร้างพื้นฐานของ SentinelOne เอง รวมถึงลูกค้าที่มีมูลค่าสูงของพวกเขา

“PurpleHaze”: เงื้อมมือมังกรที่ซ่อนเร้น

จากการรายงานของ The Hacker News อ้างอิงข้อมูลจาก SentinelOne ระบุว่า กลุ่มภัยคุกคาม “PurpleHaze” ซึ่งถูกประเมินว่ามีความเชื่อมโยงกับกลุ่มแฮ็กเกอร์ที่ได้รับการสนับสนุนจากรัฐบาลจีนอีกกลุ่มหนึ่งที่รู้จักกันในชื่อ APT15 (หรือมีชื่อเรียกอื่นๆ เช่น Flea, Nylon Typhoon) ได้ดำเนินการลาดตระเวนและพยายามที่จะเข้าถึงระบบของ SentinelOne และลูกค้าบางราย

จุดเริ่มต้นของการตรวจพบภัยคุกคามนี้ย้อนกลับไปในปี 2024 เมื่อพบการบุกรุกองค์กรที่เคยให้บริการด้านลอจิสติกส์ฮาร์ดแวร์แก่พนักงานของ SentinelOne ซึ่งเป็นสัญญาณที่น่ากังวลถึงความพยายามในการแทรกซึมเข้าสู่ห่วงโซ่อุปทาน

กลยุทธ์และอาวุธลับของ “PurpleHaze”

สิ่งที่น่าสนใจคือ กลยุทธ์และเครื่องมือที่กลุ่ม “PurpleHaze” ใช้นั้นมีความซับซ้อนและน่าจับตา โดยมีการตรวจพบการใช้ เครือข่าย Operational Relay Box (ORB) ซึ่งเป็นเทคนิคที่ช่วยให้ผู้โจมตีสามารถปกปิดร่องรอยและทำให้การติดตามเป็นเรื่องยากยิ่งขึ้น นอกจากนี้ ยังมีการใช้แบ็คดอร์บน Windows ที่มีชื่อว่า GoReShell ซึ่งถูกพัฒนาด้วยภาษา Go และมีความสามารถในการสร้างการเชื่อมต่อ SSH ย้อนกลับไปยังเซิร์ฟเวอร์ของผู้โจมตี

นักวิจัยของ SentinelOne ชี้ให้เห็นว่า การใช้เครือข่าย ORB กำลังกลายเป็นแนวโน้มที่น่ากังวลในกลุ่มภัยคุกคามระดับสูง เนื่องจากมีความยืดหยุ่นในการปรับเปลี่ยนโครงสร้างพื้นฐาน ทำให้การระบุตัวผู้กระทำและการติดตามปฏิบัติการเป็นไปได้ยากลำบาก

“ShadowPad”: แบ็คดอร์ยอดนิยมในหมู่แฮ็กเกอร์จีน

นอกจากนี้ ยังมีการตรวจพบการโจมตีที่มุ่งเป้าไปยังหน่วยงานสนับสนุนรัฐบาลในเอเชียใต้รายหนึ่งเมื่อเดือนมิถุนายน 2024 ซึ่งใช้แบ็คดอร์ที่คุ้นเคยในหมู่กลุ่มจารกรรมไซเบอร์ที่เชื่อมโยงกับจีน นั่นคือ ShadowPad (หรือ PoisonPlug) ซึ่งถือเป็นวิวัฒนาการอีกขั้นของแบ็คดอร์ PlugX ที่เคยมีการใช้งานอย่างแพร่หลาย

อย่างไรก็ตาม สิ่งที่น่าสงสัยคือในช่วงหลัง ShadowPad ถูกตรวจพบว่าถูกนำมาใช้ในการแพร่กระจาย แรนซัมแวร์ ด้วย ซึ่งทำให้แรงจูงใจที่แท้จริงของการโจมตีในบางครั้งยังคงเป็นปริศนา ยิ่งไปกว่านั้น อาร์ติแฟกต์ของ ShadowPad ที่พบยังถูกทำให้สับสนโดยใช้คอมไพเลอร์พิเศษที่เรียกว่า ScatterBrain ซึ่งแสดงให้เห็นถึงความพยายามในการหลีกเลี่ยงการตรวจจับ

แม้ว่าความเชื่อมโยงที่แน่ชัดระหว่างการโจมตีในเดือนมิถุนายน 2024 และปฏิบัติการ “PurpleHaze” ในภายหลังยังไม่ชัดเจน แต่มีความเป็นไปได้สูงว่าอาจเป็นผู้กระทำภัยคุกคามกลุ่มเดียวกัน โดยมีการประเมินว่า ShadowPad ที่ถูกทำให้สับสนโดย ScatterBrain ถูกนำไปใช้ในการบุกรุกองค์กรกว่า 70 แห่งในหลากหลายอุตสาหกรรมทั่วโลก

SentinelOne ไม่ได้เป็นเพียงเป้าหมาย แต่ยังเป็นผู้เปิดโปง

แม้ว่า SentinelOne เองจะเป็นหนึ่งในเป้าหมายของการโจมตีในครั้งนี้ แต่บริษัทก็ไม่ได้นิ่งนอนใจและได้ทำการตรวจสอบอย่างละเอียดถี่ถ้วน อย่างไรก็ตาม ทางบริษัทยืนยันว่าไม่พบหลักฐานของการถูกโจมตีซ้ำซ้อนไปยังระบบภายในของตนเอง

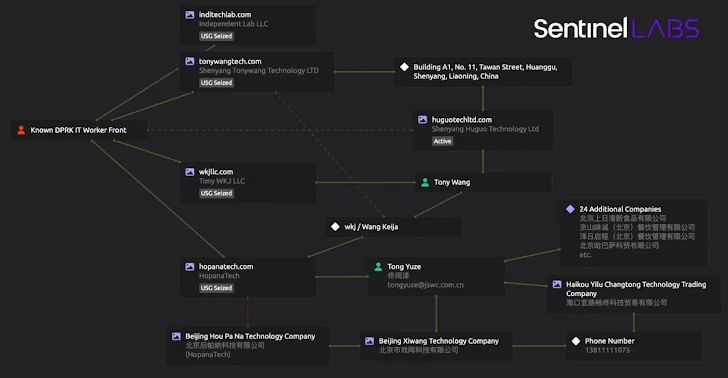

นอกจากภัยคุกคามจากจีนแล้ว SentinelOne ยังได้เปิดเผยถึงความพยายามที่น่าตกใจของ กลุ่มคนทำงานด้านไอทีที่เชื่อมโยงกับเกาหลีเหนือ ในการปลอมตัวเพื่อสมัครงานที่บริษัท โดยมีการสร้างบัญชีปลอมกว่า 360 บัญชี และส่งใบสมัครงานกว่า 1,000 รายการ ซึ่งรวมถึงตำแหน่งที่มีความสำคัญ เช่น ทีมวิศวกรรมข่าวกรอง SentinelLabs ซึ่งแสดงให้เห็นถึงความพยายามในการแทรกซึมเพื่อเข้าถึงข้อมูลภายใน

ภัยคุกคามที่ซับซ้อนและการแข่งขันในโลกใต้ดิน

สิ่งที่น่ากังวลอีกประการหนึ่งคือ กลุ่มผู้ดำเนินการแรนซัมแวร์ก็ให้ความสนใจกับแพลตฟอร์มความปลอดภัยระดับองค์กรอย่าง SentinelOne โดยพยายามที่จะเข้าถึงเครื่องมือของพวกเขาเพื่อทดสอบความสามารถในการหลีกเลี่ยงการตรวจจับ ซึ่งเป็นผลมาจากตลาดใต้ดินที่มีการซื้อ ขาย และเช่าการเข้าถึงผลิตภัณฑ์รักษาความปลอดภัยเหล่านี้อย่างคึกคัก

นักวิจัยของ SentinelOne อธิบายว่า มีบริการที่เรียกว่า “EDR Testing-as-a-Service” เกิดขึ้น ซึ่งช่วยให้ผู้โจมตีสามารถทดสอบมัลแวร์กับระบบป้องกันปลายทางต่างๆ ได้อย่างลับๆ แม้ว่าจะไม่ได้ให้สิทธิ์การเข้าถึงระบบเต็มรูปแบบ แต่ก็เป็นสภาพแวดล้อมที่ช่วยให้ผู้โจมตีสามารถปรับแต่งเพย์โหลดที่เป็นอันตรายได้อย่างมีประสิทธิภาพ

นอกจากนี้ ยังมีกลุ่มแรนซัมแวร์ที่ชื่อว่า Nitrogen ซึ่งเชื่อว่าดำเนินการโดยชาวรัสเซีย ได้พัฒนากลยุทธ์ที่ซับซ้อนยิ่งขึ้น โดยการปลอมตัวเป็นบริษัทจริง สร้างโดเมนปลอม และใช้ที่อยู่อีเมลปลอม เพื่อซื้อใบอนุญาตผลิตภัณฑ์รักษาความปลอดภัยอย่างถูกกฎหมาย ซึ่งแสดงให้เห็นถึงความพยายามในการหลีกเลี่ยงการตรวจจับในระดับที่สูงขึ้น

บทสรุปและข้อควรตระหนัก

การเปิดเผยของ SentinelOne ในครั้งนี้เป็นสัญญาณเตือนที่สำคัญว่า ภัยคุกคามทางไซเบอร์ยังคงมีการพัฒนาอย่างต่อเนื่อง และกลุ่มที่ได้รับการสนับสนุนจากรัฐบาล เช่น “PurpleHaze” ยังคงเป็นภัยคุกคามที่ร้ายแรงต่อองค์กรต่างๆ ทั่วโลก การตระหนักถึงภัยคุกคามเหล่านี้ การติดตามข่าวสารด้านความปลอดภัย และการลงทุนในมาตรการป้องกันที่มีประสิทธิภาพจึงเป็นสิ่งที่ไม่สามารถมองข้ามได้ในยุคดิจิทัลปัจจุบัน

แหล่งที่มา : https://thehackernews.com/2025/04/sentinelone-uncovers-chinese-espionage.html

ติดต่อเราเพื่อรับคำปรึกษาและบริการที่ดีที่สุดในด้านความปลอดภัยไซเบอร์![]()

สนใจสินค้า :

สอบถามเพิ่มเติม :

![]() : 02-026-6664, 02-026-6665

: 02-026-6664, 02-026-6665