โดนมาแล้วเลยไม่หวั่น! SentinelOne ป้องกันได้หมดทุกรูปแบบ

SentinelOne ไม่ใช่แค่ผู้ให้บริการด้านความปลอดภัย แต่เป็นเป้าหมายจริงที่โดนโจมตีโดยตรงจากกลุ่มเจาะข้อมูลทั้งองค์กรอาชญากรรมที่แสวงผลประโยชน์ ไปจนถึงหน่วยงานแฮกเกอร์ระดับชาติ ขั้นตอนเหล่านี้ทำให้ SentinelOne ต้องพัฒนาแนวทางปกป้องให้เข้มข้นและสมบูรณ์แบบยิ่งกว่าผู้อื่น ภายในบทความ “Top‑Tier Target | What It Takes…

SentinelOne ไม่ใช่แค่ผู้ให้บริการด้านความปลอดภัย แต่เป็นเป้าหมายจริงที่โดนโจมตีโดยตรงจากกลุ่มเจาะข้อมูลทั้งองค์กรอาชญากรรมที่แสวงผลประโยชน์ ไปจนถึงหน่วยงานแฮกเกอร์ระดับชาติ ขั้นตอนเหล่านี้ทำให้ SentinelOne ต้องพัฒนาแนวทางปกป้องให้เข้มข้นและสมบูรณ์แบบยิ่งกว่าผู้อื่น

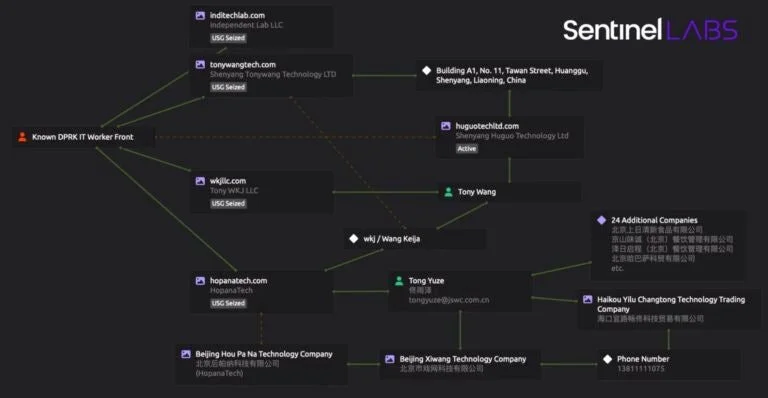

ภายในบทความ “Top‑Tier Target | What It Takes to Defend a Cybersecurity Company from Today’s Adversaries” (28 เมษายน 2025), SentinelOne ยอมรับตรง ๆ ว่าบริษัทของตัวเองโดนโจมตีจริง โดยผู้โจมตีเข้ามาในรูปแบบหลากหลาย ตั้งแต่ผู้สมัครงานปลอม สายลับเกาหลีเหนือที่แอบแฝงเข้ามาตรวจสอบช่องโหว่และระบบ ไปจนถึงกลุ่มแรนซัมแวร์ที่พยายามใช้แพลตฟอร์มของ SentinelOne เพื่อโจมตีผู้ใช้งานอื่น ๆ ความจริงที่ว่า “คนในวงการความปลอดภัยเองก็ไม่ได้ปลอดภัย” กลายเป็นแรงผลักดันให้ SentinelOne พัฒนาระบบป้องกันแบบไม่นิ่งเฉย และทดลองใช้มาตรการจริง โดยไม่ซุกซ่อนไว้เพียงวงในอย่างเดียว

เมื่อภัยมาถึงตรงนี้แล้ว ต้องเอาให้สุด

ในแง่ของกลยุทธ์ความปลอดภัย แนวคิด “เราเป็นเป้าหมาย หมายความว่าระบบต้องทนและรับมือได้จริง” เป็นหัวใจสำคัญของ SentinelOne ซึ่งสะท้อนว่าตลาดไม่ได้ต้องการแค่โซลูชั่นที่มาจากแล็บเพียงอย่างเดียว แต่ต้องการโซลูชันที่ผ่านการพิสูจน์จริงจากสนามรบไซเบอร์

SentinelOne. (2025, April 28). Inbound DPRK referral request to strategic employees [Image]. SentinelOne Labs. https://www.sentinelone.com/labs/top-tier-target-what-it-takes-to-defend-a-cybersecurity-company-from-todays-adversaries/?utm_source=chatgpt.com

CyberScoop รายงานว่า SentinelOne ถูกโจมตีจากหลายฝ่าย ทั้งกลุ่มแรนซัมแวร์, ชาวเกาหลีเหลือที่แฝงตัวเป็นผู้สมัครงาน และสายลับจากรัฐบาลต่าง ๆ ซึ่งนี่ไม่ใช่เรื่องน่าอายที่จะเปิดเผย แต่เป็น “อาชญากรรมที่เกิดขึ้นจริง” ซึ่ง SentinelLabs เปิดเผยเพื่อให้ทุกคนเห็นว่าเราต้องพัฒนาการป้องกันกันขนาดไหน

SentinelOne. (2025, April 28). Inbound DPRK referral request to strategic employees [Image]. SentinelOne Labs. https://www.sentinelone.com/labs/top-tier-target-what-it-takes-to-defend-a-cybersecurity-company-from-todays-adversaries/?utm_source=chatgpt.com

เมื่อองค์กรต้องเผชิญกับกลุ่มราชการจีนอย่าง APT15 และ UNC5174 (หรือที่รู้จักกันในชื่อ “PurpleHaze” และ “ShadowPad”) ที่ระดมตรวจสอบระบบของ SentinelOne ตั้งแต่ปลายปี 2024 ผ่าน third-party vendor อย่างบริษัทโลจิสติกส์ที่เกี่ยวข้องกับอุปกรณ์ของพนักงาน แล้วพยายามแทรกตัวเข้าสู่โครงสร้างระบบจริง ซึ่งนี่จึงไม่ใช่เรื่องไกลตัว แต่คือแนวทางที่ยืนยันว่า “ถ้าโดนมาแล้ว เราต้องไม่หวั่น และทำได้จริง”

ตัวอย่างความแข็งแกร่งของ SentinelOne ในการป้องกันการโจมตี

SentinelOne ไม่ได้โดนเฉยๆ แต่ดำเนินการตอบโต้ ปิดช่องโหว่ และเผยข้อมูลให้สังคมได้รับรู้ เพื่อให้เกิดการร่วมมือในวงกว้าง

-

ในกรณี PurpleHaze: SentinelLabs ตรวจพบพฤติกรรม reconnaissance ในเดือนตุลาคม 2024 ผ่านการโจมตีจากกลุ่มที่เชื่อมโยงกับ APT15 และ UNC5174 และสามารถสกัดกั้นได้ทันเวลา

-

จากนั้น SentinelOne ยังพบการโจมตีผ่าน third‑party IT/logistics vendor ซึ่งถ้าไม่ระวัง อาจนำ malware เข้าไปในอุปกรณ์ส่งให้พนักงานได้ แต่ SentinelOne สามารถตอบโต้ได้รวดเร็ว และป้องกันไม่ให้เกิดความเสียหายจริง

การเปิดเผยข้อมูลเหล่านี้ไม่เพียงสื่อว่า “เราไม่กลัวโชว์ของ” แต่ยังเป็นการสร้างความเชื่อใจใน community ด้านความปลอดภัย ว่าโซลูชันนี้ผ่านการทดสอบจากสนามจริงมาแล้ว และพร้อมจะเผชิญหน้ากับภัยทุกรูปแบบ

SentinelOne. (n.d.). SentinelOne logo [Image]. SentinelOne. https://www.sentinelone.com/

โดนมาแล้วก็ไม่หวั่น เพราะ SentinelOne เราพร้อมกว่าใคร

ลองคิดดูว่า ในโลกที่ภัยไซเบอร์พัฒนาเร็วแบบนี้ ความปลอดภัยมันไม่ใช่เรื่องทางเทคนิคล้วน ๆ แต่ต้องมาจากประสบการณ์จริงคือ “เราโดนมาแล้ว” จึงรู้ทางรับมือได้ถูก ไม่เพียงแค่ทำเป็น แต่ใช้ได้จริง แล้วบอกต่อเพื่อให้ทั้งวงการปลอดภัยขึ้น

SentinelOne คือคนที่หยุดไม่แค่โจมตีเท่านั้น แต่เรียนรู้ ปรับตัว รู้ทางรับ และกลายเป็นแนวหน้าของความปลอดภัยยุคใหม่ได้อย่างสมศักดิ์ศรี ถามว่า “ทำไมถึงต้องมี SentinelOne?” คำตอบคือ “เพราะโดนโจมตีจริง จึงสร้างแนวป้องกันได้จริง”

หากสนใจสินค้า หรือต้องการคำปรึกษาเพิ่มเติม

💬 Line: @monsteronline

☎️ Tel: 02-026-6664

📩 Email: [email protected]

🌐 ดูสินค้าเพิ่มเติม: mon.co.th