CISA เตือนช่องโหว่ RCE ใน SonicWall SonicOS – กำลังถูกโจมตีจริง!

สถานการณ์ฉุกเฉินด้านความปลอดภัยไซเบอร์: CISA ประกาศเตือนช่องโหว่ SonicWall CVE-2024-53704

สำนักงานรักษาความปลอดภัยไซเบอร์และโครงสร้างพื้นฐานของสหรัฐอเมริกา (CISA) ได้ออกคำเตือนเร่งด่วนเกี่ยวกับช่องโหว่ Zero-Day ร้ายแรงใน SonicOS ของ SonicWall โดยกำหนดให้ CVE-2024-53704 เป็นช่องโหว่ที่ต้องแก้ไขทันทีในแคตตาล็อก Known Exploited Vulnerabilities (KEV) ช่องโหว่นี้เป็นการบกพร่องในการตรวจสอบสิทธิ์ที่อันตรายอย่างยิ่ง เปิดโอกาสให้ผู้โจมตีระยะไกลสามารถจี้เซสชัน SSL VPN ที่ใช้งานอยู่ได้โดยไม่ต้องใช้ข้อมูลประจำตัว และที่สำคัญ ได้รับการยืนยันแล้วว่าถูกใช้โจมตีในวงกว้าง!

หน่วยงานของรัฐบาลกลางมีเวลาถึงวันที่ 11 มีนาคม 2568 ในการแพตช์ระบบที่ได้รับผลกระทบ ตามคำสั่ง Binding Operational Directive (BOD) 22-01 การใช้ประโยชน์จากช่องโหว่นี้เน้นย้ำถึงความเสี่ยงที่ยังคงมีอยู่ในอุปกรณ์รักษาความปลอดภัยเครือข่ายที่ใช้งานกันอย่างแพร่หลาย และแสดงให้เห็นถึงวิวัฒนาการทางยุทธวิธีของนักแสดงภัยคุกคามที่มุ่งเป้าไปที่กลไกการบายพาสการตรวจสอบสิทธิ์

การวิเคราะห์ทางเทคนิคของ CVE-2024-53704

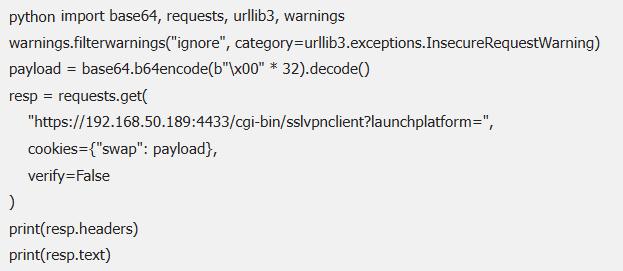

ช่องโหว่นี้ซ่อนอยู่ในกลไกการตรวจสอบสิทธิ์ SSL VPN ของ SonicOS โดยเฉพาะภายในฟังก์ชัน getSslvpnSessionFromCookie ฟังก์ชันนี้จัดการคุกกี้เซสชันที่เข้ารหัส Base64 อย่างไม่ถูกต้อง ทำให้ผู้โจมตีสามารถข้ามการตรวจสอบสิทธิ์ได้โดยการสร้างเพย์โหลดที่เป็นอันตราย การประมวลผลอักขระ null ที่ผิดพลาดในคุกกี้ที่ถอดรหัสทำให้สามารถจี้เซสชันได้ ทำให้เข้าถึงอุโมงค์ VPN โดยไม่ได้รับอนุญาต นักวิจัยที่ BishopFox ได้แสดงให้เห็นแล้วว่าการเข้ารหัส 32 ไบต์ null เป็นสตริง Base64 และฉีดเข้าไปทางคุกกี้ swap ทำให้สามารถควบคุมเซสชันที่ใช้งานอยู่ได้อย่างสมบูรณ์ สคริปต์ Python proof-of-concept ที่เผยแพร่แสดงให้เห็นถึงความเรียบง่ายของการใช้ประโยชน์:

สคริปต์นี้สร้างคุกกี้ที่ผิดรูปแบบซึ่งกระตุ้นให้เกิดการบายพาสการตรวจสอบสิทธิ์ ทำให้ผู้โจมตีสามารถจี้เซสชันได้โดยไม่ต้องใช้ข้อมูลประจำตัว ความซับซ้อนต่ำของการใช้ประโยชน์และการไม่มีสิทธิ์ที่จำเป็นมีส่วนทำให้คะแนน CVSSv3 สูงถึง 9.8 ซึ่งสะท้อนถึงความรุนแรงในระดับวิกฤต

ผลิตภัณฑ์ที่ได้รับผลกระทบและสถานะแพตช์

CVE-2024-53704 ส่งผลกระทบต่อ SonicOS หลายเวอร์ชัน ได้แก่:

- SonicOS 7.1.x (เวอร์ชันสูงสุด 7.1.1-7058)

- SonicOS 7.1.2-7019

- SonicOS 8.0.0-8035

SonicWall ได้เผยแพร่เฟิร์มแวร์อัปเดตเพื่อแก้ไขข้อบกพร่องนี้แล้ว และขอแนะนำอย่างยิ่งให้ทำการอัปเกรดทันทีสำหรับไฟร์วอลล์ Gen5–Gen7 ทั้งหมด องค์กรที่ไม่สามารถแพตช์ได้ทันทีควรจำกัดการเข้าถึง SSL VPN เฉพาะ IP ที่เชื่อถือได้ ปิดใช้งานอินเทอร์เฟซการจัดการที่เชื่อมต่อกับอินเทอร์เน็ต และบังคับใช้การตรวจสอบสิทธิ์แบบ Multi-Factor (MFA) สำหรับผู้ใช้ VPN ทุกคน

ความเชื่อมโยงกับ Ransomware

แม้ว่า CISA จะไม่ได้ระบุอย่างชัดเจนว่าช่องโหว่นี้เกี่ยวข้องกับแรนซัมแวร์ แต่รูปแบบในอดีตบ่งชี้ถึงความเชื่อมโยงที่เป็นไปได้ ในเดือนกันยายน 2567 CVE-2024-40766 ซึ่งเป็นช่องโหว่ร้ายแรงอีกประการหนึ่งของ SonicOS ถูกใช้โดยกลุ่มแรนซัมแวร์ Akira เพื่อโจมตีบัญชี SSLVPN ที่ไม่มี MFA และการตรวจสอบสิทธิ์แบบรวมศูนย์ Arctic Wolf สังเกตเห็นกลยุทธ์ที่เหมือนกันในการใช้ประโยชน์ CVE-2024-53704: บัญชีที่จัดการในเครื่อง, MFA ที่ปิดใช้งาน และเฟิร์มแวร์ที่ล้าสมัย Rapid7 ยังตั้งข้อสังเกตถึงหลักฐานโดยอ้อมที่เชื่อมโยงการละเมิด SonicWall SSLVPN กับการเข้าถึงเริ่มต้นของแรนซัมแวร์ ความคล้ายคลึงเหล่านี้บ่งชี้ว่านักแสดงภัยคุกคามกำหนดเป้าหมายช่องโหว่ของ SonicWall อย่างเป็นระบบ โดยใช้ประโยชน์จากช่องว่างการตรวจสอบสิทธิ์เพื่อปรับใช้เพย์โหลดแรนซัมแวร์

ความเสี่ยงและมาตรการป้องกัน

SonicWall มีลูกค้ากว่า 500,000 รายทั่วโลก รวมถึงหน่วยงานภาครัฐ การแพร่หลายของ SonicWall ทำให้ความเสี่ยงจาก CVE-2024-53704 เพิ่มสูงขึ้น หน่วยงานภาครัฐมีกำหนดเวลาถึงวันที่ 11 มีนาคมในการแก้ไขช่องโหว่นี้ ตามคำสั่งของ CISA ภาคเอกชน โดยเฉพาะอย่างยิ่งในด้านการดูแลสุขภาพ การเงิน และโครงสร้างพื้นฐานที่สำคัญ ต้องจัดลำดับความสำคัญของการแพตช์เพื่อหลีกเลี่ยงการหยุดชะงักในการดำเนินงาน

แนวทางปฏิบัติที่ดีที่สุด

- อัปเดตแพทช์: อัปเกรดเป็น SonicOS เวอร์ชันที่สูงกว่า 7.1.1-7058, 7.1.2-7019 และ 8.0.0-8035

- บังคับใช้ MFA: ใช้การตรวจสอบสิทธิ์แบบ Multi-Factor (MFA) สำหรับผู้ใช้ SSLVPN ทุกคน

- แบ่งส่วนเครือข่าย: จำกัดการเข้าถึง SSL VPN และคอนโซลการจัดการ

- รีเซ็ตรหัสผ่าน: รีเซ็ตรหัสผ่านสำหรับบัญชี SSLVPN ที่จัดการในเครื่อง

- การจัดการช่องโหว่อย่างต่อเนื่อง: ใช้กรอบการจัดการช่องโหว่ต่อเนื่อง

- ตรวจสอบการล็อกอิน VPN ที่ผิดปกติ: ตรวจสอบการล็อกอินที่ผิดปกติ เช่น การเข้าถึงนอกเวลาทำการ

- พิจารณา ZTNA: ย้ายไปใช้โมเดล Zero-Trust Network Access (ZTNA)

อย่ารอช้า! ดำเนินการแก้ไขช่องโหว่ SonicWall CVE-2024-53704 ทันทีเพื่อป้องกันองค์กรของคุณจากภัยคุกคามทางไซเบอร์!

ติดต่อเราเพื่อรับคำปรึกษาและบริการที่ดีที่สุดในด้านความปลอดภัยไซเบอร์![]()

สนใจสินค้า :

สอบถามเพิ่มเติม :

![]() : 02-026-6665

: 02-026-6665