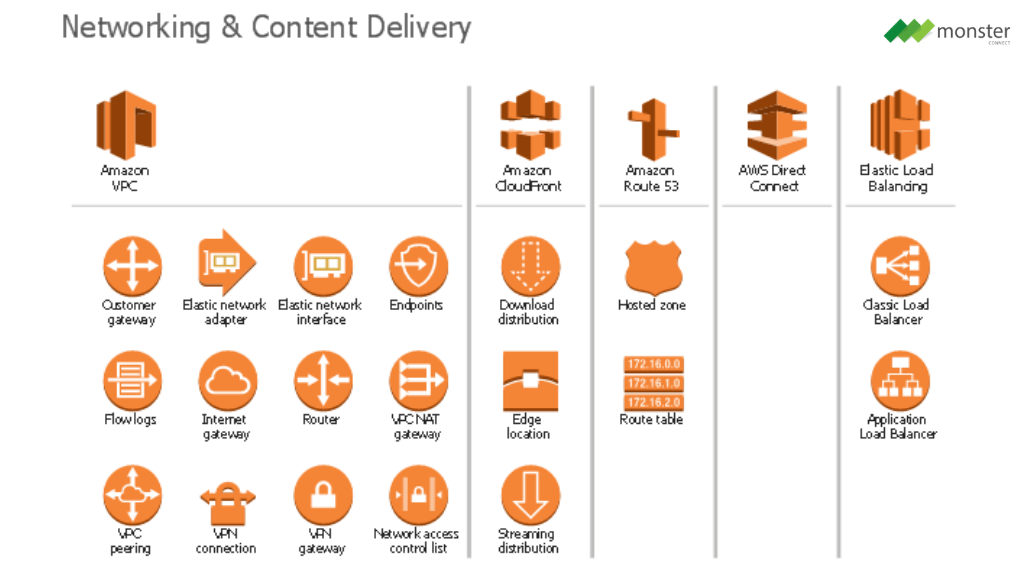

AWS Networking Services แบบใดเหมาะกับเครือข่ายของคุณ . . สถาปัตยกรรมระบบคลาวด์ต้องการการเชื่อมต่อเครือข่ายที่ปลอดภัยและเชื่อถือได้ ไม่ว่าองค์กรจะโฮสต์งานทั้งหมดในระบบคลาวด์ หรือเก็บแอปพลิเคชันและข้อมูลบางอย่างไว้ในองค์กร ระบบจะทำงานได้อย่างถูกต้องก็ต่อเมื่อมีการเชื่อมต่อ Network ที่ปลอดภัยและเชื่อถือได้และระหว่างทรัพยากร . ทีมไอทีพึ่งพาบริการเครือข่ายคลาวด์สาธารณะในการจัดการและตรวจสอบปริมาณการใช้งานอำนวยความสะดวกในการสื่อสารข้ามสภาพแวดล้อมปกป้องข้อมูลที่ละเอียดอ่อนจากการเปิดเผยต่อสาธารณะและฟังก์ชันอื่น ๆ อีกมากมาย . AWS นำเสนอบริการที่หลากหลายเพื่อช่วยให้ผู้ใช้ระบบคลาวด์สร้างและรักษาการเชื่อมต่อเครือข่ายและความปลอดภัยสำหรับแอปพลิเคชันของตนทั้งในองค์กรและในระบบคลาวด์ สำรวจรายการบริการเครือข่าย AWS นี้เพื่อดูว่าคุณลักษณะใดตรงตามข้อกำหนดเครือข่ายของคุณ . . Amazon Virtual Private Cloud . Amazon Virtual Private Cloud (VPC) สร้างเครือข่ายเสมือนที่นักพัฒนาสามารถเปิดใช้ทรัพยากรในส่วนที่แยกต่างหากของ AWS cloud นักพัฒนาใช้เครื่องมือนี้เพื่อเปิดใช้งานการสื่อสารที่ปลอดภัยระหว่างส่วนต่างๆของเครือข่ายคลาวด์เช่นอินสแตนซ์ Amazon EC2 ใน subnets ที่แตกต่างกัน . การกำหนดค่าเครือข่ายสามารถปรับแต่งได้ด้วย Amazon VPC ดังนั้นนักพัฒนาจึงสามารถควบคุมตัวเลือกการกำหนดค่าได้เช่นช่วงที่อยู่ IP และเมื่อไหร่ที่จะใช้ subnets สาธารณะและส่วนตัว นักพัฒนาและผู้ดูแลระบบยังสามารถสร้างกลุ่มความปลอดภัยและใช้รายการควบคุมการเข้าถึงเครือข่ายเพื่อกรองการรับส่งข้อมูลสำหรับเครือข่ายเสมือนที่ปลอดภัยยิ่งขึ้น คุณลักษณะการกำหนดเส้นทางขาเข้าของ...

Read More