การกลับมาของ Qakbot: ประกาศเตือน

Qakbot ฟื้นคืนชีพด้วยการอัปเดตใหม่ซึ่งเป็นภัยคุกคามทางไซเบอร์ที่มากขึ้น ค้นพบวิธีหลบเลี่ยงการป้องกันในคําแนะนําล่าสุดของเรา

Qakbot หรือที่เรียกว่า Qbot เป็นโทรจันธนาคารและมัลแวร์ประเภทหนึ่งที่ใช้งานมาหลายปีแล้ว กําหนดเป้าหมายไปที่ระบบที่ใช้ Windows เป็นหลักและออกแบบมาเพื่อขโมยข้อมูลทางการเงินที่ละเอียดอ่อนข้อมูลรับรองการเข้าสู่ระบบและข้อมูลส่วนบุคคลอื่น ๆ

แม้ว่าจะเป็นที่ทราบกันดีว่าส่งผลกระทบต่ออุตสาหกรรมการเงิน แต่เราได้เห็นสายพันธุ์มัลแวร์มีวิวัฒนาการและกําหนดเป้าหมายไปยังอุตสาหกรรมอื่น ๆ อีกมากมาย แม้จะมีการอ้างว่ามีการเทคดาวน์ในช่วงซัมเมอร์ที่ผ่านมา แต่ดูเหมือนว่าพวกเขาจะกระตือรือร้นเช่นเคย

สิ่งที่เรารู้

แม้จะมีการเรียกร้องจากFBIในช่วงหน้าร้อน Qakbot ไม่เคยถูกกําจัดอย่างแท้จริงจุดยืนของ Lumu อยู่เสมอว่า Qakbot ไม่เคยหยุดการดําเนินงานอย่างแท้จริง เราได้เห็น Qakbot ส่งผลกระทบต่อฐานลูกค้าของเราแม้ว่าจะประกาศลบในเดือนสิงหาคม

- การถอด QakBot ของ FBI: ‘รื้อถอน’ หรือเป็นเพียงความพ่ายแพ้ชั่วคราว?

- การลบออก QakBot ของ FBI ทําให้เกิดคําถาม: ‘รื้อถอน’ หรือเป็นเพียงความพ่ายแพ้ชั่วคราว? https://www.infosecurity-magazine.com/news-features/fbi-qakbot-takedown-dismantled/

- ปฏิกิริยาของอุตสาหกรรมต่อการหยุดชะงักของ Qakbot Botnet: ข้อเสนอแนะวันศุกร์ https://www.securityweek.com/industry-reactions-to-qakbot-botnet-disruption-feedback-friday/

- มันอาจจะเร็วเกินไปที่จะเรียกร้องชัยชนะกับ Qakbot https://www.computerweekly.com/opinion/It-might-be-too-soon-to-claim-victory-against-Qakbot

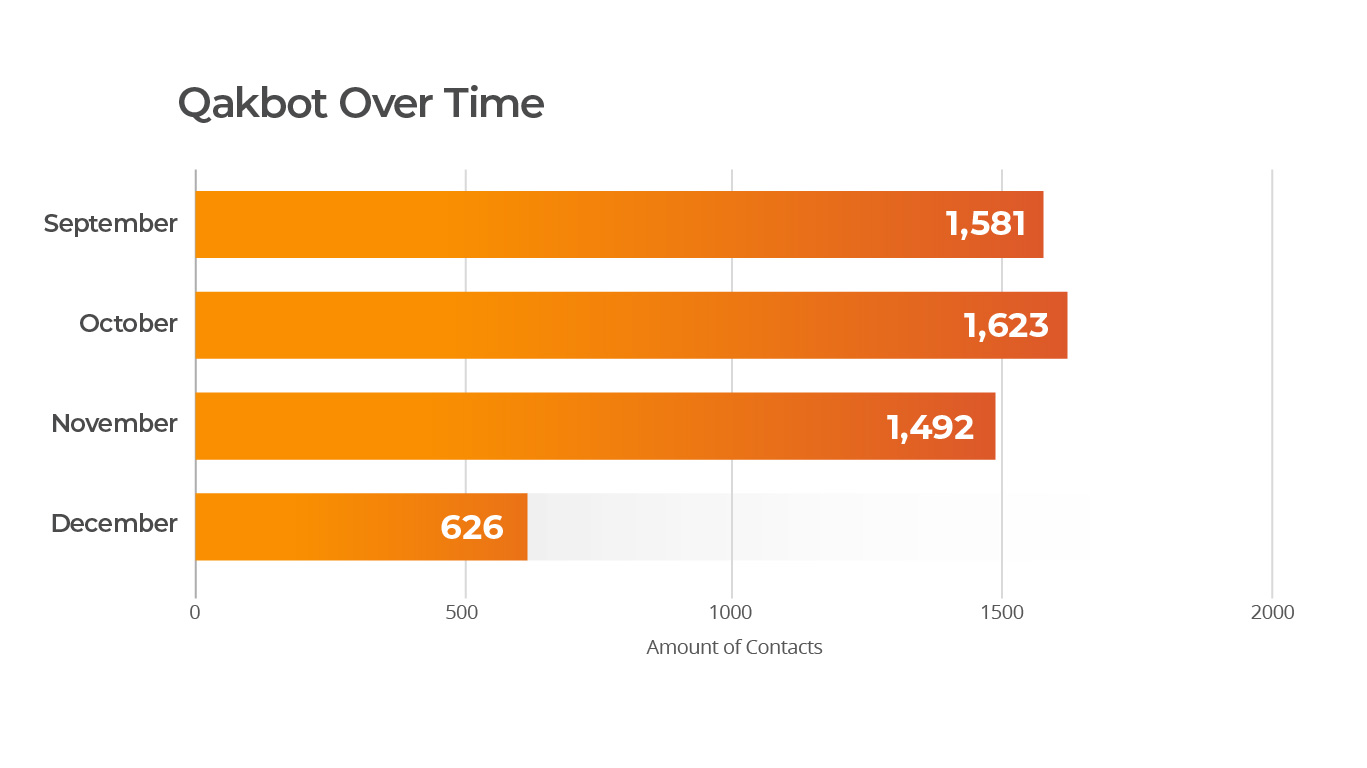

ข้อมูลลูกค้าของเราชี้ให้เห็นว่าบ็อตเน็ตมีการใช้งานค่อนข้างมากในช่วงไม่กี่เดือนที่ผ่านมาเนื่องจากเราตรวจพบกิจกรรม Qakbot ที่ส่งผลกระทบต่อลูกค้าหลายรายในอัตราคงที่ เดือนธันวาคมยังไม่จบ แต่เรายังคงเห็นมันก้าวทันเดือนก่อนหน้า

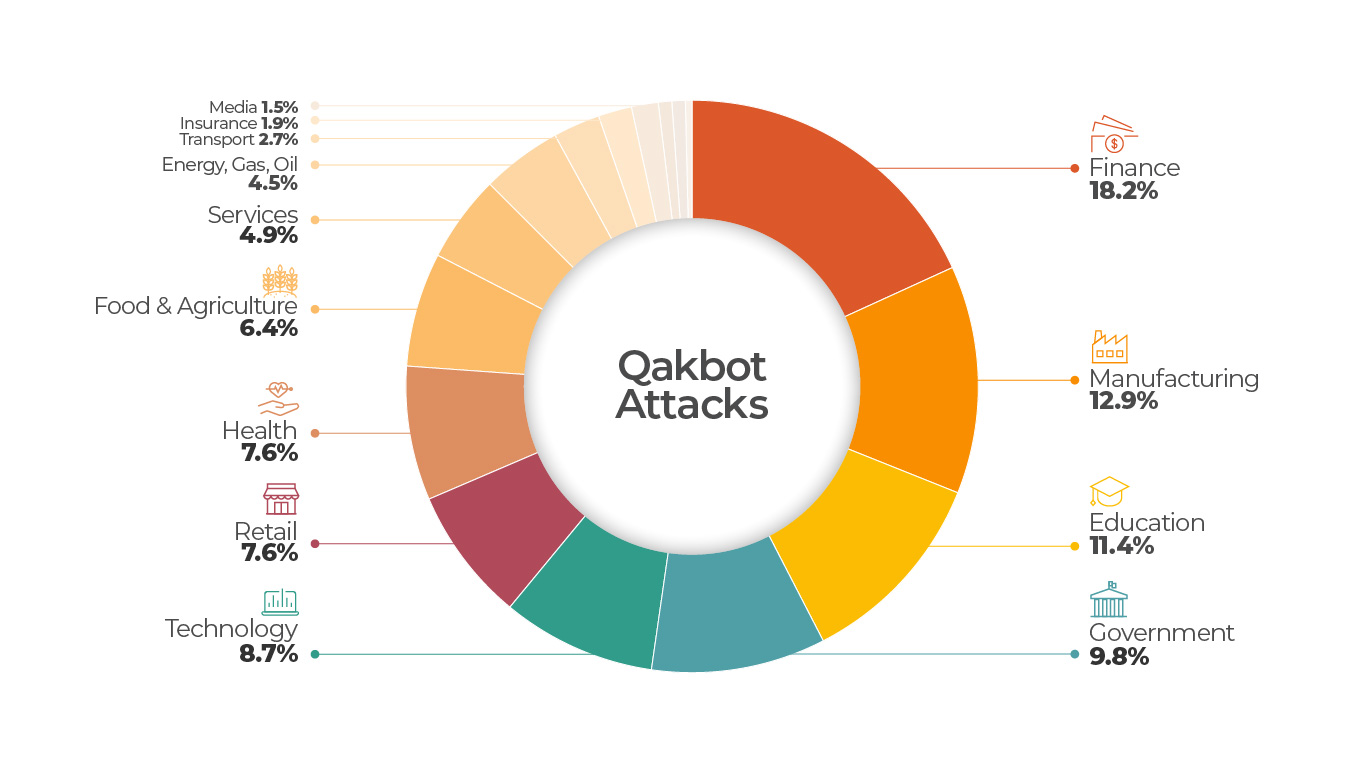

ดูเหมือนว่า Qakbot จะกําหนดเป้าหมายไปยังอุตสาหกรรมต่างๆ แต่การเงิน การผลิต การศึกษา และรัฐบาลเป็นอุตสาหกรรมที่ได้รับผลกระทบมากที่สุดในฐานลูกค้าของเรา

ผลตอบแทน Qakbot: ใหญ่ขึ้นและดีขึ้นตามฟีด

ของเราโครงสร้างพื้นฐาน C2 ถูกลบออกเป็นส่วนใหญ่อย่างไรก็ตามผู้ที่อยู่เบื้องหลังการดําเนินการยังคงเป็นอิสระ เพื่อให้การดําเนินการพวกเขาสร้างและปรับใช้ไบนารีที่ปฏิบัติการได้ใหม่และตอนนี้เห็นได้ชัดว่าพวกเขาต่ออายุและปรับปรุงโครงสร้างพื้นฐานและไบนารีของพวกเขามัลแวร์ Qakbot ใหม่ทํางานบนระบบ 64 บิตใช้การเข้ารหัส AES สําหรับการสื่อสารเครือข่ายซึ่งช่วยเพิ่มความสามารถในการตรวจไม่พบและรักษาความปลอดภัยกระบวนการขโมยข้อมูล นอกจากนี้ยังมีการพัฒนาเพื่อส่งคําขอ HTTP POST ไปยังเส้นทางเฉพาะซึ่งเป็นวิธีการที่ใช้สําหรับการสื่อสารคําสั่งและการควบคุมหรือการขโมยข้อมูล

คำแนะนำ

- การตรวจสอบเครือข่ายขั้นสูง : ปรับใช้การประเมินการประนีประนอมอย่างต่อเนื่องเพื่อตรวจจับการสื่อสารใด ๆ กับเซิร์ฟเวอร์ Qakbot C2 ที่รู้จัก การตรวจสอบแบบเรียลไทม์นี้สามารถแจ้งเตือนคุณถึงการละเมิดที่อาจเกิดขึ้นหรือกิจกรรมมัลแวร์

- การวางแผนการตอบสนองต่อเหตุการณ์ : มีแผนรับมือเหตุการณ์ที่มีประสิทธิภาพ คุณลักษณะการจัดการเหตุการณ์ของ Lumu สามารถช่วยในการระบุและบรรเทาภัยคุกคามได้อย่างรวดเร็ว

- การเปิดใช้งาน SecOps : ใช้ประโยชน์จากความสามารถของ SecOps เพื่อตรวจสอบและตอบสนองต่อภัยคุกคามอย่างแข็งขัน แพลตฟอร์มของ Lumu สามารถให้ข้อมูลเชิงลึกที่มีค่าสําหรับทีม SecOps ในการดําเนินการ

- การฝึกอบรมการรับรู้ของพนักงาน : ให้ความรู้แก่พนักงานของคุณเกี่ยวกับความเสี่ยงของอีเมลฟิชชิ่งซึ่งเป็นวิธีการจัดส่งทั่วไปสําหรับ Qakbot ส่งเสริมความระมัดระวังในการระบุและรายงานอีเมลที่น่าสงสัย

- การอัปเดตและการแพตช์เป็นประจํา : ตรวจสอบให้แน่ใจว่าระบบทั้งหมดได้รับการอัปเดตและแพตช์เป็นประจําเพื่อลดช่องโหว่ที่ Qakbot อาจใช้ประโยชน์ได้

- การป้องกันภัยคุกคาม : รับทราบข้อมูลเกี่ยวกับการพัฒนาล่าสุดในกลยุทธ์และเทคนิคของ Qakbot ใช้ข้อมูลนี้เพื่อแจ้งกลยุทธ์และการป้องกันความปลอดภัยทางไซเบอร์ของคุณ

ขั้นตอนสําคัญในกลยุทธ์การรักษาความปลอดภัยทางไซเบอร์คือการสร้างการมองเห็นภัยคุกคามที่ส่งผลกระทบต่อโครงสร้างพื้นฐานเครือข่ายของคุณ เปิดบัญชี Lumu Free และเริ่มมองเห็นภัยคุกคามที่หลบเลี่ยงการป้องกันความปลอดภัยทางไซเบอร์แบบเดิม

ข้อมูลจาก : LUMU