Monster Online ร่วมกับ Synnex (Thailand) จัด Mon Webinar "Huawei IdeaHub"

วันศุกร์ที่ 3 พฤษภาคม 2567 เวลา 14:00 น. เป็นต้นไป Monster Online ร่วมกับ Synnex (Thailand) จัดกิจกรรมสัมมนาออนไลน์ (Mon Webinar) หัวข้อ "สัมผัสปร...

อ่านต่อเรามุ่งเน้นการให้บริการด้านไอทีและรักษาความปลอดภัยทางไซเบอร์ที่ได้มาตรฐานสากล เพื่อขับเคลื่อนธุรกิจของคุณสู่ความสำเร็จ

บริษัท มอนสเตอร์ คอนเนค จำกัด เป็นบริษัทสัญชาติไทยที่ให้บริการเกี่ยวกับระบบสารสนเทศทางด้านโครงสร้างพื้นฐาน (IT Infrastructure) ไปจนถึงด้านความปลอดภัยทางไซเบอร์ (Cybersecurity)

เราให้บริการแก่องค์กรและบริษัทชั้นนำของประเทศไทยมาแล้วกว่า 10 ปี จนเป็นที่รู้จักและได้รับความไว้วางใจในสายงาน ด้วยทีมงานมืออาชีพที่พร้อมดูแลระบบ IT ของคุณ

ทีมงานวิศวกรและที่ปรึกษาที่มีใบรับรองระดับสากล

บริการครบวงจรทั้ง SOC, Pentest, และ Infrastructure

Partner อย่างเป็นทางการกับแบรนด์ระดับโลก (Tier 1 Vendors)

บริการรวดเร็ว เข้าใจบริบทธุรกิจไทย พร้อม Onsite Support

คำถามเกี่ยวกับบริการ IT Consultant และ Cybersecurity Services

เราให้บริการ Cybersecurity ครบวงจร ได้แก่ Managed SOC, MDR, Penetration Testing (Pentest), Vulnerability Assessment รวมถึงการติดตั้งและดูแล Firewall และ Endpoint Security จากแบรนด์ชั้นนำ

บริการ SOC ของเราช่วยเฝ้าระวังภัยคุกคามตลอด 24/7 วิเคราะห์และตอบสนองต่อเหตุการณ์ได้ทันท่วงที ช่วยลดความเสี่ยงข้อมูลรั่วไหล และปฏิบัติตามกฎหมาย PDPA ของไทยได้อย่างถูกต้อง

ท่านสามารถติดต่อทีมงาน Monster Connect ได้ฟรี เพื่อรับคำปรึกษาเบื้องต้นเกี่ยวกับการวางระบบ IT Infrastructure, Cloud Services หรือ Cybersecurity Solutions ที่เหมาะกับงบประมาณและขนาดธุรกิจของคุณ

เสริมศักยภาพธุรกิจของคุณด้วยความเชี่ยวชาญ โซลูชันที่ครบวงจร และความเข้าใจในอุตสาหกรรมอย่างลึกซึ้ง

ไม่ว่าความท้าทายจะเป็นอย่างไร เรามีโซลูชันที่พร้อมตอบโจทย์ทุกความต้องการ

ส่งมอบโซลูชันพร้อมคำแนะนำจากผู้เชี่ยวชาญที่เข้าใจเทคโนโลยีอย่างแท้จริง

โซลูชันของเรารองรับความสามารถในการปรับขยายและอนาคตที่พัฒนาอย่างต่อเนื่อง

สำรวจโซลูชันของเราที่ออกแบบมาเพื่อยกระดับความปลอดภัยและประสิทธิภาพธุรกิจของคุณ

บริการเฝ้าระวังและตอบสนองภัยคุกคาม 24/7

ฝึกอบรมพนักงานให้รู้เท่าทันภัยไซเบอร์

ค้นหาจุดอ่อนและช่องโหว่ก่อนถูกโจมตี

บริการตรวจจับและตอบสนองภัยคุกคามแบบจัดการครบวงจร

บริการบำรุงรักษาและดูแลระบบ IT ของคุณ

เกาะติดข้อมูลเชิงลึกและอัปเดตอุตสาหกรรมล่าสุดของเรา

Hacker จีนถูกพาดพิงเจาะอีเมลทีมงานคณะกรรมาธิการสหรัฐผ่านปฏิบัติการ Salt Typhoon สะท้อนความเสี่ยงข้อมูลนโยบายและเครือข่าย...

อ่านต่อ

รู้จัก Imageless QR Code เทคนิคฟิชชิงที่สร้าง QR Code ด้วย HTML Table โดยไม่ใช้ไฟล์รูป ทำให้หลายระบบกรองอีเมลตรวจจับได้ย...

อ่านต่อ

Kimwolf บอตเน็ต Android ถูกประเมินว่าติดเชื้อทะลุ 2 ล้านอุปกรณ์ อาศัย residential proxy สแกนหา ADB ที่เปิดทิ้งไว้ และต่อ...

อ่านต่ออัปเดตกิจกรรมล่าสุดและการเคลื่อนไหวของบริษัท

วันศุกร์ที่ 3 พฤษภาคม 2567 เวลา 14:00 น. เป็นต้นไป Monster Online ร่วมกับ Synnex (Thailand) จัดกิจกรรมสัมมนาออนไลน์ (Mon Webinar) หัวข้อ "สัมผัสปร...

อ่านต่อ

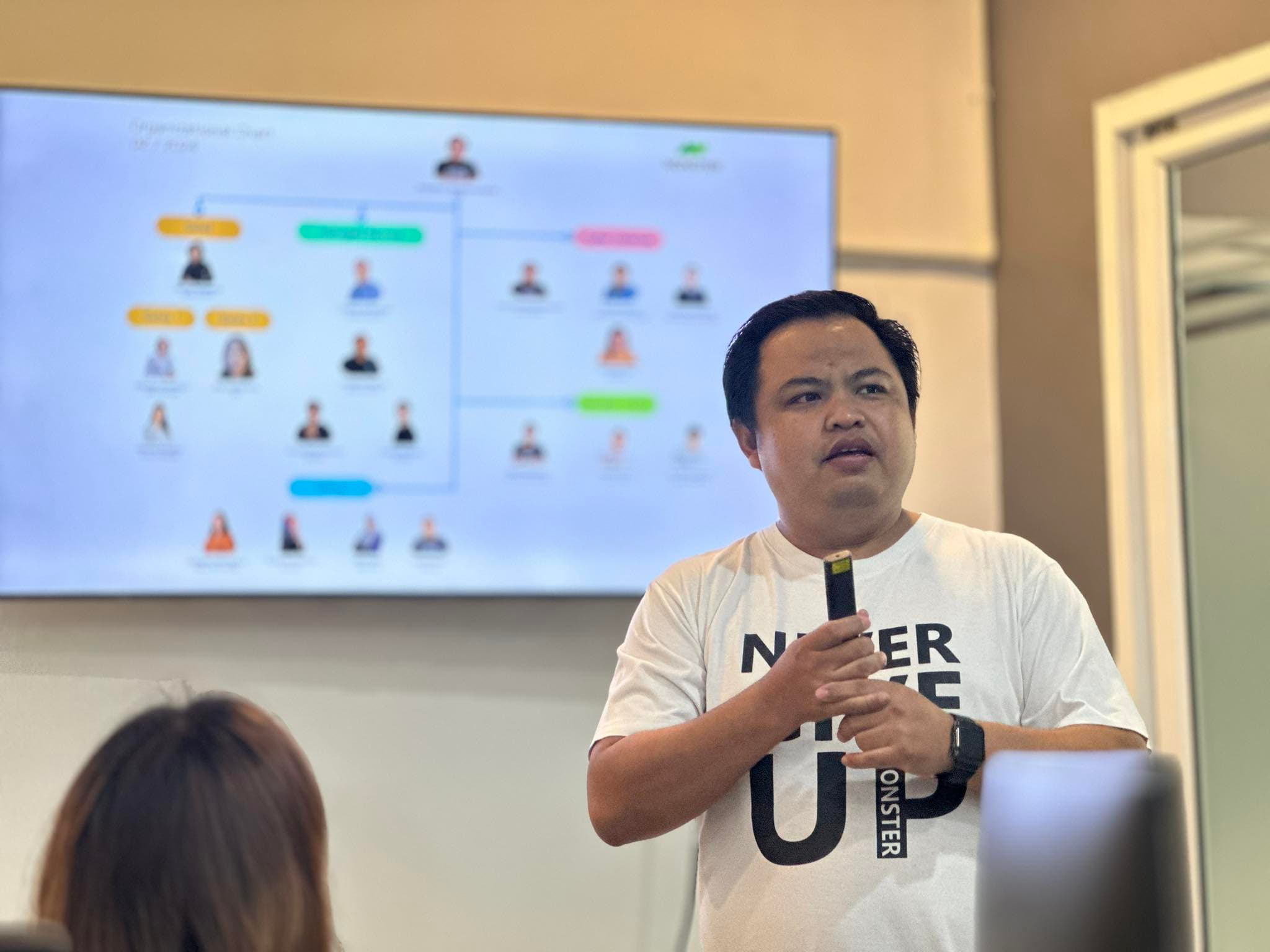

วันพฤหัสบดีที่ 4 เมษายน 2567 มอนสเตอร์ คอนเนค จัดกิจกรรม QBR (Quarterly Business Review) ประจำ ไตรมาส1 ปี 2567 โดยมีจุดประสงค์เพื่อเป็นการทบทว...

อ่านต่อ

ทีมงาน มอนสเตอร์ คอนเนค ร่วมกับ KnowBe4 ได้ร่วมออกบูธโชว์ผลิตภัณฑ์ความปลอดภัยไซเบอร์ ในงาน Cybersec Asia 2024 (ไซเบอร์ เซค เอเชีย 2024) งานประชุมแล...

อ่านต่อ

ลูกค้าของเรา

.svg.png&w=3840&q=75)

.svg.png&w=3840&q=75)