สรุปการโจมตีทางไซเบอร์ในเดือนมกราคม 2024

ในช่วงเดือนที่ผ่านมามีการรั่วไหลที่น่าสนใจจํานวนมากเกิดขึ้นภายในระบบนิเวศของตลาดแรนซัมแวร์ที่เกี่ยวข้องกับ BlackCat และ Zeppelin เราเห็นชื่อที่คุ้นเคยบางชื่อครองแนวแรนซัมแวร์ในแง่ของปริมาณและการมองเห็น ในการอัปเดตของเดือนนี้เรายังกล่าวถึงช่องโหว่บางอย่างที่นักแสดงเหล่านี้ติดอาวุธในช่วงเดือนที่ผ่านมาด้านล่างโดยมีองค์กรที่มีชื่อเสียงอย่าง Microsoft SQL และ SharePoint อยู่ในเป้าหมาย Crypto drainers, DaaS และการหลอกลวงที่เกี่ยวข้องมาถึงแถวหน้าในช่วงสองสามสัปดาห์ที่ผ่านมาโดยมีการแฮ็กที่เกี่ยวข้องในบัญชีโซเชียลมีเดียที่มีชื่อเสียงหลายบัญชี…

ในช่วงเดือนที่ผ่านมามีการรั่วไหลที่น่าสนใจจํานวนมากเกิดขึ้นภายในระบบนิเวศของตลาดแรนซัมแวร์ที่เกี่ยวข้องกับ BlackCat และ Zeppelin เราเห็นชื่อที่คุ้นเคยบางชื่อครองแนวแรนซัมแวร์ในแง่ของปริมาณและการมองเห็น

ในการอัปเดตของเดือนนี้เรายังกล่าวถึงช่องโหว่บางอย่างที่นักแสดงเหล่านี้ติดอาวุธในช่วงเดือนที่ผ่านมาด้านล่างโดยมีองค์กรที่มีชื่อเสียงอย่าง Microsoft SQL และ SharePoint อยู่ในเป้าหมาย

Crypto drainers, DaaS และการหลอกลวงที่เกี่ยวข้องมาถึงแถวหน้าในช่วงสองสามสัปดาห์ที่ผ่านมาโดยมีการแฮ็กที่เกี่ยวข้องในบัญชีโซเชียลมีเดียที่มีชื่อเสียงหลายบัญชี เราจะกล่าวถึงการหลอกลวงล่าสุดเหล่านี้และหารือว่าการโจมตีเหล่านี้เกิดขึ้นได้อย่างไรเราจะสรุปการสนทนาของเราในเดือนนี้ซึ่งครอบคลุมการอัปเดตสั้น ๆ เกี่ยวกับโบรกเกอร์การเข้าถึงและเครื่องมือที่เป็นอันตรายที่กําหนดเป้าหมายแพลตฟอร์ม EDR พร้อมกับข่าวเชิงบวกเกี่ยวกับการบังคับใช้กฎหมายและการเปิดตัวตัวถอดรหัส Babuk

การใช้ประโยชน์จากช่องโหว่ N-Day และ 0-Day อย่างต่อเนื่อง

พบผู้คุกคามหลายรายที่กําหนดเป้าหมายไปที่ CVE-2023-29357 ซึ่งเป็นช่องโหว่การยกระดับสิทธิ์ที่สําคัญใน Microsoft SharePoint การใช้ประโยชน์จากข้อบกพร่องนี้อย่างต่อเนื่อง ควบคู่ไปกับการเกิดขึ้นของรหัส PoC สาธารณะ กระตุ้นให้ CISA เพิ่มข้อบกพร่องนี้ลงในแคตตาล็อกช่องโหว่ที่รู้จัก

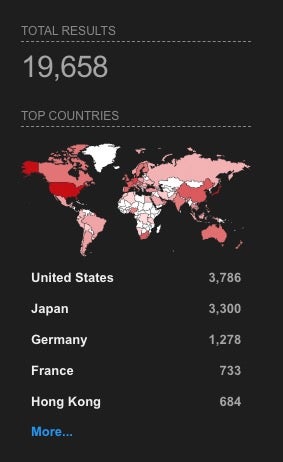

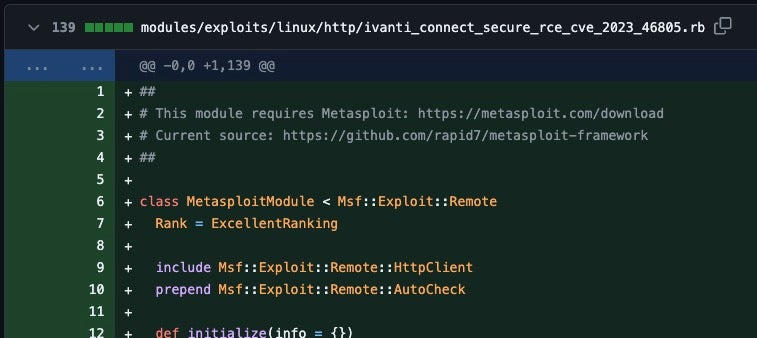

ในช่วงต้นเดือนมกราคม รายละเอียดเริ่มปรากฏขึ้นเกี่ยวกับการใช้ประโยชน์จากข้อบกพร่องซีโร่เดย์อย่างน้อยสองจุดอย่างต่อเนื่องในแพลตฟอร์ม Ivanti (Ivanti Connect Secure และ Ivanti Policy Secure Gateways) ช่องโหว่ที่ระบุใหม่ CVE-2023-46805 และ CVE-2024-21887 อนุญาตให้มีการโจมตีแบบแทรกคําสั่งโดยไม่ได้รับอนุญาต

ตามรายงานเบื้องต้น ช่องโหว่ของ Ivanti ตกเป็นเป้าหมายของกลุ่มภัยคุกคามที่เน้นการจารกรรม (UNC5221) และใช้เพื่อปล่อยมัลแวร์ต่างๆ รวมถึงแบ็คดอร์ เว็บเชลล์ และเครื่องเก็บเกี่ยวข้อมูลประจําตัว พร้อมด้วยเครื่องมือหลังการแสวงหาผลประโยชน์ เช่น PySoxy (tunneling proxy) และ BusyBox ตัวอย่างที่มีช่องโหว่เกือบ 20,000 รายการของผลิตภัณฑ์ Ivanti ต่างๆ ได้รับการระบุว่าเปิดเผยต่อสาธารณะ

ควรสังเกตว่าโค้ด PoC และโมดูล MetaSploit สําหรับข้อบกพร่องเหล่านี้พร้อมใช้งานแล้ว

คำแนะนำ

ข้อบกพร่องเหล่านี้ควรอยู่ในอันดับสูงในรายการลําดับความสําคัญหากยังไม่ได้รับการแก้ไข ผู้พิทักษ์ควรทบทวนคําแนะนําของ Ivanti และ CISA คําแนะนําของ CISA ยังให้ข้อกําหนดที่ชัดเจนสําหรับหน่วยงานของรัฐบาลกลาง (ตามคําสั่งความปลอดภัยทางไซเบอร์ของรัฐบาลกลางในปัจจุบัน)

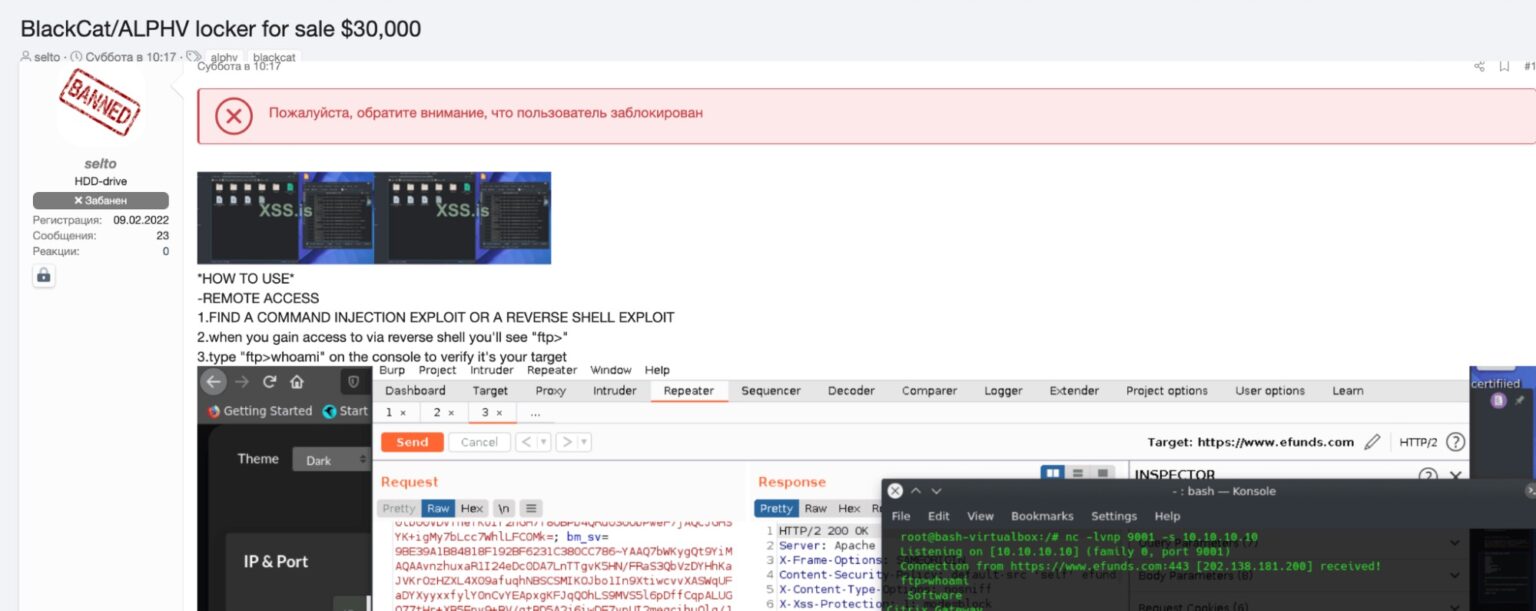

การอัปเดตแรนซัมแวร์

เดือนนี้เราได้เห็นการพัฒนาที่น่าสนใจมากมายในระบบนิเวศของแรนซัมแวร์ พันธมิตรที่ถูกกล่าวหาก่อนหน้านี้ของ Zeppelin RaaS ที่เลิกใช้แล้วได้โฆษณาการขายตัวสร้างที่เกี่ยวข้องและไฟล์สนับสนุนในตลาดใต้ดิน ผู้ขายที่รู้จักกันในชื่อ “RET” เสนอแพ็คเกจในราคา 500.00 USD ผู้ขายรายเดียวกันนี้มีประวัติการขายเครื่องมือสไตล์ “AV/EDR-killer” เช่นกันการขายนี้ช่วยลดอุปสรรคก่อนหน้านี้ในการเข้าสู่ข้อเสนอ RaaS ที่ได้มาจาก Zeppelin ก่อนที่จะมีการรั่วไหลนี้ (โฮสต์ในฟอรัม RAMP ที่มีชื่อเสียง) ผู้สร้างแรนซัมแวร์ Zeppelin ได้รับการเสนอโดยมีค่าธรรมเนียมเริ่มต้นอย่างน้อย 2000.00 USD ผู้ประสงค์ร้ายที่ต้องการรับรูปแบบส่วนลดของผู้สร้าง “ทดสอบถนน” จะดึงดูดข้อเสนอประเภทนี้อย่างมากนอกจากนี้ เราเห็นความพยายามที่คล้ายกันในการทําการตลาดของ RaaS ด้วยการโพสต์ไปยังฟอรัมที่มีชื่อเสียงซึ่งเสนอซอร์สโค้ด BlackCat/ALPHV สําหรับขาย การโพสต์มาพร้อมกับภาพหน้าจอของสิ่งที่ดูเหมือนจะเป็นเครื่องมือพันธมิตรสําหรับการจัดส่งและการจัดการเพย์โหลดของ BlackCat

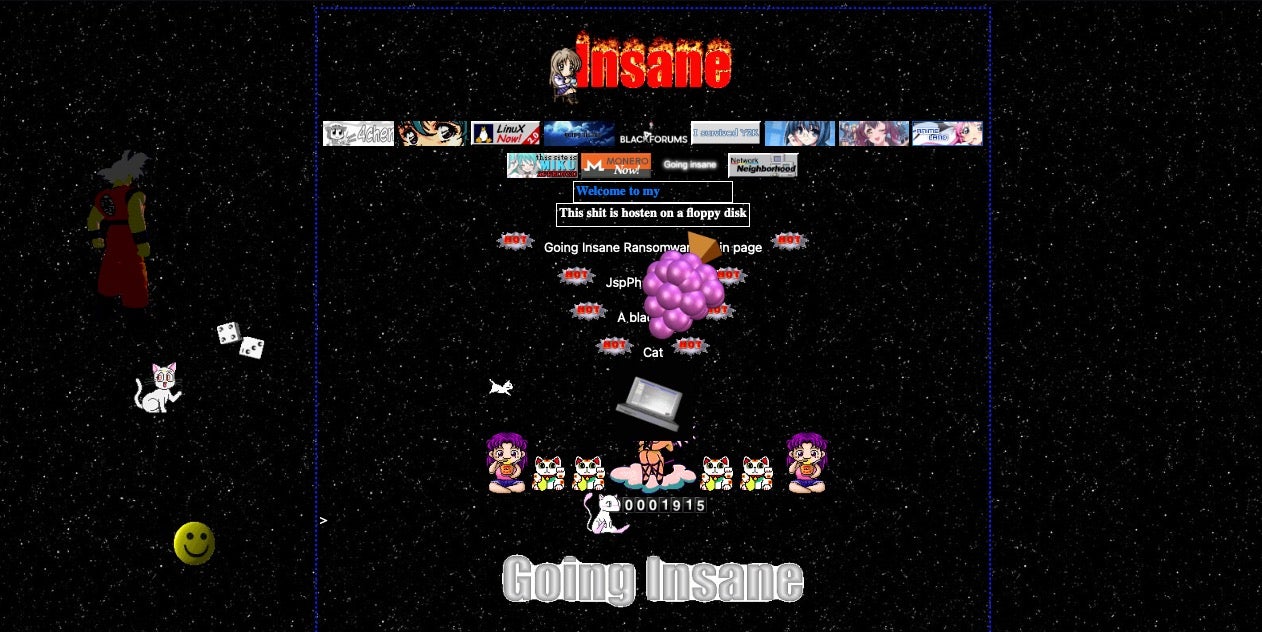

ต้องใช้เวลาก่อนที่จะเข้าใจถึงการเข้าถึงและผลกระทบของการรั่วไหลเหล่านี้โดยเฉพาะ การลดระดับแถบรอบชุดเครื่องมือเหล่านี้ย่อมดึงดูดอาชญากรที่กล้าได้กล้าเสียมากขึ้นซึ่งเครื่องมือเหล่านี้อาจไม่สามารถเข้าถึงได้มาก่อนพอร์ทัลสําหรับชื่อสร้างสรรค์ “Going Insane Ransomware” ปรากฏขึ้นในเดือนนี้ สําหรับผู้ที่นึกถึงช่วงปลายทศวรรษ 1990 “Going Insane” ดูเหมือนจะโอบกอดสุนทรียศาสตร์ของ GeoCities ด้วยการจัดวางไซต์ของตนในยุค 90 อย่างแน่นอน

กลุ่มกําลังสรรหาและโฆษณาโปรแกรมพันธมิตร (RaaS) ด้วยชุดคุณลักษณะต่อไปนี้ (ยกตัวอย่าง):

- การเข้ารหัส AES ระดับทหาร

- แพร่กระจายในเครือข่าย แพร่เชื้อทุกอุปกรณ์ในเครือข่าย”

- เข้ารหัสไฟล์ทั้งหมดทุกไฟล์ภายใต้การล็อคและคีย์”

- ขโมยกระเป๋าสตางค์

- เบราว์เซอร์ขโมย

- ขโมยข้อมูลระบบ

- คุกกี้แยกวิเคราะห์อัตโนมัติ

- ตรวจไม่พบอย่างเต็มที่ ข้าม AV ทั้งหมด

- FUD (0 ตรวจพบ) ตลอดไป ig

คำแนะนำ

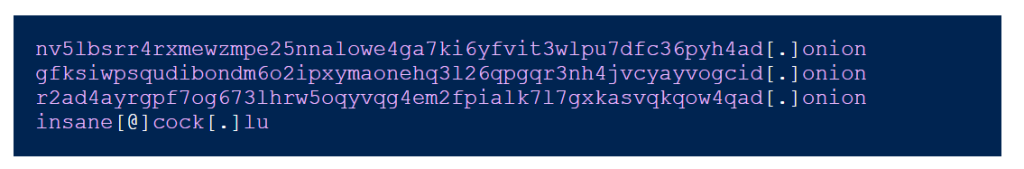

SentinelOne Singularity™ Endpoint ตรวจจับและป้องกันการโจมตีที่เกี่ยวข้องกับ Zeppelin/Buran, ALPHV และ Insane RaaS ที่รู้จัก ผู้พิทักษ์และนักล่าภัยคุกคามอาจพบว่าตัวบ่งชี้เพิ่มเติมต่อไปนี้มีประโยชน์สําหรับแรนซัมแวร์ GIR

Drainers และ Accounts Takeovers

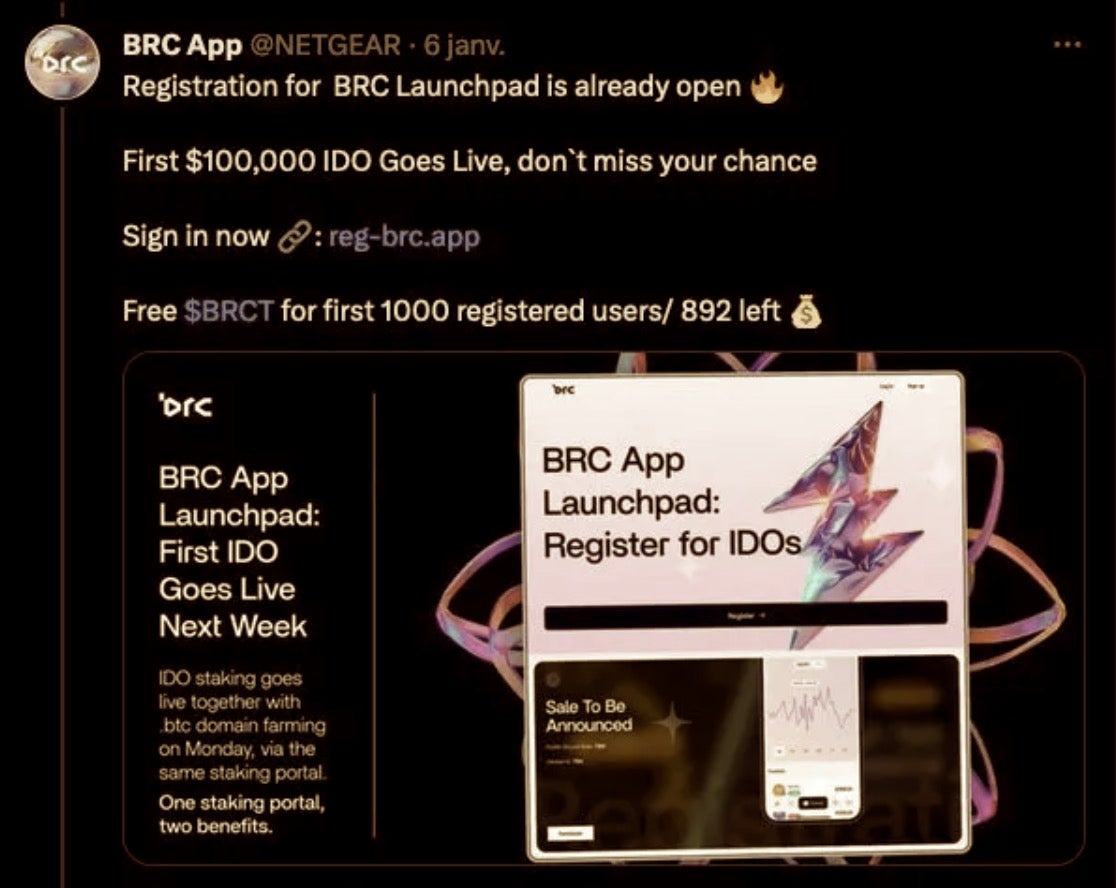

เมื่อเร็ว ๆ นี้ การโจมตีการครอบครองบัญชีจํานวนมากได้แพร่กระจายผ่าน Twitter/X ซึ่งนําไปสู่การประนีประนอมของบัญชีที่มีชื่อเสียงหลายบัญชี บัญชีเหล่านี้ได้รับการจัดการเพื่อเผยแพร่เนื้อหาที่มีศูนย์กลางอยู่ที่การหลอกลวงสกุลเงินดิจิทัล ซึ่งจัดทําโดยกลุ่มที่เรียกว่า crypto-drainers หรือ Drainers as a Service (DaaS)ผู้ที่ตกเป็นเหยื่อของการโจมตีเหล่านี้รวมถึงหน่วยงานที่โดดเด่น เช่น CertiK, SEC และ Mandiant ผู้จําหน่ายความปลอดภัยทางไซเบอร์วิธีการที่ใช้ในการประนีประนอมบัญชีแตกต่างกันไป ตั้งแต่ข้อมูลประจําตัวที่บังคับใช้อย่างดุร้ายในกรณีที่ไม่มีการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ไปจนถึงการสลับซิมที่เปิดใช้งาน MFAแม้ว่าแนวคิดของ Drainers และ DaaS จะไม่ใช่เรื่องใหม่ แต่การละเมิดที่มีรายละเอียดสูงเมื่อเร็ว ๆ นี้ได้ให้ความสําคัญกับกิจกรรมที่เป็นอันตรายเหล่านี้อีกครั้ง เห็นได้ชัดว่าผู้โจมตีมีแรงจูงใจในการกําหนดเป้าหมายบัญชีที่มีการเข้าชมสูงโดยมีเป้าหมายเพื่อเปลี่ยนเส้นทางผู้ใช้จํานวนมากขึ้นไปยังไซต์ที่มุ่งร้ายของพวกเขาตามที่ระบุโดยอัตราการคลิกผ่านที่เพิ่มขึ้นในโพสต์หลอกลวงที่เชื่อมโยงกับบัญชีที่ถูกแย่งชิงเหล่านี้

เวกเตอร์เริ่มต้นสําหรับการโจมตีเหล่านี้มักจะผ่านฟิชชิ่งตามด้วยการครอบครองอุปกรณ์ผ่านเทคนิคต่างๆ เช่น การสลับซิม

ในที่สุดการโจมตีเหล่านี้มีผลกระทบมากกว่าการสูญเสียทางการเงินของผู้ที่ตกเป็นเหยื่อของการหลอกลวง แบรนด์ที่มีชื่อเสียงที่มีบัญชีถูกอาชญากรเหล่านี้ยึดครองมีความเสี่ยงที่จะเกิดความเสียหายต่อชื่อเสียงซึ่งอาจส่งผลกระทบทางการเงิน

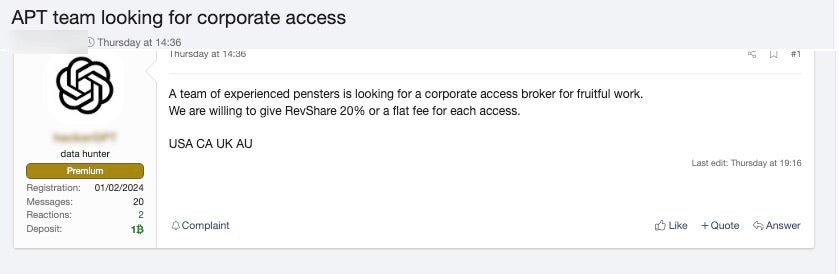

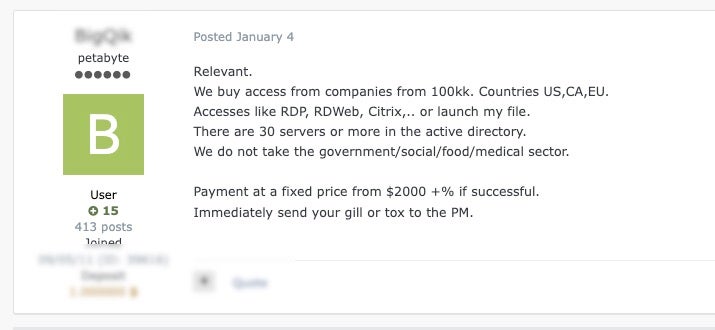

เข้าถึงนายหน้าและเครื่องมือเรายังคงเห็นตลาดสําหรับการเข้าถึงระดับองค์กรและระดับองค์กรเฟื่องฟูจนถึงจุดที่ผู้ซื้อกําลังร้องขอโอกาสในการซื้อจากผู้ให้บริการมากมาย ขณะนี้ผู้ซื้อพยายามเสนอราคาสูงกว่ากันสําหรับการเข้าถึงโดยเสนอค่าธรรมเนียมที่มากขึ้นหรือรับเปอร์เซ็นต์ที่ต่ำกว่า

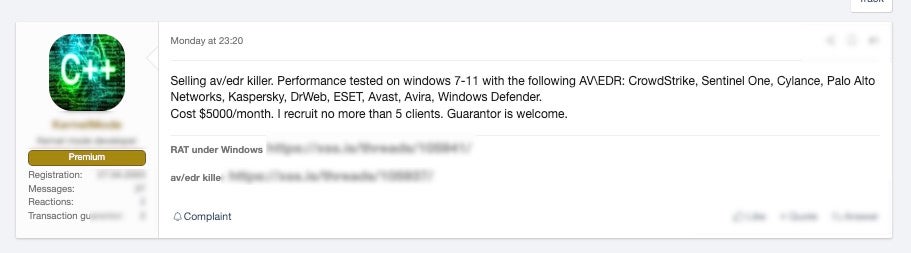

ผู้ที่ขายการเข้าถึงดังกล่าวกําลังทํากําไรจากการกําหนดเป้าหมายบริการที่ไม่มีการป้องกัน เช่น IAM และเก็บเกี่ยวผลตอบแทนมากมาย มันเป็นตลาดของผู้ขายอย่างแท้จริงในขณะนี้ ซึ่งเป็นสัญญาณที่น่าเป็นห่วงสําหรับผู้พิทักษ์ในขณะเดียวกันเรายังคงสังเกตการตลาดและการใช้เครื่องมือสไตล์ “AV / EDR-killer” ที่กําหนดเอง เครื่องมือเช่น auKill และ BackStab มักพบในสิ่งประดิษฐ์ที่ทิ้งไว้หลังจากการโจมตีของแรนซัมแวร์ในระยะยาวหรือแม้แต่แคมเปญ ATP

คำแนะนำ

เครื่องมือที่เรียกว่า AV/EDR “นักฆ่า” มักจะอาศัยฟังก์ชัน BYOD (นําไดรเวอร์ของคุณเอง) และส่วนประกอบเพิ่มเติม เช่น Process Explorer, Zemana และอื่นๆ สิ่งนี้ทําให้มองเห็นได้ชัดเจนสําหรับแพลตฟอร์มที่ได้รับการปรับแต่งมาอย่างดีเช่น SentinelOne Singularity™ การตรวจสอบให้แน่ใจว่าองค์กรมีการมองเห็นที่ดีในกระบวนการปลายทางพร้อมกับการตรวจจับความผิดปกติสามารถให้การป้องกันเพิ่มเติมจากเครื่องมือดังกล่าว

การบังคับใช้กฎหมายและการหยุดชะงัก

มันไม่ใช่ความหายนะและความเศร้าโศกทั้งหมด! โชคดีที่มีการหยุดชะงักที่สําคัญในแนวอาชญากรรมไซเบอร์ในช่วงปลายเดือนธันวาคมและตลอดเดือนมกราคมเซบาสเตียน ราอูลต์ (Sebastien Raoult) หัวหน้ากลุ่มภัยคุกคาม ShinyHunters ถูกตัดสินจําคุก 3 ปี พร้อมกับต้องชดใช้ค่าเสียหายที่จําเป็น กลุ่มนี้มีประวัติเพิ่มเติมในการประนีประนอมที่เก็บของนักพัฒนาเพื่อขโมยคีย์ API และข้อมูลรับรองอื่นๆ Raoult (นามแฝง “Sezyo Kaizen’) ถูกตัดสินว่ามีความผิดในการขายหรืออํานวยความสะดวกในการขายข้อมูลบริษัทที่ถูกละเมิดในหลายแพลตฟอร์มและตลาด ซึ่งรวมถึงตลาดที่มีชื่อเสียงเช่น Alpha และ Empire รวมถึงฟอรัมเช่น XSS และ RaidForumsนอกจากนี้ในเดือนที่ผ่านมาเครื่องมือถอดรหัสใหม่สําหรับตัวแปร Tortilla ของ Babuk (aka Babuk Tortilla) ได้รับการเผยแพร่ เครื่องมือนี้เป็นผลมาจากความร่วมมือระหว่าง Cisco Talos, Dutch Police และ Avast หลังจากการจับกุมนักแสดงที่เกี่ยวข้องกับ Babuk ตัวแปรเฉพาะนี้ Talos สามารถทํางานร่วมกับ Avast เพื่อขยายตัวถอดรหัสที่มีอยู่เพื่อรองรับข้อมูลเชิงลึกที่ได้รับใหม่เกี่ยวกับตัวแปร Babuk อื่น ๆ

บทสรุป

เดือนแรกของปี 2024 ได้เห็นความต่อเนื่องของแนวโน้มที่เราเน้นย้ำตลอดไตรมาสสุดท้ายของปี 2023 ความพร้อมใช้งานที่เพิ่มขึ้นของเครื่องมือที่ลดอุปสรรคในการเข้าสู่อาชญากรไซเบอร์ยังคงเป็นเชื้อเพลิงให้กับระบบนิเวศของอาชญากรรมซึ่งผู้คุกคามที่ค่อนข้างไม่มีทักษะสามารถทําการโจมตีที่มีความเสี่ยงต่ำให้ผลตอบแทนสูงในองค์กรที่ไม่ได้เตรียมตัวไว้การเพิ่มขึ้นของข้อเสนอและการโจมตี ‘Drainer as a Service’ เป็นส่วนขยายของรูปแบบบริการที่ได้รับความนิยมโดย ‘Ransomware as a Service’ เพื่อกําหนดเป้าหมายการใช้งานและความนิยมอย่างแพร่หลายของสกุลเงินดิจิทัล ซึ่งเป็นรูปแบบที่พยายามขโมยจากบุคคล แต่ควบคุมทรัพย์สินขององค์กรเพื่อเข้าถึงผู้ชมจํานวนมากผ่านการครอบครองบัญชีโซเชียลมีเดีย อย่างที่เรามักจะทราบว่าที่ใดมีเงินอาชญากรที่กล้าได้กล้าเสียจะมองหาวิธีองค์กรสามารถปรับปรุงท่าทางการรักษาความปลอดภัยปกป้องทรัพย์สินของพวกเขาและหลีกเลี่ยงการตกเป็นเหยื่อรายต่อไปในรายการผ่านการรับรู้การฝึกอบรมและเทคโนโลยีความปลอดภัยที่เหมาะสม หากต้องการรับทราบข้อมูลและรับการอัปเดตครั้งต่อไปโปรดติดตามเราบนโซเชียลมีเดีย หากต้องการดูว่า SentinelOne สามารถช่วยรักษาความปลอดภัยให้กับธุรกิจของคุณได้อย่างไร

ข้อมูลจาก : sentinelone.com