เปิดโปง Ink Dragon กลุ่มแฮกเกอร์ที่เชื่อมโยงจีน กับเทคนิค Relay Network และการโจมตีแบบแฝงตัวที่องค์กรในเอเชียต้องเฝ้าระวัง...

Read MoreCybersecurity Tag

ปี 2025 กลายเป็นปีที่ทำให้คนในสาย Cybersecurity ต้องยอมรับความจริงข้อหนึ่งร่วมกันว่า แนวทาง Web Security แบบเดิมที่เคยใช้กันมาเริ่ม “เอาไม่อยู่” อีกต่อไป การมาของโค้ดที่สร้างด้วย AI, แคมเปญ JavaScript Injection ขนาดใหญ่นับแสนเว็บไซต์, การโจมตีซัพพลายเชนด้วยมัลแวร์ที่กลายร่างได้ และการละเมิดความเป็นส่วนตัวแบบเงียบ ๆ บนหน้าเว็บ ล้วนบังคับให้องค์กรต้องทบทวนวิธีคิดด้านความปลอดภัยทั้งชุดใหม่ บทความนี้สรุป 5 ภัยคุกคามเว็บสำคัญที่ถูกพูดถึงในรายงานต่างประเทศ และถอดให้เข้าใจง่ายในบริบทคนทำงานด้าน IT และ Security เพื่อใช้เป็นแนวทางตั้งการ์ดรับมือในปีถัดไปทั้งในมุมเทคนิค กระบวนการ และการกำกับดูแล 1. Vibe Coding – โค้ดจาก AI ที่ “ทำงานได้ แต่ไม่ปลอดภัย” สถิติที่สะท้อนว่าการใช้...

Read Moreการพัฒนาระบบรักษาความปลอดภัยเครือข่ายในปัจจุบันกำลังก้าวไปอย่างรวดเร็ว โดยเฉพาะเมื่อภัยคุกคามมีความซับซ้อนมากขึ้นและมีปริมาณมหาศาล การมาถึงของ FortiGate Series G จึงถือเป็นหมุดหมายสำคัญที่ยกระดับประสิทธิภาพและความปลอดภัยขององค์กรให้พร้อมรับมือทั้งปัจจุบันและอนาคต ด้วยสถาปัตยกรรมใหม่ที่ใช้ ASIC รุ่นล่าสุด FortiSPU และการผสาน AI Security แบบครบวงจร ทำให้ FortiGate Series G เป็นหนึ่งในแพลตฟอร์มไฟร์วอลล์ที่โดดเด่นที่สุดเท่าที่ Fortinet เคยเปิดตัว สถาปัตยกรรมใหม่ที่ทรงพลัง: FortiSPU เร็วกว่าเดิมหลายเท่า FortiGate Series G ถูกออกแบบมาเพื่อรองรับการประมวลผลระดับสูง โดยเฉพาะการใช้งานด้าน Security Compute ซึ่งต่างจากสถาปัตยกรรมแบบ CPU-Limit ของไฟร์วอลล์ทั่วไป จุดเด่นสำคัญ คือการใช้ FortiSPU (Security Processing Unit) รุ่นใหม่ที่สามารถเร่งประสิทธิภาพการตรวจจับภัยคุกคาม...

Read Moreเหตุการณ์ล่าสุดที่ถูกเปิดเผยสร้างความตื่นตัวให้กับวงการซอฟต์แวร์และความมั่นคงปลอดภัยไซเบอร์ทั่วโลก เมื่อพบว่ากลุ่มแฮกเกอร์จากเกาหลีเหนือได้ปล่อยแพ็กเกจ npm ที่แฝงมัลแวร์ออกมาจำนวนมาก โดยมีการดาวน์โหลดรวมกันมากกว่า 31,000 ครั้งก่อนที่ความผิดปกติจะถูกตรวจจับ เหตุการณ์นี้เป็นสัญญาณเตือนอย่างชัดเจนว่า Software Supply Chain กำลังกลายเป็นหนึ่งในเป้าหมายสำคัญที่ผู้ไม่หวังดีใช้เป็นช่องทางในการแทรกซึมระบบขององค์กรทั่วโลก จากรายงานเผยว่าแฮกเกอร์ได้สร้างแพ็กเกจจำนวน 197 รายการบน npm Registry โดยแต่ละ Package ออกแบบให้เลียนแบบชื่อของไลบรารียอดนิยมเพื่อหลอกให้ผู้พัฒนาเข้าใจผิดและติดตั้งลงในโปรเจกต์ของตน ความอันตรายอยู่ที่เมื่อแพ็กเกจเหล่านี้ถูกติดตั้ง มัลแวร์จะเริ่มทำงานทันทีเพื่อดึงข้อมูลเครื่อง เหยื่อ รวมถึงข้อมูลรับรอง (credentials) ต่าง ๆ กลับไปยังเซิร์ฟเวอร์ควบคุมของผู้โจมตี กลไกการโจมตีและผลกระทบที่เกิดขึ้นจริง แพ็กเกจปลอมเหล่านี้ถูกสร้างขึ้นโดยตรวจจับได้ยาก โดยมีโค้ดที่ปลอมตัวเป็น utility ทั่วไปหรือ mock data library ที่นักพัฒนามักใช้งานเพื่อทดสอบระบบ แต่ภายในกลับซ่อนสคริปต์อันตรายที่ทำงานอัตโนมัติหลังการติดตั้ง ความสามารถของมัลแวร์เป็นไปในลักษณะรวบรวมข้อมูลระบบ เช่น เวอร์ชันระบบปฏิบัติการ ค่าคอนฟิกของผู้ใช้...

Read Moreในยุคที่ภัยคุกคามไซเบอร์ซับซ้อนขึ้นทุกวัน เครื่องมือรักษาความปลอดภัยแบบเดิม เช่น Firewall หรือ EDR อาจไม่เพียงพออีกต่อไป เพราะแฮกเกอร์ไม่ได้โจมตีเพียง “ปลายทาง” แต่ใช้วิธีแทรกซึมและเคลื่อนย้ายภายในเครือข่ายอย่างแนบเนียน จนองค์กรจำนวนมากเริ่มพบ Blind Spot ที่ทำให้ตรวจจับการโจมตีได้ช้ากว่าที่ควรจะเป็น Kaspersky NDR (Network Detection and Response) จึงถูกพัฒนาขึ้นเพื่อเติมเต็มช่องว่างสำคัญนี้ ช่วยให้องค์กรมองเห็นทุกกิจกรรมในระดับทราฟฟิก และเชื่อมโยงเหตุการณ์เพื่อหยุดการโจมตีก่อนเกิดความเสียหาย ทำไม EDR หรือ SIEM อย่างเดียวถึงไม่พออีกต่อไป หลายองค์กรยังเชื่อว่าการมี Firewall ชั้นดี หรือระบบ EDR ที่ตรวจจับพฤติกรรมปลายทางได้ถือว่าเพียงพอ แต่ในความเป็นจริง ความสามารถของเครื่องมือเหล่านี้ยังมีขอบเขตจำกัด เพราะไม่สามารถเห็นภาพรวมของการสื่อสารในเครือข่ายทั้งหมด เมื่อผู้โจมตีแอบเข้ามาได้แล้ว พวกเขามักใช้การเคลื่อนย้ายภายใน (Lateral Movement) ใช้ข้อมูลที่ขโมยได้เพื่อยกระดับสิทธิ์...

Read Moreสำนักงานสอบสวนกลางสหรัฐฯ (FBI) ออกมาเตือนอย่างเป็นทางการว่าขณะนี้อาชญากรไซเบอร์กำลังใช้ “เว็บปลอม” และเทคนิคหลอกลวงรูปแบบต่าง ๆ เพื่อแฮกบัญชีการเงินของผู้ใช้ ทั้งบุคคลทั่วไปและองค์กรทุกขนาด ผลลัพธ์คือมีผู้เสียหายมากกว่า 5,100 ราย และมูลค่าความเสียหายรวมกันทะลุ 262 ล้านเหรียญสหรัฐ นับตั้งแต่ต้นปีที่ผ่านมา (ข้อมูลจากรายงานของ The Hacker News อ้างอิงคำเตือนจาก FBI) เบื้องหลังตัวเลขเหล่านี้คือเทคนิคที่ผสมผสานทั้งการปลอมตัวเป็นสถาบันการเงิน การใช้เว็บไซต์หน้าตาเหมือนจริง ไปจนถึงการหลอกให้เหยื่อกรอกข้อมูลสำคัญด้วยตัวเอง ทำให้เหยื่อรู้ตัวอีกทีเมื่อเงินในบัญชีถูกโอนออกไปแล้ว และไม่สามารถเข้าบัญชีของตนเองได้อีกต่อไป ATO Fraud คืออะไร ทำไมอันตรายกว่าที่คิด เหตุการณ์ครั้งนี้ถูกจัดให้อยู่ในกลุ่ม “Account Takeover Fraud” หรือ ATO Fraud ซึ่งหมายถึงการที่อาชญากรสามารถยึดบัญชีออนไลน์ของเหยื่อไปใช้ได้อย่างสมบูรณ์ ไม่ว่าจะเป็นบัญชีธนาคาร ระบบ payroll หรือบัญชีสุขภาพและสวัสดิการต่าง ๆ รูปแบบการโจมตีมักเริ่มจาก...

Read Moreในยุคที่แฮ็กเกอร์ใช้ทั้ง AI, GenAI และเทคนิคหลบเลี่ยงแบบไม่ใช้มัลแวร์ การหวังพึ่งแอนติไวรัสแบบเดิมเพียงอย่างเดียวไม่เพียงพออีกต่อไปแล้ว ทุกดีไวซ์ ผู้ใช้ และระบบคลาวด์ในองค์กรกลายเป็น “ประตู” ที่ถูกลองเปิดอยู่ตลอดเวลา คำถามจึงไม่ใช่แค่ว่าเราจะถูกโจมตีหรือไม่ แต่คือ “เราจะรู้ตัวและตอบสนองได้เร็วแค่ไหน” และนี่คือจุดที่ CrowdStrike เข้ามาช่วยให้องค์กรมองเห็นและหยุดการโจมตีได้ก่อนที่ความเสียหายจะลุกลาม โลกไซเบอร์ที่เปลี่ยนไปเร็วกว่าเดิม แต่การป้องกันต้องเร็วกว่านั้น รายงานภัยคุกคามในช่วงไม่กี่ปีที่ผ่านมา ชี้ให้เห็นชัดว่ามือโจมตีกำลังใช้ AI และ GenAI เพื่อเร่งความเร็วของการโจมตีและทำให้การโจมตีซับซ้อนขึ้น ทั้งการขโมยตัวตน (Identity-based attacks), การใช้บัญชีจริงที่ถูกขโมยมา (Valid account abuse) และการโจมตีแบบ malware-free ที่แทบไม่เหลือร่องรอยไฟล์ให้เครื่องมือแบบเดิมตรวจจับได้ง่าย ๆ อีกต่อไป การเจาะระบบหนึ่งครั้งอาจใช้เวลาเพียงไม่กี่สิบชั่วโมง ตั้งแต่การยึดบัญชีผู้ใช้ไปจนถึงการเข้ารหัสข้อมูลและเรียกค่าไถ่ [caption id="attachment_19333" align="aligncenter" width="1024"] Photo...

Read Moreเวลาเลือก Firewall หลายคนมักเริ่มจากคำถามง่าย ๆ ว่า “เอาแบรนด์ไหนดี” แต่พอเปิดหน้าสเปกจริง ๆ กลับกลายเป็นเรื่องชวนปวดหัวทันที ทั้งรุ่นย่อยยาวเป็นหางว่าว ไลเซนส์รายปี ฟีเจอร์ด้าน Security ที่ชื่อคล้ายกันไปหมด รวมถึงคำแนะนำจาก Vendor และ Partner ที่แต่ละรายก็มีมุมมองไม่เหมือนกัน ในมุมของทีมไอทีจึงไม่ใช่แค่การซื้ออุปกรณ์ชิ้นหนึ่ง แต่คือการวางรากฐานความปลอดภัยให้ทั้งองค์กรอย่างน้อย 3–5 ปีข้างหน้า บทความนี้ตั้งใจพาไล่มองภาพรวมของ 4 แบรนด์ Firewall ยอดนิยมอย่าง Fortinet, Sophos, Palo Alto Networks และ SonicWall ในแบบภาษาคน ทำความเข้าใจที่มาที่ไป จุดเด่นแนวคิดของแต่ละค่าย แล้วค่อยย้อนกลับมาดูว่า “องค์กรของเรา”...

Read Moreโอกาสอัปเกรดระบบความปลอดภัยและโครงสร้างไอทีทั้งองค์กรกลับมาอีกครั้ง กับโปรโมชัน 11.11 จาก Monster Online ที่ตั้งใจให้คุณจัด Solution ได้ครบ ตั้งแต่ Firewall, Endpoint, Monitoring, Service, Implement ไปจนถึงซอฟต์แวร์ด้าน Productivity โดยรับส่วนลดสูงสุด 11% สำหรับออเดอร์ใหม่ทุกคำสั่งซื้อในช่วงแคมเปญแบบไม่มีขั้นต่ำ เพื่อให้ทั้งทีมไอทีและธุรกิจสามารถวางแผนลงทุนได้อย่างคุ้มค่า แต่ยังคงมาตรฐานความปลอดภัยระดับองค์กรไว้ได้ ใช้โค้ดอย่างไรให้ได้ส่วนลด 11.11 รับสิทธิ์ได้ง่าย ๆ เพียงแคปหน้าจอที่มีโค้ด MON11112025 จากช่องทางใดก็ได้ ส่งให้ทีมงานผ่าน LINE OA: @monsteronline หรืออีเมล [email protected] หลังจากเปิดออเดอร์แล้ว จะมีการรวมส่วนลดสูงสุด 11% ให้ทันทีในใบเสนอราคา ทำให้คุณมั่นใจได้แน่นอนว่าออเดอร์จาก Monster Online...

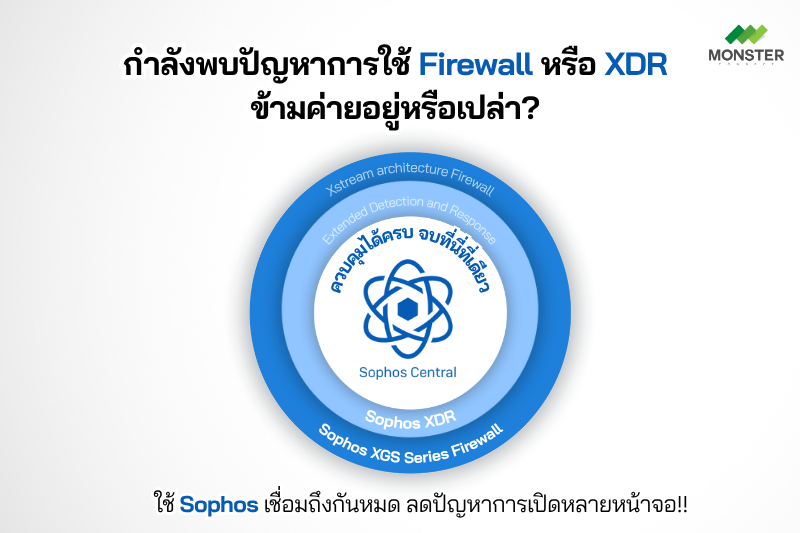

Read Moreในยุคที่ภัยไซเบอร์ไม่มีขอบเขตอีกต่อไป องค์กรจำเป็นต้องมองทั้งเครือข่าย (Network) และจุดปลายทาง (Endpoint) พร้อมกัน Sophos คือหนึ่งในโซลูชันที่ตอบโจทย์ภาพรวมการปกป้องได้อย่างครบวงจร เพราะไม่ได้เป็นแค่อุปกรณ์ Firewall หรือโปรแกรม Antivirus แต่คือแพลตฟอร์มที่เชื่อมทั้งการป้องกัน วิเคราะห์ และตอบสนองในที่เดียว ทำไมต้องเอา Network & Endpoint ไว้ด้วยกัน? หลายองค์กรแยกฝั่ง Network กับ Endpoint อย่างอิสระ โดยให้ Firewall คุมทราฟฟิก และให้ Antivirus/EDR คุมเครื่อง แต่จริงๆ แล้วภัยคุกคามยุคใหม่จะข้ามฝั่งได้ทั้งสองฝั่งได้อย่างง่ายดาย เช่น malware ตั้งใจฝังตัวในเครื่องผู้ใช้ แล้วกระจายไปสู่เครือข่าย (เรียกว่า Laterial Movement), หรือการเจาะจากภายในองค์กรแล้วใช้ช่องโหว่ในเครื่องปลายทางเป็นทางผ่านไปยัง Infrastructure...

Read More