การระบุและประเมินช่องโหว่ด้านความปลอดภัยเป็นสิ่งสำคัญในทุกขั้นตอนของการพัฒนาซอฟต์แวร์และการจัดการระบบ ช่องโหว่ใหม่ๆ เกิดขึ้นได้ตลอดเวลาและต้องการความระมัดระวังอย่างต่อเนื่อง ตลอดจนวิธีการประเมินและตอบสนองที่มีประสิทธิภาพ ข้อมูลล่าสุดแสดงให้เห็นว่าสถานการณ์นี้รุนแรงขึ้นเรื่อยๆ แม้ว่าการวิเคราะห์ข้อมูลเหล่านี้จะแสดงให้เห็นว่าช่องโหว่ส่วนใหญ่ที่ระบุต่อสาธารณะไม่ก่อให้เกิดภัยคุกคามด้านความปลอดภัยที่ร้ายแรง แต่พวกเขายังเผยให้เห็นรูปแบบที่น่าเป็นห่วง: ในช่วงสิบปีที่ผ่านมา การโจมตี Zero-day โดยใช้ช่องโหว่ที่ไม่ได้รับการระบุก่อนหน้านี้เพิ่มขึ้นอย่างต่อเนื่อง ความระมัดระวังและวิธีการคัดแยกที่มีประสิทธิภาพจึงมีความสำคัญมากขึ้นกว่าเดิม ในบทความนี้เราจะแนะนำคุณเกี่ยวกับการประเมินที่กำหนดโดยอุตสาหกรรม และแนวทางปฏิบัติที่ดีที่สุดในการรับมือกับช่องโหว่ที่เกิดขึ้นใหม่: ข้อมูลเบื้องต้นของช่องโหว่ คำกล่าวพื้นฐานที่สุด คือช่องโหว่เป็นข้อบกพร่องใดๆ ในระบบคอมพิวเตอร์ที่ทําลายความปลอดภัยของระบบ ช่องโหว่มักเกิดจากรหัสที่ไม่ปลอดภัย การกำหนดค่าที่ไม่ถูกต้อง API ที่ไม่ปลอดภัย และซอฟต์แวร์ที่ล้าสมัยหรือไม่ได้รับการแก้ไข ในช่วงไม่กี่ปีที่ผ่านมา พวกเขาได้ยอมให้เกิดการโจมตีทางไซเบอร์ที่มีผลกระทบสูงหลายรูปแบบ รวมถึงการโจมตีที่เกิดจากช่องโหว่ของ Log4Shell ในปี 2021 และการโจมตีด้วยแรนซัมแวร์ขนาดใหญ่ เช่น WannaCry และการปรับใช้ REvil ใน Kaseya ช่องโหว่ที่เกิดขึ้นใหม่ได้รับการประเมินตามผลกระทบด้านความปลอดภัย และพื้นผิวการโจมตี เช่นเดียวกับการโฆษณาเกินจริงหรือรายงานข่าวที่พวกเขาสร้างขึ้น สําหรับผู้เชี่ยวชาญด้านความปลอดภัย การระบุและแก้ไขปัญหาเหล่านี้ตั้งแต่เนิ่นๆ เป็นภารกิจหลัก เพื่อส่งเสริมและเน้นความสำคัญของการตรวจสอบเชิงรุกของความเปราะบางระบบหลายระบบได้รับการจัดตั้งขึ้นภายใต้การแนะนำและการสนับสนุนของรัฐบาลกลาง...

Read Moredatadog Tag

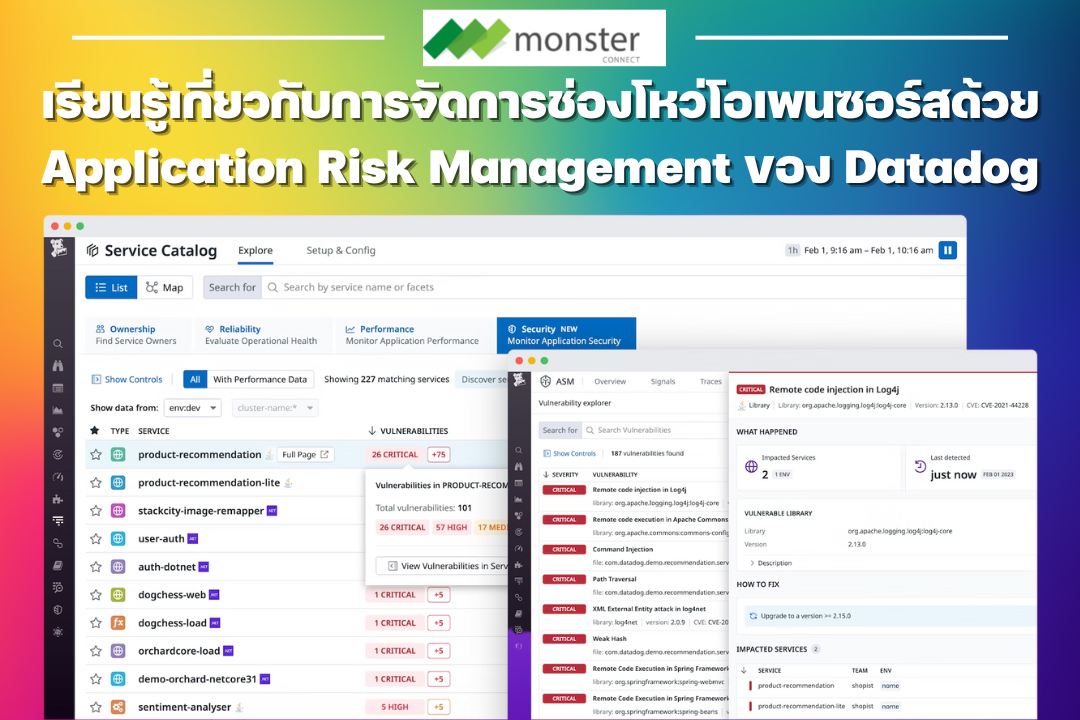

โอเพนซอร์สไลบรารีได้กลายเป็นส่วนสําคัญของแอปพลิเคชันที่ทันสมัย ประมาณ 90% ขององค์กรใช้ซอฟต์แวร์โอเพนซอร์สเพื่อสนับสนุนบริการของพวกเขา แต่การตรวจสอบการตรวจสอบเหล่านี้อาจเป็นเรื่องยาก เมื่อสภาพแวดล้อมใช้งานบริการชั่วคราวหลายพันรายการ มีความซับซ้อนของแอปพลิเคชันสมัยใหม่ ประกอบกับความท้าทายในการรักษาความได้เปรียบในการแข่งขันทางตลาดที่เปลี่ยนแปลงอย่างรวดเร็ว อาจทำให้องค์กรไม่สามารถระบุและแก้ไขภัยคุกคามได้อย่างทันท่วงที ความท้าทายนี้ในที่สุดก็นําไปสู่ความเสี่ยงที่องค์กรจะทําลายแอปพลิเคชันของตน และทําให้พวกเขาต้องเผชิญกับเหตุการณ์ที่เกี่ยวข้องกับความปลอดภัยที่มีค่าใช้จ่ายสูง Datadog Application Security Management (ASM) ช่วยให้ทีมสามารถตรวจจับภัยคุกคามต่อบริการของตนในการผลิตได้ ตอนนี้ ASM กำลังขยายฟังก์ชันการบริหารความเสี่ยงของแอปพลิเคชันเพื่อช่วยองค์กรในการระบุและแก้ไขช่องโหว่โดยอัตโนมัติ การจัดการความเสี่ยงของแอปพลิเคชันมุ่งเป้าไปที่ช่องโหว่ในการพึ่งพาโอเพนซอร์ส (ในเบต้าสาธารณะ) และรหัสที่กำหนดเอง (ในเบต้าส่วนตัว) ซึ่งทั้งหมดนี้พร้อมใช้งานโดยไม่ต้องกำหนดค่าเพิ่มเติม ในบทความนี้เราจะได้เรียนรู้เกี่ยวกับวิธีที่ทีมวิศวกรรมและความปลอดภัยใช้ ASM และ Application Risk Management ในการดำเนินการ ดังต่อไปนี้: ทำความเข้าใจกับพื้นผิวการโจมตีของแอปพลิเคชัน โอเพนซอร์สไลบรารีมีประโยชน์ที่ช่วยให้องค์กรสามารถเร่งการส่งมอบซอฟต์แวร์ได้ แต่ยังมีข้อเสียที่อาจเกิดขึ้นได้ การใช้งานสามารถเพิ่มพื้นผิวการโจมตีของแอปพลิเคชันหรือจำนวนจุดเข้าที่ผู้คุกคามสามารถใช้ประโยชน์ได้ แม้ว่าทีมวิศวกรอาจมีเครื่องมือตรวจสอบช่องโหว่อยู่แล้ว แต่มักจะขาดการเชื่อมต่อกับเครื่องมืออื่นๆ ที่สามารถสังเกตได้ ช่องว่างในการมองเห็นนี้เพิ่มจำนวนครั้งที่ทีมต้องสลับบริบทระหว่างเครื่องมือตรวจสอบของพวกเขา ดังนั้น พวกเขาอาจไม่ทราบเสมอว่าบริการการผลิตของพวกเขาใช้รหัสจากห้องสมุดที่เสียหายเมื่อใด...

Read MoreSonarQube เป็นเครื่องมือวิเคราะห์โค้ดแบบคงที่ (Static Code) ซึ่งรวมเข้ากับไปป์ไลน์ CI ที่มีอยู่ของคุณ เพื่อเรียกใช้การตรวจสอบคุณภาพบนโค้ดเบสของคุณเมื่อมีการเปลี่ยนแปลง การตรวจสอบคุณภาพของโค้ดอย่างต่อเนื่องเป็นสิ่งสำคัญ เพื่อให้แน่ใจว่ามีการปฏิบัติตามตามข้อกำหนด ความเสถียร และความปลอดภัย แนวคิด " Clean-As-You-Code (โค้ดคือการทำความสะอาด) " ของ SonarQube ช่วยหลีกเลี่ยงหนี้ทางเทคนิคโดยการตรวจสอบโค้ดเป็นประจำและแจ้งเตือนคุณเมื่อเกิดปัญหาใด ๆ ล่วงหน้า การรวม SonarQube ของ Datadog ได้รวบรวมตัวชี้วัดและบันทึกที่สำคัญเพื่อให้เข้าใจถึงคุณภาพและความเสถียรของโค้ดได้ดียิ่งขึ้นในระหว่างการพัฒนา รวมถึงสุขภาพและประสิทธิภาพของเซิร์ฟเวอร์ SonarQube ไม่ว่าจะเป็นภายในองค์กรหรือในสภาพแวดล้อมแบบคอนเทนเนอร์ ในบทความนี้เราจะดูว่า Datadog สามารถช่วยคุณได้อย่างไร: แสดงภาพและตรวจสอบเมตริกคีย์โค้ดรวบรวมและวิเคราะห์บันทึก SonarQube เพื่อดูข้อมูลเชิงลึกเกี่ยวกับสถานะการแจ้งเตือนเกี่ยวกับปัญหาด้านความปลอดภัยระดับโค้ด ซึ่งเป็นส่วนหนึ่งของการตรวจสอบโค้ดของคุณ ในการเริ่มต้นใช้งานตอนนี้ คุณสามารถดูเอกสาร เพื่อเรียนรู้วิธีกำหนดค่า Datadog Agent และเปิดใช้งานการเก็บบันทึกข้อมูลเพื่อชี้ไปที่ฐานโค้ดและอินสแตนซ์ SonarQube ตรวจสอบคุณภาพโค้ดแบบเรียลไทม์ SonarQube...

Read Moreหมายเหตุ: นี่คือส่วนที่ 4 ของ Cloud Security series ซึ่งประกอบด้วย 5 ส่วนซึ่งครอบคลุมการปกป้อง Network Perimeter, Endpoints, Application Code, Sensitive Data และบัญชีผู้ใช้ขององค์กรจากภัยคุกคาม จนถึงตอนนี้ สำหรับซีรีส์นี้เราได้ศึกษาถึงความสําคัญของการปกป้องเครือข่ายขององค์กร ส่วนประกอบแอปพลิเคชัน และ Endpoints ที่สนับสนุน ในบทความนี้เราจะครอบคลุมแนวทางปฏิบัติที่ดีที่สุดต่อไปนี้ เพื่อปกป้องข้อมูลประเภทต่างๆ ที่ไหลผ่านส่วนประกอบเหล่านี้: เข้ารหัสข้อมูลในส่วนที่เหลือและการส่งปกป้องข้อมูลประจำตัวของคุณ โดยใช้ตัวจัดการความลับ (secrets managers)ควบคุมการเข้าถึงข้อมูลระหว่างบริการและบัญชีต่างๆตรวจสอบแหล่งข้อมูลและกิจกรรมของพวกเขา แต่ก่อนอื่น เราจะมาดูกันว่าแอปพลิเคชันสมัยใหม่ประมวลผลและจัดการข้อมูลอย่างไร รวมถึงจุดอ่อนทั่วไปและภัยคุกคามด้านความปลอดภัยของระบบเหล่านี้ การความเข้าใจในพื้นที่เหล่านี้ ได้วางรากฐานสำหรับการใช้มาตรการรักษาความปลอดภัยที่มีประสิทธิภาพต่อการรั่วไหลและการเปิดเผยข้อมูล เริ่มต้นใช้ข้อมูลแอปพลิเคชัน แอปพลิเคชัน Cloud-native ประกอบด้วยโครงสร้างพื้นฐานสามชั้นซึ่งเราเรียกมันว่า Data Plane, Control Plane และ...

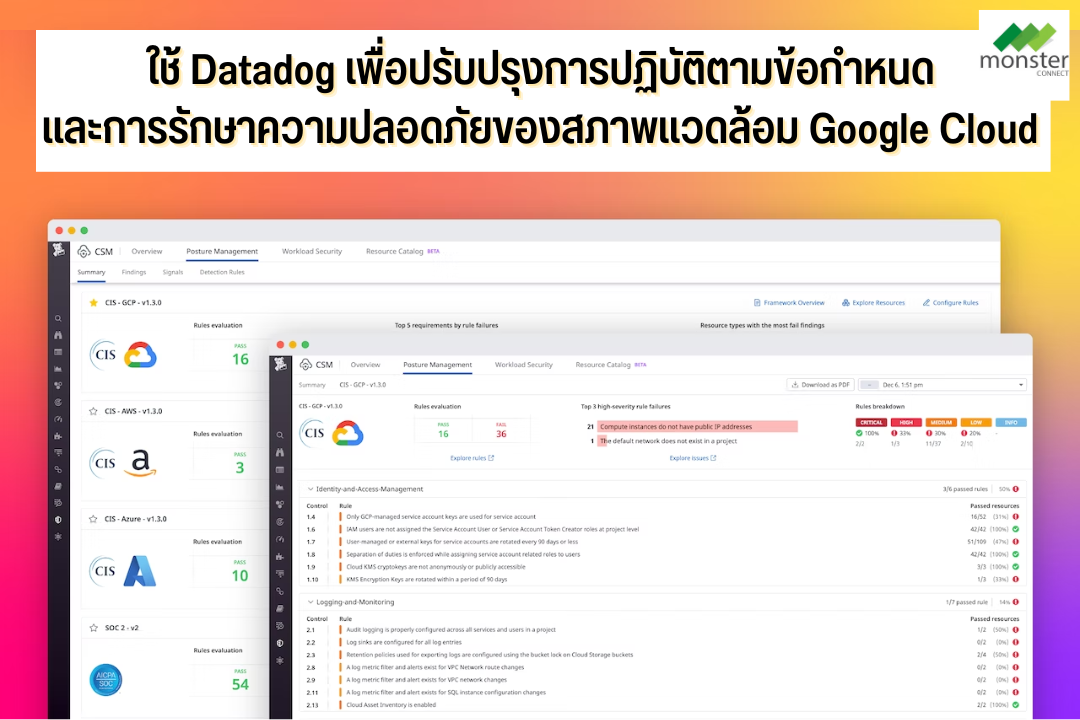

Read Moreองค์กรหลายๆ องค์กรกำลังปรับขนาดสภาพแวดล้อมอย่างรวดเร็ว โดยการปรับใช้ Cloud Resource, Service และ Account หลายพันรายการ เนื่องจากขนาดและความซับซ้อนของสภาพแวดล้อมเหล่านี้ จึงมีความเสี่ยงต่อปัญหาการปฏิบัติตามข้อกำหนดมากขึ้น – การกำหนดค่าที่ผิดพลาดใน Cloud Resource เดียวอาจส่งผลให้เกิดการรั่วไหลของข้อมูลจนเกิดค่าใช้จ่ายที่สูง ด้วยเหตุนี้ องค์กรต่างๆ จึงให้จัดลำดับความสำคัญกับ Governance, Risk, and Compliance (GRC) เพื่อให้มั่นใจว่ามีการจัดสรรสภาพแวดล้อมอย่างเหมาะสม Datadog Cloud Security Management (CSM) สนับสนุนเป้าหมาย GRC ด้วยการจัดหาสถานที่เดียวที่คุณสามารถติดตาม Posture การปฏิบัติตามข้อกำหนดของคุณได้ ค้นหาการกำหนดค่าที่ผิดพลาดที่ทำให้องค์กรของคุณเสี่ยงต่อการถูกโจมตี และรวบรวมหลักฐานการตรวจสอบโดยอัตโนมัติ Datadog มีความยินดีที่จะประกาศว่าได้ขยายผลิตภัณฑ์การจัดการ Posture ใน...

Read Moreแนวทางปฏิบัติที่ดีที่สุดสำหรับการรักษาความปลอดภัยของแอปพลิเคชันในสภาพแวดล้อมแบบ Cloud-native หมายเหตุบรรณาธิการ: นี่คือส่วนที่ 3 ของชุดรักษาความปลอดภัยระบบ Cloud ซึ่งประกอบด้วย 5 ส่วนซึ่งครอบคลุมการปกป้อง perimeter, endpoints, application code, sensitive data และบริการและบัญชีผู้ใช้ขององค์กรจากภัยคุกคาม ในส่วนที่ 1 และ 2 ของซีรีส์นี้ ได้กล่าวถึงความสำคัญของการปกป้องพรมแดนเครือข่ายในสภาพแวดล้อมระบบ Cloud และแนวทางปฏิบัติที่ดีที่สุดสำหรับการใช้การควบคุมความปลอดภัยที่มีประสิทธิภาพไปยังปลายทาง ในบทความนี้เราจะสำรวจว่าองค์กรสามารถปกป้องแอปพลิเคชันของตนได้อย่างไร ซึ่งเป็นอีกส่วนที่สำคัญและเปราะบางของ Cloud-native footprint โดยทำสิ่งต่อไปนี้: ติดตามข่าวสารเกี่ยวกับภัยคุกคามล่าสุดใช้ประโยชน์จากการสร้างแบบจำลองภัยคุกคามเพื่อเปิดเผยช่องโหว่ในการออกแบบแอปพลิเคชันใช้การตรวจสอบความถูกต้องและการควบคุมการเข้าถึงในระดับแอปพลิเคชันกำหนดยุทธศาสตร์การตรวจสอบที่มีประสิทธิภาพ แต่ก่อนอื่นเราจะอธิบายสั้น ๆ เกี่ยวกับความซับซ้อนของ Application architectures ที่ทันสมัยและวิธีที่พวกเขาเสี่ยงต่อการถูกโจมตี เริ่มต้นกับ Application architectures ที่ทันสมัย แอปพลิเคชันแบบดั้งเดิมถูกสร้างขึ้นบน Monolithic architectures ในประวัติศาสตร์ โมเดลเหล่านี้จะปรับใช้ส่วนประกอบทั้งหมดที่ประกอบขึ้นเป็นแอปพลิเคชัน...

Read Moreความนิยมของ architectures แบบไร้เซิร์ฟเวอร์ยังคงเติบโตอย่างต่อเนื่อง เนื่องจากองค์กรต่างๆ แสวงหาความสะดวกในการปรับขนาด และเพื่อขจัดความจําเป็นในการจัดหาและจัดการโครงสร้างพื้นฐาน อันที่จริง ในรายงาน State of Serverless ล่าสุด พบว่าลูกค้ามากกว่าครึ่งของ Datadog ได้ใช้เทคโนโลยีไร้เซิร์ฟเวอร์ที่นําเสนอโดย Azure, Google Cloud และ AWS ในขณะที่ architectures แบบไร้เซิร์ฟเวอร์ได้เปลี่ยนความรับผิดชอบของการรักษาความปลอดภัยฝั่งเซิร์ฟเวอร์ไปยังผู้ให้บริการระบบคลาวด์ที่เชื่อถือได้ ทีมยังคงต้องป้องกันการโจมตีระดับแอปพลิเคชัน เช่น การแทรก Command/SQL, Cross Site Scripting (XSS), Denial of Service (DoS) และอื่นๆ การรักษาความปลอดภัยแอปพลิเคชันแบบไร้เซิร์ฟเวอร์เป็นสิ่งที่ท้าทายอย่างยิ่งเนื่องจากมีการกระจายสูงและประกอบด้วยส่วนประกอบชั่วคราวหลายอย่างและไร้สัญชาติ ฟังก์ชันจําเป็นต้องได้รับการรักษาความปลอดภัยไม่เพียงแต่ในระดับโค้ดเท่านั้น แต่ยังรวมถึง invocation ด้วย...

Read MoreCloud architecture ที่ถูกออกแบบมาเป็นอย่างดีถือเป็นสิ่งสำคัญ ที่สามารถทำให้แน่ใจได้ว่าโครงสร้างพื้นฐานนั้นยังคงใช้งานได้ภายใต้งบประมาณ และเวลาที่กำหนด ทุกวันนี้องค์กรต่าง ๆ กำลังกระจายโครงสร้างพื้นฐานของตนอย่างรวดเร็วไปทั่วเครือข่ายทรัพยากร บริการที่เชื่อมต่อกันในวงกว้าง และมีความซับซ้อน อาจทำให้เป็นเรื่องยากที่จะตัดสินใจในระดับสูงเกี่ยวกับการออกแบบการจัดการระบบเหล่านี้ นี่คือเหตุผลที่หลายองค์กรหันมาใช้เครื่องมือสร้างแบบจำลองโครงสร้างพื้นฐานจากระบบคลาวด์ Datadog จึงได้ประกาศรับ Cloudcraft ซึ่งเป็นโซลูชันการสร้างแบบจำลองโครงสร้างพื้นฐานระบบคลาวด์แบบ Real-Time ที่ทรงพลังเข้าร่วมด้วย Cloudcraft คืออะไร? Cloudcraft นำเสนอภาพโครงสร้างพื้นฐานผ่านระบบคลาวด์แบบ Real-Time ทำให้ผู้ใช้สามารถสร้าง Dynamic architecture Model ที่ให้รายละเอียดการกำหนดค่า ค่าใช้จ่าย และการตอบโต้ระหว่างการบริการ ...

Read MoreDatadog ได้นำ Yubikey มาปรับใช้กับพนักงานทั้งองค์กร เพื่อช่วยปกป้องข้อมูลพนักงานในบริษัท การเติบโตอย่างรวดเร็วของบริษัท Datadog และการปรับพฤติกรรมการทำงานในช่วงที่เกิดการแพร่ระบาดของ Covid-19 Datadog ได้มีการใช้ Yubico เพื่อช่วยปกป้องข้อมูลพนักงานในบริษัท Yubikeys และ YubiEnterprise Services เป็นโซลูชันที่สมบูรณ์แบบในการปกป้องข้อมูลพนักงานทุกคนได้อย่างรวดเร็ว มีประสิทธิภาพ https://youtu.be/1ykadSeiH8Q ...

Read MoreEnsure healthy digital operations - รองรับการทำงานดิจิทัลที่ดี รับการมองเห็นที่ครอบคลุมใน application, infrastructure และ device performance ความพยายามในการสร้างสรรค์สิ่งใหม่ ๆ กำลังเปลี่ยนแปลงอุตสาหกรรมการดูแลสุขภาพและวิทยาศาสตร์เพื่อชีวิต (healthcare and life sciences) ขณะที่บริษัทต่าง ๆ ย้ายไปสู่การดำเนินงานรูปแบบดิจิทัล และการทำให้ workflows สามารถทำงานได้แบบอัตโนมัติมากขึ้น ถีงแม้บริษัทด้านสุขภาพและวิทยาศาสตร์เพื่อชีวิตจะมีการใช้งานเทคโนโลยีที่มีความซับซ้อนมากขึ้น Datadog ช่วยให้พวกเขาได้รับข้อมูลแบบเชิงลึกได้อย่าง real-time และ Control ควบคุมความสมบูรณ์ของสินทรัพย์ดิจิทัลทั้งหมด ขณะที่ยังคงปฎิบัติตาม HIPAA ใน IT environments แบบดั้งเดิมและล้ำสมัย Datadog ช่วยให้การมองเห็น การวิเคราะห์เกี่ยวกับประสิทธิภาพของแอปพลิเคชัน ฮาร์แวร์อุปกรณ์...

Read More- 1

- 2