แนวทางปฏิบัติที่ดีที่สุดในการรักษาความปลอดภัยของข้อมูลในโครงสร้างพื้นฐานคลาวด์

หมายเหตุ: นี่คือส่วนที่ 4 ของ Cloud Security series ซึ่งประกอบด้วย 5 ส่วนซึ่งครอบคลุมการปกป้อง Network Perimeter, Endpoints, Application Code, Sensitive Data และบัญชีผู้ใช้ขององค์กรจากภัยคุกคาม

จนถึงตอนนี้ สำหรับซีรีส์นี้เราได้ศึกษาถึงความสําคัญของการปกป้องเครือข่ายขององค์กร ส่วนประกอบแอปพลิเคชัน และ Endpoints ที่สนับสนุน ในบทความนี้เราจะครอบคลุมแนวทางปฏิบัติที่ดีที่สุดต่อไปนี้ เพื่อปกป้องข้อมูลประเภทต่างๆ ที่ไหลผ่านส่วนประกอบเหล่านี้:

- เข้ารหัสข้อมูลในส่วนที่เหลือและการส่ง

- ปกป้องข้อมูลประจำตัวของคุณ โดยใช้ตัวจัดการความลับ (secrets managers)

- ควบคุมการเข้าถึงข้อมูลระหว่างบริการและบัญชีต่างๆ

- ตรวจสอบแหล่งข้อมูลและกิจกรรมของพวกเขา

แต่ก่อนอื่น เราจะมาดูกันว่าแอปพลิเคชันสมัยใหม่ประมวลผลและจัดการข้อมูลอย่างไร รวมถึงจุดอ่อนทั่วไปและภัยคุกคามด้านความปลอดภัยของระบบเหล่านี้ การความเข้าใจในพื้นที่เหล่านี้ ได้วางรากฐานสำหรับการใช้มาตรการรักษาความปลอดภัยที่มีประสิทธิภาพต่อการรั่วไหลและการเปิดเผยข้อมูล

เริ่มต้นใช้ข้อมูลแอปพลิเคชัน

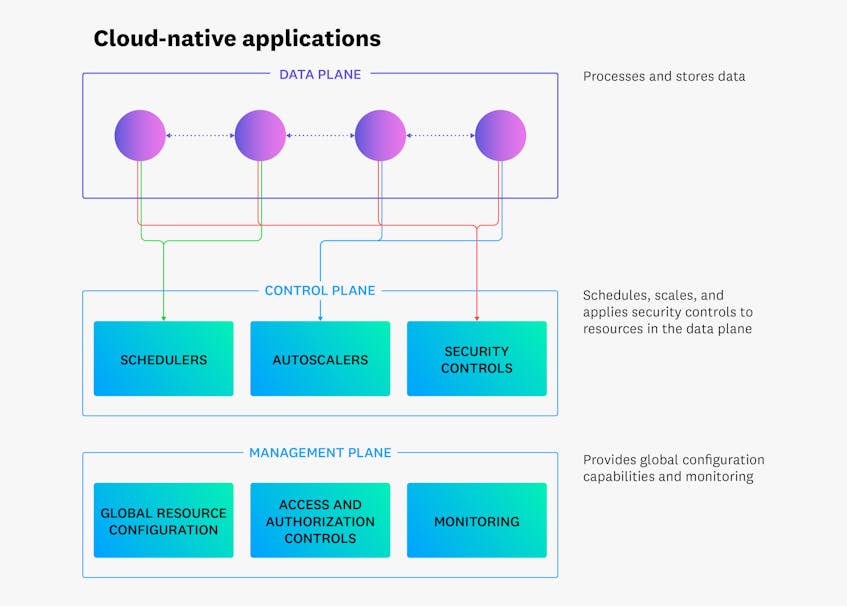

แอปพลิเคชัน Cloud-native ประกอบด้วยโครงสร้างพื้นฐานสามชั้นซึ่งเราเรียกมันว่า Data Plane, Control Plane และ Management Plane ในบทความนี้ ชั้นเหล่านี้เคยเป็นส่วนหนึ่งของเครือข่ายคอมพิวเตอร์แบบดั้งเดิม และตอนนี้ได้พัฒนาเป็นส่วนประกอบของสถาปัตยกรรมคลาวด์ ดังที่แสดงในภาพด้านล่าง แต่ละเลเยอร์มีฟังก์ชันเฉพาะในการดำเนินงานของแอปพลิเคชันคลาวด์:

ระนาบข้อมูลจะประมวลผลและจัดการทราฟฟิกและข้อมูลของแอปพลิเคชันทั้งหมด ซึ่งอาจอยู่ในสถานะใดสถานะหนึ่งต่อไปนี้:

- At rest): ไม่ได้เข้าถึงหรือใช้โดยบริการแอปหรือแหล่งข้อมูล

- ระหว่างทาง (In transit): ขนส่งจากจุดหมายปลายทางหนึ่งไปยังอีกจุดหมายหนึ่ง

- กำลังใช้ (In use): อ่าน (read), อัปเดต (updated) หรือลบ (deleted) โดยบริการแอปพลิเคชัน

ส่วนประกอบของแอปพลิเคชัน เช่น Databases, Storage Buckets, Pods, Compute Instances และ Serverless Functions ทำงานภายในระนาบข้อมูล และรับผิดชอบในการโต้ตอบกับสถานะข้อมูลหนึ่งหรือมากกว่าในเวลาใดก็ตาม ตัวอย่างเช่น Database และ Storage Buckets จะเก็บข้อมูลของแอปพลิเคชันไว้ เพื่อประมวลผลข้อมูลในขณะหยุดนิ่ง ในทางกลับกัน Serverless Functions ของแอปพลิเคชัน อาจรับผิดชอบในการจัดการข้อมูลระหว่างทาง ซึ่งอาจรวมถึงขั้นตอนการทำงาน เช่น การประมวลผลข้อมูลบัตรเครดิตของผู้ใช้เพื่อทำธุรกรรมให้เสร็จสิ้น

กฎที่ Control Plane เพื่อดำเนินการ Data Plane ตรวจสอบ และตอบสนองต่อเหตุการณ์ Data Plane และจัดการการดำเนินงานโครงสร้างพื้นฐาน เช่น การปรับขนาดและการตั้งเวลาทรัพยากรส่วนประกอบต่างๆ เช่น ตัวควบคุม Kubernetes และตัวกำหนดการโหลดงานทำงานบนระนาบนี้และทำงาน เช่น การประยุกต์ใช้การควบคุมการเข้าถึงตามบทบาท (Role-Based Access Control; RBAC) ใหม่กับชุดอินสแตนซ์การคำนวณ และในที่สุด ผู้บริหารได้กําหนดการกำหนดค่าระดับทรัพยากร โดยให้องค์กรควบคุมการเข้าถึงข้อมูลขั้นสูงและการตรวจสอบกิจกรรมข้อมูล สำหรับแอปพลิเคชันบนระบบคลาวด์ Management Plane อาจเป็นอินเทอร์เฟซ เช่น AWS Management Console, API หรือ Command Line Interface (CLI) ซึ่งช่วยให้องค์กรสามารถสร้างข้อมูลประจำตัว สิทธิ์ และตรวจสอบเวิร์กโฟลว์สำหรับทรัพยากรบนระบบคลาวด์ของตนได้ทั่วโลก

ความสำคัญในการรักษาความปลอดภัยของข้อมูลสำหรับการใช้งาน Cloud-native

สถาปัตยกรรมหลายชั้นของแอปพลิเคชันบนคลาวด์มีความซับซ้อนในการออกแบบ ดังนั้น องค์กรอาจไม่เข้าใจอย่างถ่องแท้ว่าทรัพยากรแต่ละอย่างของแอปพลิเคชันของตนประมวลผลจัดเก็บและควบคุมข้อมูลอย่างไร จึงอาจมองข้ามช่องโหว่ที่อาจทำให้เกิดการรั่วไหลหรือเปิดเผยข้อมูลได้ ตัวอย่างเช่น หากสามารถเข้าถึงข้อมูลที่ละเอียดอ่อนได้อย่างเปิดเผย ผู้ประสงค์ร้ายสามารถขโมยข้อมูลที่ละเอียดอ่อนจากถังเก็บข้อมูลได้ นอกจากนี้บริการแอปพลิเคชันอาจมีข้อมูลที่ละเอียดอ่อนไว้ในบันทึกกิจกรรมโดยไม่ได้ตั้งใจ ซึ่งเป็นการกำหนดค่าที่ผิดพลาดทั่วไปที่ผู้ไม่ประสงค์ดีสามารถฉวยโอกาสได้ ช่องโหว่เหล่านี้เป็นตัวอย่างเบื้องต้นว่าข้อผิดพลาดของมนุษย์สามารถก่อให้เกิดการรั่วไหลของข้อมูลได้อย่างไร

การลดภัยคุกคามประเภทนี้ต้องใช้การไปใช้ในระนาบข้อมูล การควบคุม และการจัดการของแอปพลิเคชันคลาวด์ แม้ว่าการเป็นเจ้าของกิจกรรมเหล่านี้จะแตกต่างกัน ในฐานะที่เป็นส่วนหนึ่งของโมเดลความรับผิดชอบร่วมกัน ซึ่งกำหนดว่าใครเป็นผู้รับผิดชอบในการจัดการระดับนามธรรมของโครงสร้างพื้นฐานระบบคลาวด์ ผู้ให้บริการระบบคลาวด์จะปกป้องส่วน control plane จากภัยคุกคามด้านความปลอดภัยและตรวจสอบให้แน่ใจว่าทำงานตามที่คาดไว้ ในทางกลับกัน จัดการระนาบข้อมูลโดยตรวจสอบให้แน่ใจว่าทรัพยากรที่โต้ตอบโดยตรงและจัดการข้อมูลแอปพลิเคชันได้รับการกำหนดค่าอย่างเหมาะสม ในบางกรณีองค์กรยังต้องสร้างการควบคุม การเข้าถึงข้อมูล และโซลูชันการตรวจสอบที่เหมาะสมภายในระนาบการจัดการ

ความรับผิดชอบเหล่านี้ทำให้ระนาบข้อมูลและการจัดการเป็นหัวใจของกลยุทธ์การรักษาความปลอดภัยข้อมูลขององค์กร และบางขั้นตอนสามารถทำได้เพื่อให้แน่ใจว่าระนาบเหล่านี้ได้รับการกำหนดค่าให้จัดการ เข้าถึง และตรวจสอบข้อมูลอย่างปลอดภัย ในบทความนี้ เราจะเริ่มต้นด้วยการพูดคุยเกี่ยวกับแนวทางปฏิบัติที่ดีที่สุดที่สำคัญในการปกป้องเครื่องบินข้อมูล – การเข้ารหัสข้อมูล: การเข้ารหัสช่วยให้มั่นใจได้ว่าบริการและทรัพยากรของแอปพลิเคชันคลาวด์ ซึ่งเป็นผู้ให้บริการหลักในระนาบข้อมูลจะส่งเข้าถึงและจัดเก็บข้อมูลได้อย่างปลอดภัย

เราจะดูวิธีใช้การกำหนดค่าส่วนกลางของ Management Plan เพื่อเพิ่มความปลอดภัยของข้อมูลผ่านการจัดการความลับและการอนุญาตและการควบคุมการเข้าถึง และให้ทัศนวิสัยที่เพียงพอของกิจกรรมข้อมูล

เข้ารหัสข้อมูลที่ละเอียดอ่อนในขณะที่หยุดนิ่ง (At rest) และระหว่างทาง (In transit)

ดังที่กล่าวไปแล้วว่าข้อมูลแอปพลิเคชันมีอยู่ใน 1 ใน 3 สถานะ คือ หยุดนิ่ง (At rest), ระหว่างทาง (In transit) และกำลังใช้ (In use) ถือเป็นสิ่งสำคัญสำหรับองค์กรที่จะรู้ว่าเมื่อข้อมูลของพวกเขาเข้าสู่หนึ่งในสถานะ เพื่อให้พวกเขาสามารถกำหนดวิธีที่ดีที่สุดในการดำเนินการเพื่อปกป้องข้อมูลของพวกเขา เพื่อให้บรรลุเป้าหมายนี้สามารถเริ่มต้นด้วยการนับข้อมูลที่ประมวลผลโดยแอปพลิเคชันแล้วแบ่งออกเป็นหมวดหมู่ที่มีความหมาย ขั้นตอนเหล่านี้ช่วยให้องค์กรเข้าใจข้อมูลประเภทต่างๆ ที่จัดการโดยแอปพลิเคชันของตนได้ดียิ่งขึ้น ทำให้สามารถติดตามได้ว่าข้อมูลที่ละเอียดอ่อน เช่น หมายเลขบัตรเครดิต หรือ Application Token เข้าสู่สถานะใดเมื่อใด ตัวอย่างเช่น ข้อมูลในการส่งมีความเสี่ยงต่อภัยคุกคามเป็นพิเศษ เช่น การโจมตีด้วยการดักฟัง ซึ่งเกี่ยวข้องกับการดําเนินการต่างๆ เช่น การสกัดกั้นหรือจัดการข้อมูลผู้ใช้เมื่อข้อมูลผู้ใช้ถูกส่งผ่านเครือข่ายที่ไม่ปลอดภัย นอกจากนี้ แอปพลิเคชันคลาวด์ยังเก็บข้อมูลที่มีค่ามากมาย ทําให้ข้อมูลนิ่งเป็นอีกเป้าหมายทั่วไปของผู้ไม่ประสงค์ดี

องค์กรต่างๆ สามารถปกป้องข้อมูลของตนทั้งในระหว่างทาง (In transit) และหยุดนิ่ง (At rest) ได้ด้วยการเข้ารหัส การเข้ารหัสข้อมูลเป็นกระบวนการของการแปลงข้อมูลจากรูปแบบที่อ่านได้ เช่น ข้อความธรรมดาในรูปแบบที่ไม่สามารถอ่านได้โดยไม่ต้องใช้คีย์พิเศษ มีวิธีการเข้ารหัสหลักสองวิธี: สมมาตรและอสมมาตร การเข้ารหัสแบบสมมาตรใช้อัลกอริทึมเช่น มาตรฐานการเข้ารหัสขั้นสูง (AES) เพื่อให้มีคีย์เดียวสำหรับการเข้ารหัสและถอดรหัสข้อมูล หรือการเข้ารหัสแบบอสมมาตรใช้คีย์สองอันที่แตกต่างกัน แต่เกี่ยวข้องกันเพื่อเข้ารหัสและถอดรหัสข้อมูล

การเข้ารหัสแบบสมมาตรและอสมมาตรมีประโยชน์เฉพาะตัว เพื่อให้องค์กรสามารถใช้เพื่อวัตถุประสงค์ที่แตกต่างกัน การเข้ารหัสแบบสมมาตรเป็นทางเลือกที่ดีในการปกป้องข้อมูลที่อยู่นิ่งเนื่องจากมีความเร็วพอที่จะประมวลผลข้อมูลจำนวนมาก ข้อได้เปรียบนี้ช่วยให้ธุรกิจสามารถใช้การเข้ารหัสดิสก์แบบเต็มรูปแบบ (FDE) และการเข้ารหัสระดับไฟล์ (FLE) ซึ่งเป็นโซลูชันที่ให้ความปลอดภัยหลายชั้นสำหรับการจัดเก็บข้อมูล FDE ปกป้องข้อมูลทั้งหมดบนฮาร์ดไดรฟ์ของคุณ ในขณะที่ FLE ปกป้องไฟล์หรือไดเรกทอรีเดียวรวมถึงไฟล์หรือไดเรกทอรีที่คุณใช้อยู่ ผู้ให้บริการคลาวด์มีการเข้ารหัสระดับดิสก์สำหรับบริการจัดเก็บข้อมูลเช่น Amazon Elastic Block Store (Amazon EBS) volumes, Google Cloud Storage และ Azure Storage Service ในกรณีเหล่านี้ข้อมูลจะถูกเข้ารหัสที่ฝั่งเซิร์ฟเวอร์หลังจากที่ผู้ให้บริการได้รับข้อมูล แต่ก่อนที่จะเขียนลงในดิสก์ ผู้ให้บริการยังมีไลบรารีไคลเอ็นต์ที่ช่วยให้องค์กรสามารถเข้ารหัสข้อมูลในระดับไฟล์ก่อนที่จะอัปโหลดข้อมูลไปยังที่เก็บข้อมูลบนคลาวด์ สิ่งนี้ช่วยให้องค์กรสามารถควบคุมกระบวนการเข้ารหัสและการสร้างคีย์เพิ่มเติมได้ แต่ต้องจำไว้ว่าโดยทั่วไปแนะนำให้ใช้การเข้ารหัสฝั่งเซิร์ฟเวอร์แทนการเข้ารหัสไคลเอ็นต์

การเข้ารหัสแบบสมมาตรยังสามารถใช้กับคู่กุญแจที่สร้างขึ้นเป็นส่วนหนึ่งของกระบวนการเข้ารหัสแบบอสมมาตรเพื่อปกป้องข้อมูลในระหว่างทาง (In transit) วิธีการเหล่านี้ช่วยให้องค์กรสามารถเข้ารหัสข้อมูลที่ส่งระหว่างไคลเอ็นต์และเซิร์ฟเวอร์โดยใช้โปรโตคอล TLS ซึ่งปัจจุบันเป็นมาตรฐานในการปกป้องการเข้าชมเว็บ

ต่อไปเราจะมาดูวิธีการใช้ Management Plane เพื่อปกป้องข้อมูลประจำตัวของแอปพลิเคชัน เช่น คีย์ API, รหัสผ่าน, และคีย์ที่สร้างขึ้น เป็นส่วนหนึ่งของกระบวนการเข้ารหัสข้อมูลจากภัยคุกคามด้านความปลอดภัย

ปกป้องรหัสผ่าน โทเค็น และคีย์ด้วยตัวจัดการความลับ

องค์กรต่างๆ ใช้ข้อมูลรับรองการยืนยันตัวตนแบบดิจิทัล เช่น รหัสผ่านและคีย์การเข้ารหัสเพื่อเข้าถึงส่วนต่างๆ ของระบบได้อย่างปลอดภัยภายในระนาบข้อมูล ข้อมูลประจำตัวเหล่านี้—เรียกว่าเป็นความลับ—ใช้กับส่วนประกอบแอปพลิเคชันที่หลากหลาย ตั้งแต่บัญชีระดับแอปพลิเคชันและทรัพยากรบริการไปจนถึงส่วนหนึ่งของโครงสร้างพื้นฐานการพัฒนาขององค์กร เช่น ไปป์ไลน์ CI/CD ทั้งจำนวนและขอบเขตของความลับจะเพิ่มขึ้น และความเร็วที่องค์กรมีไม่สามารถจัดการได้อย่างมีประสิทธิภาพ ปัจจัยเหล่านี้ทำให้การจัดการความลับเป็นส่วนสำคัญ แต่ยากในการรักษาความปลอดภัยของข้อมูลเนื่องจากไม่มีกระบวนการและเครื่องมือที่เหมาะสม

ตามรายงานล่าสุด ความลับที่รั่วไหลเป็นหนึ่งในสาเหตุหลักของการรั่วไหลของข้อมูล สภาพแวดล้อมคลาวด์ที่ขยายและปรับใช้ฟีเจอร์ใหม่อย่างรวดเร็วนั้น ง่ายต่อการเปิดเผยความลับแม้ว่าทีม DevOps จะพยายามอย่างดีที่สุดเพื่อให้ปลอดภัย ตัวอย่างเช่น วิศวกรอาจลงฮาร์ดโค้ดคีย์ API ในโค้ดชั่วคราวเพื่อวัตถุประสงค์ในการทดสอบ แต่ลืมลบออกก่อนที่จะส่งการเปลี่ยนแปลงไปยังที่ repository ในกรณีนี้ทุกคนที่มีสิทธิ์เข้าถึง repository สามารถดูคีย์ API ของวิศวกรเพื่อให้สามารถเข้าถึง API endpoint ได้

เพื่อป้องกันช่องโหว่ประเภทนี้ สิ่งสำคัญคือต้องใช้การควบคุมการจัดการกับระนาบข้อมูลของแอปพลิเคชันระบบคลาวด์ ซึ่งรวมถึงทรัพยากรที่จัดเก็บและส่งข้อมูล และระบบที่โต้ตอบกับมัน เช่น ไปป์ไลน์ CI/CD แต่เพื่อให้การจัดการความลับเป็นไปอย่างมีประสิทธิภาพ องค์กรควรกำหนดมาตรการควบคุมซึ่งประกอบด้วยกลไกดังต่อไปนี้

- Create: แจกจ่ายและจัดเก็บข้อมูลประจำตัวที่สร้างขึ้นใหม่อย่างปลอดภัย

- Expire: กำหนดวันหมดอายุสำหรับข้อมูลประจำตัวของบัญชีระดับของแอปพลิเคชัน

- Revoke: การเพิกถอนข้อมูลประจำตัวที่เสียหาย หรือไม่จำเป็นอีกต่อไป

- Rotate: เปลี่ยนหรือรีเซ็ตข้อมูลประจำตัวตามแผนหรือวันหมดอายุ

ตัวอย่างเช่น มาตรฐานต่างๆ เช่น PCI DSS กำหนดให้องค์กรต่างๆ ต้องหมุนเวียนคีย์การเข้ารหัสแบบสมมาตรและแบบอสมมาตรอย่างสม่ำเสมอ เช่น อย่างน้อยปีละครั้ง วิธีการนี้ช่วยลดความเป็นไปได้ที่ผู้ไม่ประสงค์ดีจะใช้คีย์ที่ถูกต้องเพื่อทําร้ายระบบ

มีเครื่องมือการจัดการความลับหลายชนิดที่สามารถใช้เพื่อช่วยให้องค์กรสร้างการควบคุมเมื่อสร้างหมดอายุเพิกถอนหรือหมุนเวียนความลับ ตัวอย่างเช่น AWS Secrets Manager, Google Cloud Secrets Manager และ Azure Key Vault ช่วยให้องค์กรสามารถจัดการความลับในสภาพแวดล้อมคลาวด์เฉพาะของตนได้ เครื่องมือ เช่น HashiCorp Vault ช่วยให้องค์กรสามารถสร้าง จัดเก็บ และเผยแพร่ความลับได้อย่างปลอดภัยในสภาพแวดล้อมแบบคลาวด์ สำหรับสภาพแวดล้อมแบบ containerization ผู้ปฏิบัติงานภายนอกที่เป็นความลับและไดร์เวอร์ CSI ที่เก็บข้อมูลลับยังเป็นตัวเลือกที่นิยมในการรวมเข้ากับระบบการจัดการความลับบนคลาวด์ ด้วยเครื่องมือเหล่านี้องค์กรสามารถจัดการความลับของบัญชีระดับบริการทรัพยากรและแอปพลิเคชันทั้งหมดที่ทำงานภายในระนาบข้อมูลจากส่วนกลาง

จนถึงปัจจุบันเราได้ศึกษาแนวทางปฏิบัติที่ดีที่สุดในการปกป้องส่วนประกอบของแอปพลิเคชันที่สำคัญ ที่รับผิดชอบในการถ่ายโอนและจัดเก็บข้อมูลที่ละเอียดอ่อนภายในระนาบข้อมูล ต่อไปเราจะเข้าใจวิธีการกำหนดค่าการอนุญาตทั่วโลก และการควบคุมการเข้าถึงโดยใช้ระนาบการจัดการ

ควบคุมการเข้าถึงข้อมูลโดยใช้หลักการ Minimum Authority

ดังที่ได้กล่าวไว้ก่อนหน้านี้ ฝ่ายบริหารได้กําหนดความซับซ้อนของการกําหนดทรัพยากรแต่ละรายการโดยให้การควบคุมในระดับโลก คุณลักษณะนี้ยังช่วยลดความซับซ้อนของกระบวนการในการจำกัด การเข้าถึงข้อมูลแอปพลิเคชัน และทรัพยากรที่โต้ตอบเพื่อให้มั่นใจว่ามีเพียงผู้ใช้ที่ได้รับอนุญาตและบริการเท่านั้นที่สามารถเข้าถึงข้อมูลที่เป็นความลับและข้อมูลที่สำคัญประเภทอื่น ๆ

ประการแรก องค์กรควรสร้างระดับการเข้าถึงตามหลักการ Minimum Authority ซึ่งแนะนำให้ผู้ใช้หรือบริการสามารถเข้าถึงข้อมูล หรือแหล่งข้อมูลที่จำเป็นในการปฏิบัติงานเฉพาะเท่านั้น องค์กรอาจใช้วิธีการนี้ต่อไปเพื่อบังคับใช้การเข้าถึงทันที เพื่อให้แน่ใจว่าผู้ใช้สามารถใช้สิทธิ์หรือทรัพยากรเฉพาะในช่วงเวลาที่เฉพาะเจาะจงเท่านั้น การเข้าถึงชั่วคราวสามารถนำไปใช้กับชุดสิทธิ์และทรัพยากรที่มีความเสี่ยงสูง เช่น สิทธิ์ที่เพิ่มขึ้น ซึ่งช่วยให้ผู้ใช้สามารถเปลี่ยนการกำหนดค่าการจัดเก็บข้อมูลที่ละเอียดอ่อนได้

องค์กรสามารถนำหลักการเหล่านี้มาประยุกต์ใช้กับ Cloud Application โดยพิจารณาตามขั้นตอนต่อไปนี้:

- สร้างบัญชีที่มีระดับสิทธิ์ขั้นต่ำตามค่าเริ่มต้นและเพิ่มสิทธิ์เพิ่มเติมเมื่อจำเป็นเท่านั้น

- แบ่งแยกอำนาจหน้าที่ตามปฏิบัติการ บทบาท และกลุ่มต่างๆ เรียกว่าหลักการแบ่งแยกหน้าที่

- จำกัดจำนวนบัญชีที่มีสิทธิ์เลื่อนตำแหน่ง

- ดำเนินการตรวจสอบเป็นประจำเพื่อให้แน่ใจว่าบัญชีมีระดับสิทธิ์ที่เหมาะสม

ขั้นตอนเหล่านี้ทำให้มั่นใจได้ว่า ไม่มีผู้ใช้หรือบัญชีบริการที่มีสิทธิ์เกินความจำเป็น ซึ่งทำให้ยากขึ้นสำหรับผู้ประสงค์ร้ายในการค้นหาและใช้ประโยชน์จากบัญชีที่ได้รับอนุญาตมากเกินไป การใช้สิทธิ์หลายชั้นในการควบคุมการเข้าถึงข้อมูลยังสามารถเข้าใจได้ดียิ่งขึ้นว่าใครกำลังเข้าถึงข้อมูลเราจะพูดถึงด้านล่าง

เปิดใช้งานบันทึกการตรวจสอบเพื่อตรวจสอบกิจกรรมข้อมูล

การเข้ารหัสข้อมูล ผู้จัดการความลับ และการควบคุมการเข้าถึงเป็นส่วนสำคัญของความปลอดภัยของข้อมูล แต่เครื่องมือเหล่านี้ไม่เพียงพอที่จะปกป้องข้อมูลที่ละเอียดอ่อนจากการรั่วไหลหรือการเปิดเผย ตรวจสอบกิจกรรมข้อมูลของแอปพลิเคชัน – ทรัพยากรบริการหรือผู้ใช้ที่เข้าถึงข้อมูลที่ละเอียดอ่อนก็มีบทบาทเช่นกัน ในการตรวจสอบเหตุการณ์ที่เกี่ยวข้องกับข้อมูล องค์กรสามารถใช้ประโยชน์จากการบันทึกข้อมูลซึ่งถือเป็นกุญแจสำคัญในการทำให้แอปพลิเคชันไม่เสี่ยงต่อภัยคุกคามด้านความปลอดภัย

หนึ่งในบทบาทหลักของแผนการจัดการคือการให้องค์กรมีอินเทอร์เฟซผู้ใช้แบบรวมศูนย์และ CLI ซึ่งไม่เพียง แต่ควบคุมการเข้าถึงข้อมูลเท่านั้น แต่ยังตรวจสอบกิจกรรมข้อมูลด้วย องค์กรสามารถใช้เครื่องมือ Management plane เช่น AWS Management Console, Azure Portal และ Google Cloud Console เพื่อเปิดใช้งานการบันทึกจากแหล่งที่สำคัญที่โต้ตอบกับข้อมูล ในส่วนนี้เราจะเน้นบันทึกการตรวจสอบ

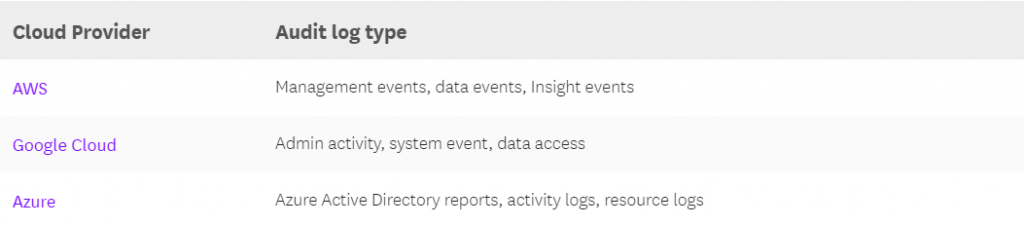

บันทึกการตรวจสอบช่วยให้องค์กรเข้าใจว่าใครกำลังเข้าถึงข้อมูลของพวกเขา เข้าถึงได้อย่างไร และพวกเขาเข้าถึงข้อมูลเมื่อไหร่ นอกเหนือจากการตรวจจับการรั่วไหลแล้วปัญหาเหล่านี้ยังเป็นกุญแจสำคัญในการจับกิจกรรมที่น่าสงสัยในสภาพแวดล้อมคลาวด์ ผู้ให้บริการคลาวด์แต่ละรายมีบันทึกการตรวจสอบหลายประเภทสำหรับการตรวจสอบกิจกรรมตามตารางด้านล่าง:

โดยไม่คำนึงถึงแหล่งที่มาองค์กรสามารถตรวจสอบบันทึกสำคัญบางอย่างเพื่อระบุกิจกรรมที่น่าสงสัยหรือการรั่วไหลของข้อมูลที่อาจเกิดขึ้น ตัวอย่างกิจกรรมการสอดแนม เช่น ความพยายามในการเข้าสู่ระบบที่ล้มเหลว สามารถตรวจจับผู้เข้าร่วมที่เป็นอันตรายพยายามที่จะทำลายบริการหรือบัญชีผู้ใช้เพื่อเข้าถึงทรัพยากรคลาวด์ต่อไป กิจกรรมนี้ดูเหมือนชุดของความพยายามในการเข้าสู่ระบบที่ล้มเหลวตามด้วยความพยายามที่ประสบความสำเร็จซึ่งแสดงให้เห็นว่าผู้เข้าร่วมสามารถเข้าถึงได้สำเร็จ

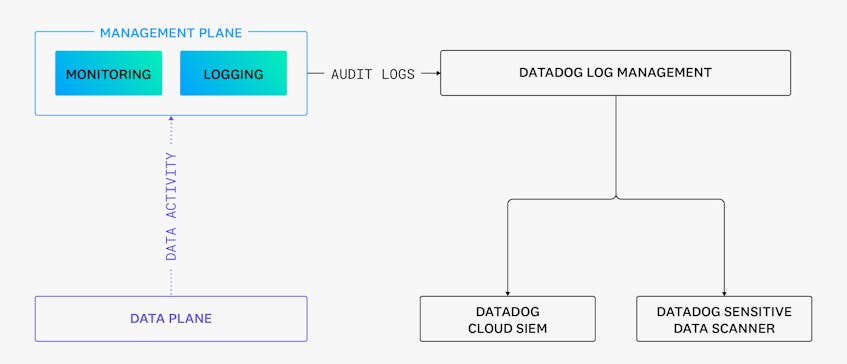

บันทึกการตรวจสอบจะให้ข้อมูลเชิงลึกที่สำคัญเกี่ยวกับกิจกรรมข้อมูลแอปพลิเคชันคลาวด์ แต่องค์กรสามารถเพิ่มความสามารถในการตรวจสอบและรักษาความปลอดภัยโดยการส่งต่อบันทึกไปยังโซลูชันการตรวจสอบเฉพาะ เช่น Datadog

เพิ่มทัศนวิสัยในการมองเห็นกิจกรรมข้อมูลด้วย Datadog

Datadog เสริมนโยบายการเฝ้าระวังข้อมูลและการรักษาความปลอดภัยที่มีอยู่ขององค์กรโดยการรวบรวมบันทึกการตรวจสอบจากผู้ให้บริการคลาวด์ทั้งหมด และใช้เครื่องมือต่างๆเช่น Datadog Sensitive Data Scanner เพื่อล้างข้อมูลที่ละเอียดอ่อนโดยอัตโนมัติ คุณลักษณะเหล่านี้ช่วยให้องค์กรมีสถานที่เดียวในการติดตาม วิเคราะห์กิจกรรมข้อมูล และสร้างชั้นความปลอดภัยเพิ่มเติม สำหรับการสตรีมข้อมูลในสภาพแวดล้อมคลาวด์ของพวกเขา

Datadog เพิ่มทัศนวิสัยในการมองเห็นต่อไปนี้ด้วย Datadog Cloud SIEM ซึ่งจะตรวจสอบบันทึกที่เข้ามาโดยอัตโนมัติและสร้างสัญญาณความปลอดภัยสำหรับภัยคุกคามที่ระบุ ตัวอย่างเช่น Datadog มีกฎนอกกรอบสำหรับการตรวจจับภัยคุกคามทั่วไปของข้อมูลแอปพลิเคชันรวมถึงเหตุการณ์ต่อไปนี้:

- ผู้ใช้ได้รับข้อผิดพลาด AccessDenied หลายรายการ

- จำนวนเหตุการณ์การปฏิเสธการเข้าถึงอินสแตนซ์ AWS EC2 ผิดปกติ

- คีย์การเข้าถึงผู้ใช้ AWS IAM เสียหาย

- เรียกรหัสผ่านผู้ดูแลระบบที่เข้ารหัสสำหรับอินสแตนซ์ Windows EC2

- การเข้าถึงบัญชีบริการ GCP ถูกปฏิเสธ

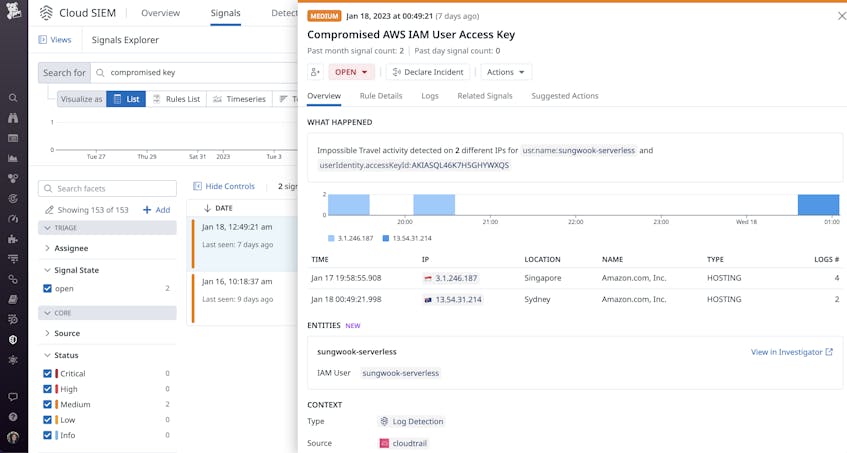

ในตัวอย่างสัญญาณต่อไปนี้ Datadog พบคีย์การเข้าถึงผู้ใช้ AWS IAM ที่เสียหายโดยใช้อัลกอริธึมในตัวการตรวจจับการเดินทางที่เป็นไปไม่ได้ ในการวิเคราะห์ข้อมูลจากบันทึกการตรวจสอบของ Amazon CloudTrail:

ในสถานการณ์สมมตินี้ มีการใช้คีย์ในช่วงเวลาสั้นๆ แต่ในสถานที่ทางภูมิศาสตร์สองแห่งที่ไม่สามารถเดินทางไปถึงภายในระยะเวลาเดียวกันได้ กิจกรรมนี้บ่งชี้ว่ามีผู้ประสงค์ร้ายบุกรุกบัญชีคลาวด์และพยายามใช้บัญชีดังกล่าวเพื่อเข้าถึงส่วนอื่นๆ ของระบบ

มาตรการรักษาความปลอดภัยข้อมูลที่มีประสิทธิภาพสำหรับ Cloud Native App

ในบทความนี้ เราได้สำรวจแนวทางปฏิบัติที่ดีที่สุดเพื่อให้แน่ใจว่าการรักษาความปลอดภัยข้อมูลและ Management Planes สำหรับแอปพลิเคชันระบบคลาวด์ ขั้นตอนต่าง ๆ เช่นการเข้ารหัสข้อมูลในขณะที่หยุดนิ่ง (At rest) และระหว่างทาง (In transit , Deploying Secrets Managers และการสร้างการเข้าถึงทรัพยากรทั่วโลก และการควบคุมการอนุญาตสำหรับทรัพยากรสามารถช่วยองค์กรสร้างกลยุทธ์การรักษาความปลอดภัยข้อมูลที่มีประสิทธิภาพ ด้วย Datadog องค์กรสามารถตรวจสอบสภาพแวดล้อมเพื่อให้แน่ใจว่ามาตรการรักษาความปลอดภัยข้อมูลทำงานได้ตามที่ตั้งใจไว้

อ้างอิง Datadog

สอบถามเพิ่มเติม

💬Line: @monsterconnect https://lin.ee/cCTeKBE

☎️Tel: 02-026-6664

📩Email: [email protected]

📝 Price List สินค้า https://bit.ly/3mSpuQY

🏢 Linkedin : https://www.linkedin.com/company/monster-connect-co-ltd/

📺 YouTube : https://www.youtube.com/c/MonsterConnectOfficial

📲 TikTok : https://www.tiktok.com/@monsteronlines

🌍 Website : www.monsterconnect.co.th