Cyber kill chain ขั้นตอนของการเจาะระบบเพื่อโจมตีไซเบอร์

Cyber Kill Chain พัฒนาโดย Lockheed Martin สำหรับการระบุและป้องกันการบุกรุกทางไซเบอร์

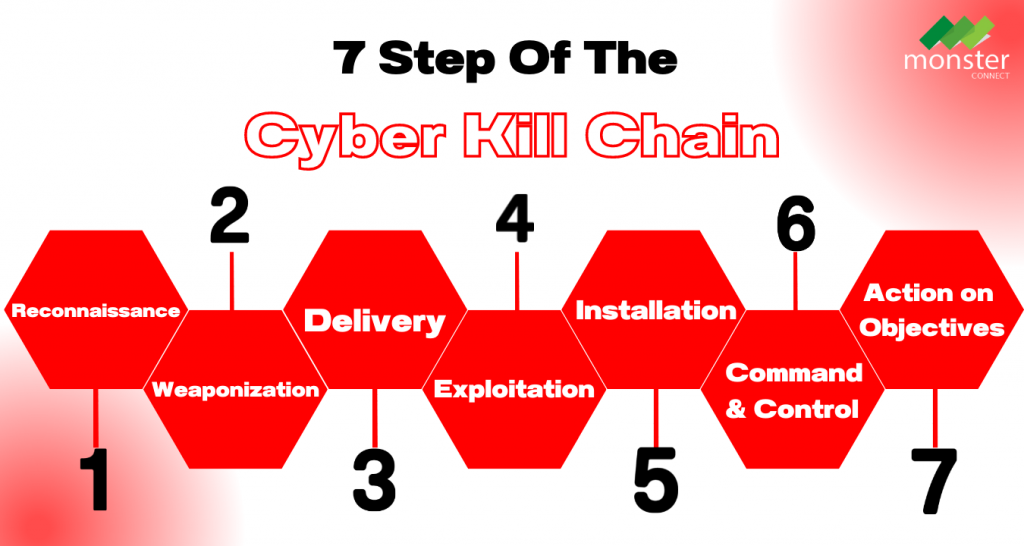

7 ขั้นตอนการเจาะระบบเพื่อโจมตีไซเบอร์

Cyber Kill Chain แบ่งออกเป็น 7 ขั้นตอน โดยสรุปได้ดังนี้

- Reconnaissance: แฮกเกอร์เริ่มต้นเก็บข้อมูลของเป้าหมายก่อนเริ่มโจมตี อาจจะผ่านทางอินเทอร์เน็ตหรือโลกโซเชียล บ่อยครั้งที่ผู้โจมตีทางไซเบอร์รวบรวมข้อมูลเกี่ยวกับเป้าหมายที่ตั้งใจไว้โดยการค้นหาเว็บไซต์อินเทอร์เน็ตเช่น LinkedIn หรือ Instagram พวกเขายังอาจพยายามรวบรวมข้อมูลจากเทคนิคต่างๆ เช่น การโทรหาพนักงาน การโต้ตอบทางอีเมล หรือการทิ้งขยะ นี่คือจุดที่พฤติกรรมที่ปลอดภัยสามารถมีผลกระทบอย่างมาก พนักงานที่ตระหนักรู้จะรู้ว่าพวกเขาเป็นเป้าหมายและจำกัดสิ่งที่พวกเขาเปิดเผยต่อสาธารณะ พนักงานที่ได้รับการฝึกอบรมมาอย่างเหมาะสมสามารถรายงานกิจกรรมที่น่าสงสัยได้ เช่น การสอบถามข้อมูลเพิ่มเติมทางโทรศัพท์แบบแปลก ๆ

- Weaponization: เตรียมหาวิธีเจาะระบบและเครื่องมือที่เหมาะสมกับเหยื่อที่เล็งไว้ ผู้โจมตีพัฒนามัลแวร์โดยใช้ประโยชน์จากช่องโหว่ด้านความปลอดภัย ผู้โจมตีออกแบบมัลแวร์ตามความต้องการและความตั้งใจของการโจมตี กระบวนการนี้ยังเกี่ยวข้องกับผู้โจมตีที่พยายามลดโอกาสในการถูกตรวจพบโดยโซลูชันความปลอดภัยที่องค์กรมีอยู่

- Delivery: ส่ง Payload ที่เตรียมไว้ไปยังเหยื่อผ่านช่องทางต่างๆ เช่น อีเมล เว็บ หรือ USB ผู้โจมตีส่งมัลแวร์ติดอาวุธผ่านอีเมลฟิชชิ่งหรือสื่ออื่นๆ นี่เป็นขั้นตอนที่สำคัญที่สุดที่ทีมรักษาความปลอดภัยสามารถหยุดการโจมตีได้

- Exploitation: แฮกเกอร์ทำการเจาะระบบของเหยื่อผ่านช่องโหว่ต่างๆ รหัสที่เป็นอันตรายจะถูกส่งไปยังระบบขององค์กร และผู้โจมตีจะได้รับโอกาสในการใช้ประโยชน์จากระบบขององค์กรโดยการติดตั้งเครื่องมือ เรียกใช้สคริปต์ และแก้ไขใบรับรองความปลอดภัย ส่วนใหญ่มักจะกำหนดเป้าหมายแอปพลิเคชันหรือช่องโหว่ของระบบปฏิบัติการ ตัวอย่างของการโจมตีแบบเอารัดเอาเปรียบ ได้แก่ การเขียนสคริปต์ การจัดกำหนดการงานในเครื่อง

- Installation: ติดตั้งมัลแวร์บนเครื่องของเหยื่อเพื่อคอยรับคำสั่งจากแฮกเกอร์ มีการติดตั้งมัลแวร์ลับๆ และมีการเข้าถึงระยะไกลโดยมัลแวร์ที่ให้การเข้าถึงผู้บุกรุก นี่เป็นอีกขั้นตอนสำคัญที่สามารถหยุดการโจมตีได้โดยใช้ระบบ เช่น HIPS (Host-based Intrusion Prevention System)

- Command & Control: สร้างช่องทางรับส่งคำสั่งกับมัลแวร์ที่ติดตั้งไว้ เพื่อคอยสั่งการให้มัลแวร์ทำตามที่ตนต้องการ ผู้โจมตีสามารถควบคุมระบบและเครือข่ายขององค์กรได้ ผู้โจมตีสามารถเข้าถึงบัญชีที่มีสิทธิพิเศษและพยายามโจมตีด้วยกำลังดุร้าย ค้นหาข้อมูลประจำตัว และเปลี่ยนการอนุญาตเพื่อเข้าควบคุม

- Action on Objectives: ดำเนินการตามเป้าหมายของตน เช่น ขโมยข้อมูล หรือขัดขวางการทำงาน เป็นต้น

โดยปกติแล้วเฟสที่ 1 จะใช้เวลาเตรียมการตั้งแต่หลักชั่วโมงถึงหลายเดือน เพื่อให้สามารถเจาะระบบได้เป็นผลสำเร็จ ส่วนในเฟสที่ 2 ที่เป็นการบุกรุกโจมตีเพื่อแฝงตัวเข้าไปนั้นใช้เวลาดำเนินการเพียงไม่กี่วินาที (หรือนาที) เท่านั้น ส่วนเฟสที่ 3 เป็นเฟสที่นานที่สุด เนื่องจากเป็นเฟสที่ค่อยๆแทรกซึม ทำงานตามคำสั่งจนสามารถเก็บเกี่ยวผลลัพธ์ได้ตามที่ตนเองต้องการ

จะเห็นว่า Cyber Kill Chain นั้นจะดำเนินการต่อเนื่องเป็นลูกโซ่ ส่งผลให้ถ้าเราสามารถยับยั้งขั้นตอนใดขั้นตอนหนึ่งได้สำเร็จ ก็จะทำให้การโจมตีไม่ประสบผลสำเร็จทันที

ตามขั้นตอนเหล่านี้ มีการจัดชั้นของการใช้งานการควบคุมต่อไปนี้:

- ตรวจจับ – กำหนดความพยายามในการเจาะองค์กร

- ปฏิเสธ – หยุดการโจมตีเมื่อเกิดขึ้น

- รบกวน – แทรกแซงคือการสื่อสารข้อมูลที่ทำโดยผู้โจมตีและหยุดมัน

- ลดระดับ – นี่คือการจำกัดประสิทธิภาพของการโจมตีความปลอดภัยทางไซเบอร์เพื่อลดผลกระทบที่ไม่ดี

- หลอกลวง – ทำให้ผู้โจมตีเข้าใจผิดโดยให้ข้อมูลที่ผิดหรือชี้ทางผิด

- บรรจุ – บรรจุและจำกัดขอบเขตของการโจมตีเพื่อให้จำกัดเฉพาะบางส่วนขององค์กร

Cyber Kill Chain สามารถป้องกันการโจมตีได้อย่างไร?

องค์กรสามารถใช้ Cyber Kill Chain เพื่อแก้ไขช่องว่างด้านความปลอดภัยในระบบภายในไม่กี่วินาที นี่คือวิธีที่ Cyber Kill Chain สามารถป้องกันการโจมตีความปลอดภัยทางไซเบอร์:

- จำลองการโจมตีความปลอดภัยทางไซเบอร์ การโจมตีความปลอดภัยทางไซเบอร์ที่แท้จริงสามารถจำลองได้จากเวกเตอร์ทั้งหมดเพื่อค้นหาช่องโหว่และภัยคุกคาม ซึ่งรวมถึงการจำลองการโจมตีทางไซเบอร์ผ่านเกตเวย์อีเมล เว็บเกตเวย์ ไฟร์วอลล์เว็บแอปพลิเคชัน และอื่นๆ ที่คล้ายกัน

- ประเมินการควบคุมเพื่อระบุช่องว่างด้านความปลอดภัย สิ่งนี้เกี่ยวข้องกับการประเมินการจำลองและการระบุพื้นที่เสี่ยง แพลตฟอร์มการจำลองจะให้คะแนนความเสี่ยงโดยละเอียดและรายงานเกี่ยวกับเวกเตอร์ทุกตัว

- เยียวยาและแก้ไขช่องว่างความปลอดภัยทางไซเบอร์ ขั้นตอนต่อไปคือการแก้ไขช่องว่างด้านความปลอดภัยที่ระบุไว้ในขั้นตอนก่อนหน้า ซึ่งอาจรวมถึงขั้นตอนต่างๆ เช่น การติดตั้ง patches และการเปลี่ยนแปลงการกำหนดค่าเพื่อลดจำนวนภัยคุกคามและช่องโหว่ในระบบขององค์กร

เรียบเรียงเนื้อหา Chotika Sukeepap

ref ;

https://www.sans.org/blog/applying-security-awareness-to-the-cyber-kill-chain/

https://www.computer.org/publications/tech-news/trends/what-is-the-cyber-kill-chain-and-how-it-can-protect-against-attacks