เว็บช้ากี่วินาที ลูกค้าก็ไม่รอ ยุคที่ทุกอย่างเกิดขึ้นในไม่กี่คลิก ผู้ใช้คาดหวังว่าเว็บไซต์ต้องโหลดแทบจะทันที ถ้าหน้าเว็บคุณใช้เวลาโหลดเกิน 3–5 วินาที โอกาสที่ลูกค้าจะปิดหน้าและไม่กลับมาอีกเลยสูงมาก งานวิจัยหลายแห่งชี้ตรงกันว่าเพียงแค่การหน่วงเพิ่มขึ้น 1 วินาที สามารถทำให้ Conversion ลดลงได้หลายเปอร์เซ็นต์ต่อปี ซึ่งแปลตรงๆ ว่ารายได้หายไปอย่างเงียบๆ โดยที่เราอาจไม่รู้ตัวด้วยซ้ำ เมื่อธุรกิจย้ายขึ้นออนไลน์ แข่งกันทั้งคุณภาพสินค้า ราคา และประสบการณ์ใช้งาน (UX) “ความเร็วเว็บ” จึงกลายเป็นพื้นฐานที่ห้ามมองข้าม เว็บไซต์ที่ตอบสนองช้า นอกจากจะทำให้ผู้ใช้รู้สึกติดขัดแล้ว ยังทำให้ตัวเลข Conversion, Add to Cart, และยอดขายออนไลน์ลดลงอย่างมีนัยสำคัญ งานศึกษาหลายชิ้นระบุว่าเพียง 1 วินาทีที่ช้าลง สามารถฉุด Conversion ลงได้เฉลี่ยราว 7% และในภาพรวม...

Read MoreBlog

ในยุคที่ทุกอย่างผูกกับระบบไอที แค่ระบบล่มไม่กี่นาทีอาจกลายเป็นความเสียหายระดับหลักแสนถึงหลักล้านบาทต่อชั่วโมง ทั้งยอดขายที่หายไป ความเชื่อมั่นของลูกค้า และโอกาสทางธุรกิจที่ไม่มีวันย้อนกลับมาได้อีก งานวิจัยด้าน IT operations ระบุว่าต้นทุนจาก Downtime ของหลายองค์กรทั่วโลกอาจพุ่งสูงกว่าหลักแสนดอลลาร์สหรัฐต่อชั่วโมง ยิ่งธุรกิจพึ่งพาระบบดิจิทัลมากเท่าไร ความเสี่ยงก็ยิ่งสูงขึ้นตามไปด้วย แต่ในโลกความเป็นจริง องค์กรจำนวนมากยังทำงานแบบเดิม คือ “ระบบมีปัญหาก่อน แล้วค่อยวิ่งไปแก้” พอผู้ใช้เริ่มโทรเข้ามาแจ้ง หรือยอดขายจากระบบออนไลน์เริ่มผิดปกติ ฝ่ายไอทีจึงเริ่มไล่หาสาเหตุทีละจุด ทั้งเซิร์ฟเวอร์ แอปพลิเคชัน เน็ตเวิร์ก ไปจนถึงระบบคลาวด์ ผลที่ตามมาคือทีมงานต้องทำงานในโหมดคับขันวิกฤตตลอดเวลา แถมมักตอบคำถามผู้บริหารไม่ได้อย่างชัดเจนว่า “อะไรล่ม และจะกลับมาเมื่อไร” หากมองในมุมธุรกิจ นี่ไม่ใช่แค่ปัญหาด้านเทคนิค แต่คือ “Technical Debt” ที่สะสมเงียบ ๆ ทุกครั้งที่ระบบมีปัญหา และนั่นคือเหตุผลว่าทำไมแนวคิด Proactive Monitoring...

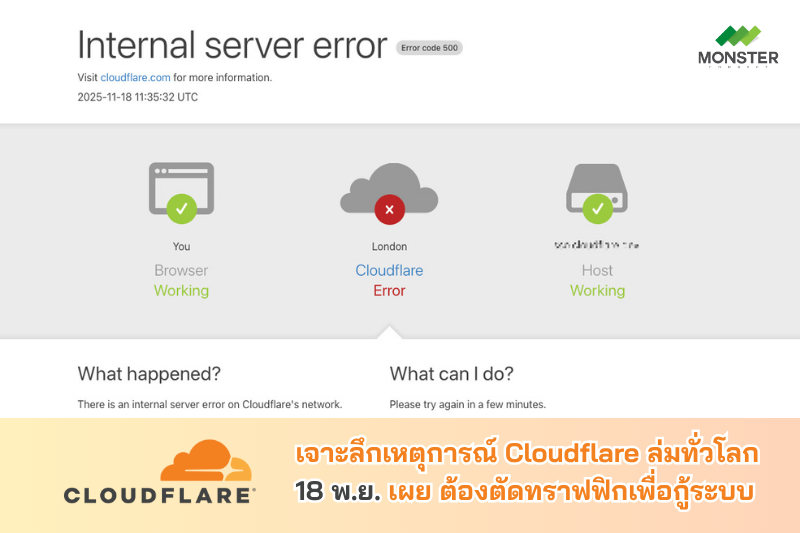

Read MoreCloudflare ล่มทั่วโลก 18 พฤศจิกายน 2025: เมื่อโครงข่ายหลักของอินเทอร์เน็ตสะดุดพร้อมกัน เช้าวันที่ 18 พฤศจิกายน 2025 ตามเวลา UTC โครงข่ายของ Cloudflare ผู้ให้บริการ CDN และโครงสร้างพื้นฐานอินเทอร์เน็ตรายใหญ่ของโลกเริ่มเกิดปัญหา ส่งผลให้ผู้ใช้งานจำนวนมหาศาลทั่วโลกเข้าเว็บไซต์และบริการออนไลน์ไม่ได้ และพบหน้า Error 5xx จาก Cloudflare แทน สิ่งที่เกิดขึ้นไม่ใช่การโจมตีไซเบอร์ หรือ DDoS ระลอกใหม่อย่างที่หลายคนคาด แต่กลับมาจาก “การเปลี่ยนแปลงสิทธิ์การเข้าถึงฐานข้อมูลภายใน” ที่ดูเหมือนเล็กน้อย ทว่ากลายเป็นจุดเริ่มต้นของความล้มเหลวแบบลูกโซ่ในระบบ Proxy ระดับแกนกลางของบริษัท Cloudflare ระบุชัดในรายงานว่า เหตุการณ์ครั้งนี้เป็นหนึ่งในเหตุขัดข้องที่เลวร้ายที่สุดนับตั้งแต่ปี 2019 และยอมรับว่า ช่วงเวลาที่ทราฟฟิกหลักของลูกค้าไม่สามารถผ่านเครือข่ายได้เลย ถือเป็น “บาดแผลใหญ่”...

Read Moreในยุคที่แฮ็กเกอร์ใช้ทั้ง AI, GenAI และเทคนิคหลบเลี่ยงแบบไม่ใช้มัลแวร์ การหวังพึ่งแอนติไวรัสแบบเดิมเพียงอย่างเดียวไม่เพียงพออีกต่อไปแล้ว ทุกดีไวซ์ ผู้ใช้ และระบบคลาวด์ในองค์กรกลายเป็น “ประตู” ที่ถูกลองเปิดอยู่ตลอดเวลา คำถามจึงไม่ใช่แค่ว่าเราจะถูกโจมตีหรือไม่ แต่คือ “เราจะรู้ตัวและตอบสนองได้เร็วแค่ไหน” และนี่คือจุดที่ CrowdStrike เข้ามาช่วยให้องค์กรมองเห็นและหยุดการโจมตีได้ก่อนที่ความเสียหายจะลุกลาม โลกไซเบอร์ที่เปลี่ยนไปเร็วกว่าเดิม แต่การป้องกันต้องเร็วกว่านั้น รายงานภัยคุกคามในช่วงไม่กี่ปีที่ผ่านมา ชี้ให้เห็นชัดว่ามือโจมตีกำลังใช้ AI และ GenAI เพื่อเร่งความเร็วของการโจมตีและทำให้การโจมตีซับซ้อนขึ้น ทั้งการขโมยตัวตน (Identity-based attacks), การใช้บัญชีจริงที่ถูกขโมยมา (Valid account abuse) และการโจมตีแบบ malware-free ที่แทบไม่เหลือร่องรอยไฟล์ให้เครื่องมือแบบเดิมตรวจจับได้ง่าย ๆ อีกต่อไป การเจาะระบบหนึ่งครั้งอาจใช้เวลาเพียงไม่กี่สิบชั่วโมง ตั้งแต่การยึดบัญชีผู้ใช้ไปจนถึงการเข้ารหัสข้อมูลและเรียกค่าไถ่ [caption id="attachment_19333" align="aligncenter" width="1024"] Photo...

Read Moreข่าวล่าสุดเกี่ยวกับกลุ่มแฮ็กเกอร์จากเกาหลีเหนือในแคมเปญที่ถูกขนานนามว่า “Contagious Interview” สะท้อนภาพที่ชัดเจนว่า ผู้โจมตีพร้อมจะหยิบทุกเครื่องมือที่นักพัฒนาใช้งานอยู่ทุกวัน มาเปลี่ยนเป็นช่องทางโจมตีได้แทบทั้งหมด แม้แต่บริการเก็บข้อมูลแบบ JSON Storage ที่เรามักใช้เก็บค่า Config หรือข้อมูลทดสอบ ก็ถูกดัดแปลงให้กลายเป็นโครงสร้างพื้นฐานสำหรับส่งมัลแวร์และควบคุมเครื่องเป้าหมายจากระยะไกล สิ่งที่น่ากังวลไม่ใช่เพียงแค่ว่ามัลแวร์ถูกซ่อนอยู่ที่ไหน แต่คือซัพพลายเชนของซอฟต์แวร์และบริการออนไลน์ที่ถูกต้องตามกฎหมาย ทำให้แม้แต่ทีมรักษาความปลอดภัยที่มีประสบการณ์ก็ตรวจจับได้ยากขึ้น หากยังพึ่งพาการบล็อกโดเมนหรือ URL ที่ขึ้นชื่อว่าอันตรายเพียงอย่างเดียว บทความนี้จะชวนมาดูเบื้องหลังของแคมเปญดังกล่าว วิธีที่ผู้โจมตีใช้ JSON Storage Services อย่าง JSON Keeper, JSONSilo และ npoint.io เป็นตัวกลางส่งมัลแวร์ ตลอดจนบทเรียนที่องค์กรและนักพัฒนาควรนำไปปรับใช้ เพื่อป้องกันไม่ให้เหตุการณ์แบบเดียวกันเกิดขึ้นกับทีมของตัวเอง จากข้อสอบสัมภาษณ์ปลอม สู่โซ่การโจมตีแบบหลายขั้นตอน แคมเปญ Contagious Interview ถูกระบุว่าเกี่ยวข้องกับกลุ่มผู้โจมตีจากเกาหลีเหนือ โดยมุ่งเป้านักพัฒนาซอฟต์แวร์โดยเฉพาะสายคริปโทเคอร์เรนซีและ Web3 ผ่านการติดต่อในลักษณะ...

Read Moreเวลาเลือก Firewall หลายคนมักเริ่มจากคำถามง่าย ๆ ว่า “เอาแบรนด์ไหนดี” แต่พอเปิดหน้าสเปกจริง ๆ กลับกลายเป็นเรื่องชวนปวดหัวทันที ทั้งรุ่นย่อยยาวเป็นหางว่าว ไลเซนส์รายปี ฟีเจอร์ด้าน Security ที่ชื่อคล้ายกันไปหมด รวมถึงคำแนะนำจาก Vendor และ Partner ที่แต่ละรายก็มีมุมมองไม่เหมือนกัน ในมุมของทีมไอทีจึงไม่ใช่แค่การซื้ออุปกรณ์ชิ้นหนึ่ง แต่คือการวางรากฐานความปลอดภัยให้ทั้งองค์กรอย่างน้อย 3–5 ปีข้างหน้า บทความนี้ตั้งใจพาไล่มองภาพรวมของ 4 แบรนด์ Firewall ยอดนิยมอย่าง Fortinet, Sophos, Palo Alto Networks และ SonicWall ในแบบภาษาคน ทำความเข้าใจที่มาที่ไป จุดเด่นแนวคิดของแต่ละค่าย แล้วค่อยย้อนกลับมาดูว่า “องค์กรของเรา”...

Read Moreเดิมทีเวลาเราพูดถึงการใช้ AI หรือ Copilot บน Power BI หลายคนจะนึกถึงการเปิดไฟล์บน Power BI Desktop แล้วค่อยเตรียม Semantic Model ให้ “พร้อมคุยกับ AI” ก่อนค่อย Publish ขึ้น Service ซึ่งขั้นตอนแบบนี้อาจดูยาวและกระโดดไปมาหลายเครื่องมือ แต่ตอนนี้ไมโครซอฟท์เปิดให้เราเตรียมข้อมูลสำหรับ AI ได้โดยตรงจาก Power BI Service แล้ว ทำทุกอย่างบนเว็บเบราว์เซอร์ตัวเดียว จบทั้งฝั่ง Data, Semantic Model และ Copilot Experience ในที่เดียว สำหรับทีม Data,...

Read Moreนักพัฒนาส่วนใหญ่เชื่อว่า “ถ้าตัวเองอ่านโค้ดเอง ก็ต้องเห็นของผิดปกติแน่” แต่กรณีล่าสุดของ GlassWorm กำลังพิสูจน์ตรงกันข้าม มัลแวร์ตัวนี้ซ่อนคำสั่งอันตรายไว้ในส่วนที่ “มองไม่เห็นด้วยตาเปล่า” แล้วไหลเข้ามาทางส่วนเสริมของ VS Code ก่อนแพร่ต่อเองแบบหนอน (self-propagating) ผลคือโค้ดที่คุณเขียนหรือรีวิวอยู่ อาจมีคำสั่งลับที่พร้อมดึงเพย์โหลดรุ่นถัดไป ขโมยครีเดนเชียลจากเครื่องนักพัฒนา และใช้เครื่องคุณเป็นฐานต่อเชื่อมไปทำร้ายผู้อื่นได้โดยที่ทีมไม่รู้ตัว GlassWorm คืออะไร และมันเข้าไปอยู่ในโค้ดได้อย่างไร GlassWorm เป็นแคมเปญมัลแวร์ที่มุ่งโจมตี Environment ของนักพัฒนา โดยเฉพาะ VS Code extensions ผ่านแหล่งกระจายอย่าง Open VSX Registry และ Microsoft Extension Marketplace การโจมตีคือการฝังคำสั่งที่ ซ่อนด้วยอักขระ Unicode ที่มองไม่เห็น ทำให้รีวิวโค้ดด้วยสายตาหรือผ่าน diff...

Read Moreหลายองค์กรยังคงใช้ Security Awareness Training (SAT) แบบเดิม ๆ ปีละครั้ง เปิดสไลด์ อ่านสคริปต์ เซ็นชื่อให้ครบตามข้อกำหนด แล้วแยกย้าย ซึ่งในโลกที่ฟิชชิง อีเมลปลอม และการโจมตีที่ใช้ “คน” เป็นจุดอ่อนหลักเปลี่ยนรูปแบบแทบทุกเดือน โมเดลการอบรมแบบนี้ไม่เพียงไม่ทันต่อโลกไซเบอร์อันกว้างใหญ่ แต่ยังกินทรัพยากรทีม IT และ HR ไปโดยไม่ได้เปลี่ยนพฤติกรรมของพนักงานจริง ๆ การมอง SAT แค่เป็นกิจกรรมที่ทำไปวัน ๆ จึงเริ่มกลายเป็นต้นทุนแฝงที่องค์กรไม่ควรมองข้ามอีกต่อไป ปัญหาของ SAT แบบดั้งเดิม คือใช้เวลามาก แต่ได้ผลน้อย เมื่อมองลึกลงไป SAT แบบดั้งเดิมส่วนใหญ่ถูกออกแบบมาเพื่อแค่ให้มี มากกว่าลดความเสี่ยงจริงในองค์กร เนื้อหามักเป็นสไลด์หรือวิดีโอชุดเดิมที่ใช้ซ้ำทุกปี พนักงานเพียงกดเล่นทิ้งไว้หรือทำแบบทดสอบอย่างผ่าน ๆ ไม่ได้เชื่อมโยงกับสถานการณ์โจมตีที่พวกเขาเจอในชีวิตจริง...

Read Moreโอกาสอัปเกรดระบบความปลอดภัยและโครงสร้างไอทีทั้งองค์กรกลับมาอีกครั้ง กับโปรโมชัน 11.11 จาก Monster Online ที่ตั้งใจให้คุณจัด Solution ได้ครบ ตั้งแต่ Firewall, Endpoint, Monitoring, Service, Implement ไปจนถึงซอฟต์แวร์ด้าน Productivity โดยรับส่วนลดสูงสุด 11% สำหรับออเดอร์ใหม่ทุกคำสั่งซื้อในช่วงแคมเปญแบบไม่มีขั้นต่ำ เพื่อให้ทั้งทีมไอทีและธุรกิจสามารถวางแผนลงทุนได้อย่างคุ้มค่า แต่ยังคงมาตรฐานความปลอดภัยระดับองค์กรไว้ได้ ใช้โค้ดอย่างไรให้ได้ส่วนลด 11.11 รับสิทธิ์ได้ง่าย ๆ เพียงแคปหน้าจอที่มีโค้ด MON11112025 จากช่องทางใดก็ได้ ส่งให้ทีมงานผ่าน LINE OA: @monsteronline หรืออีเมล [email protected] หลังจากเปิดออเดอร์แล้ว จะมีการรวมส่วนลดสูงสุด 11% ให้ทันทีในใบเสนอราคา ทำให้คุณมั่นใจได้แน่นอนว่าออเดอร์จาก Monster Online...

Read More