Patch สำหรับวันอังคาร ในเดือนมกราคม 2023: 98 ช่องโหว่ 11 อันดับช่องโหว่ร้ายแรง และ 1 Zero-Day ภายใต้การโจมตีเชิงรุก

Patch Tuesday แรกของปี 2023 จะเริ่มต้นปีใหม่ด้วยการแก้ไขข้อบกพร่องจำนวนมาก Microsoft ในเดือนมกราคม 2023 ปล่อย 98 Patch การรักษาความปลอดภัยในวันอังคารซึ่งเกือบสองเท่าของจํานวนการปล่อยในเดือนธันวาคม 2022 โดยจำนวนนี้มีช่องโหว่ 11 ช่องโหว่ที่ถูกประเมินว่ารุนแรง รวมทั้ง 2 Zero-days โดย 1 ช่องโหว่อยู่ในภาวะโจมตีเชิงรุก ส่วนที่เหลือได้รับการจัดอันดับว่าสำคัญ

ช่องโหว่ Zero-Day สองช่องโหว่นี้รวมถึงช่องโหว่ Windows Workstation Service Elevation of Privilege (CVE-2023-21549) ซึ่งแสดงรายการเป็นที่รู้จักทั่วไป Zero-day ที่สอง Windows Advanced Local Procedure Call (ALPC) Elevation of Privilege Vulnerability (CVE-2023-21674) ถูกระบุว่าถูกโจมตีในขณะที่เผยแพร่ ช่องโหว่ภายหลังมี CVSS 8.8 จุดบกพร่องนี้ อาจทำให้ผู้โจมตีในพื้นที่เพิ่มสิทธิ์จากการดำเนินการแบบ Sandbox ภายใน Chromium ไปสู่การดำเนินการ Kernel-level และสิทธิ์เต็มระบบ

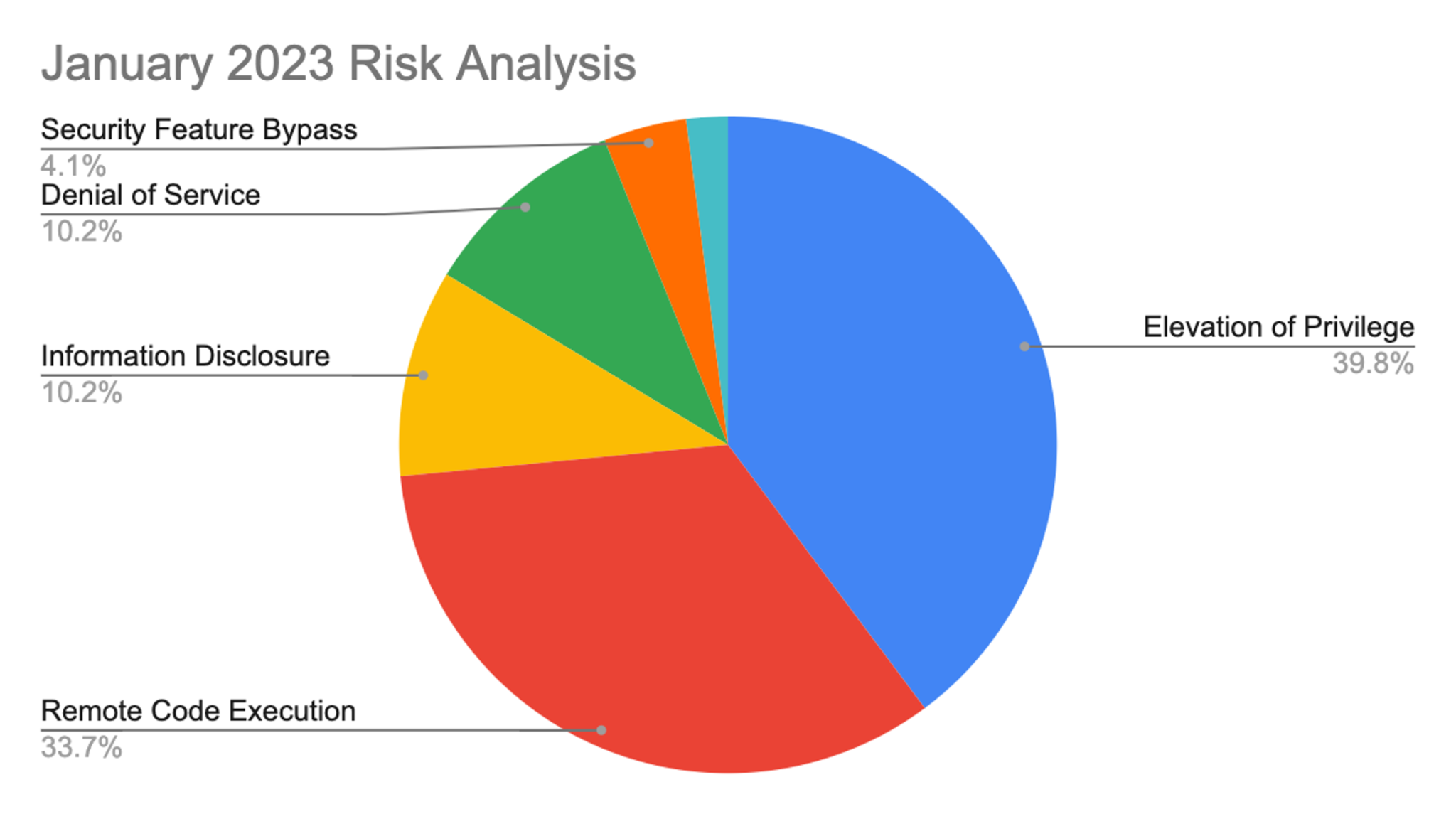

การวิเคราะห์ความเสี่ยง มกราคม 2566

ประเภทความเสี่ยงชั้นนำในเดือนนี้ คือ การยกระดับสิทธิ์ (elevation of privilege) อยู่ที่ 40% เพิ่มขึ้นเกือบ 10% เมื่อเทียบกับการปล่อย Patch Tuesday ในเดือนธันวาคม 2565 ตามด้วยการเรียกใช้โค้ดจากระยะไกล (remote code execution) ที่ 33% (ลดลงจาก 47% ในเดือนที่แล้ว) หมวดหมู่ที่เหลือแต่ละประเภทมีสัดส่วนประมาณ 10% หรือน้อยกว่า

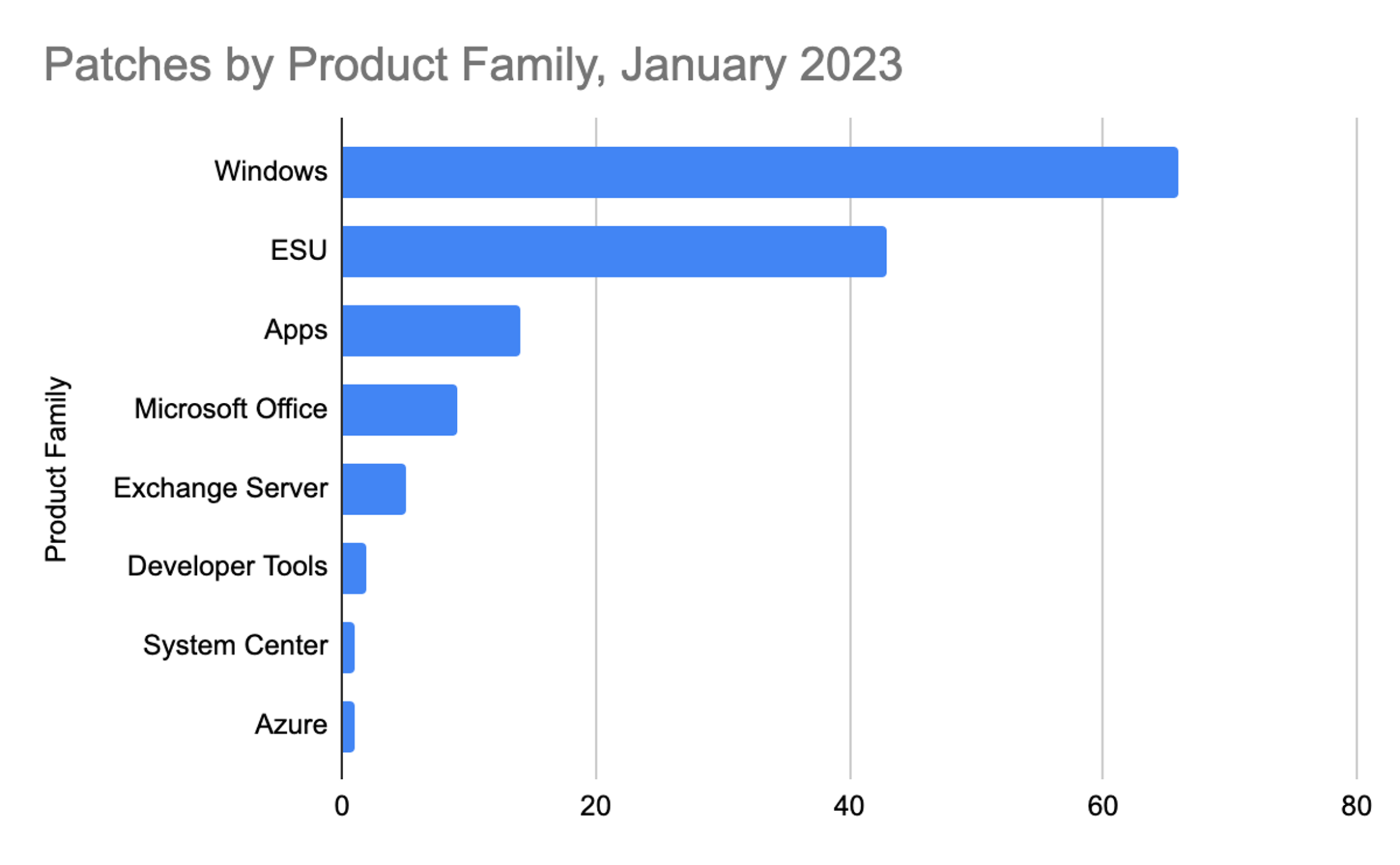

ตระกูลผลิตภัณฑ์ Microsoft Windows ได้รับ Patch มากที่สุดในเดือนนี้ (66) รองลงมาคือ Extended Support Updates (43) และแอปพลิเคชัน Microsoft (14)

ดูว่าแพลตฟอร์ม CrowdStrike Falcon ชั้นนำของอุตสาหกรรมป้องกันภัยคุกคามสมัยใหม่ได้อย่างไร เริ่มทดลองใช้ฟรี 15 วันของคุณวันนี้

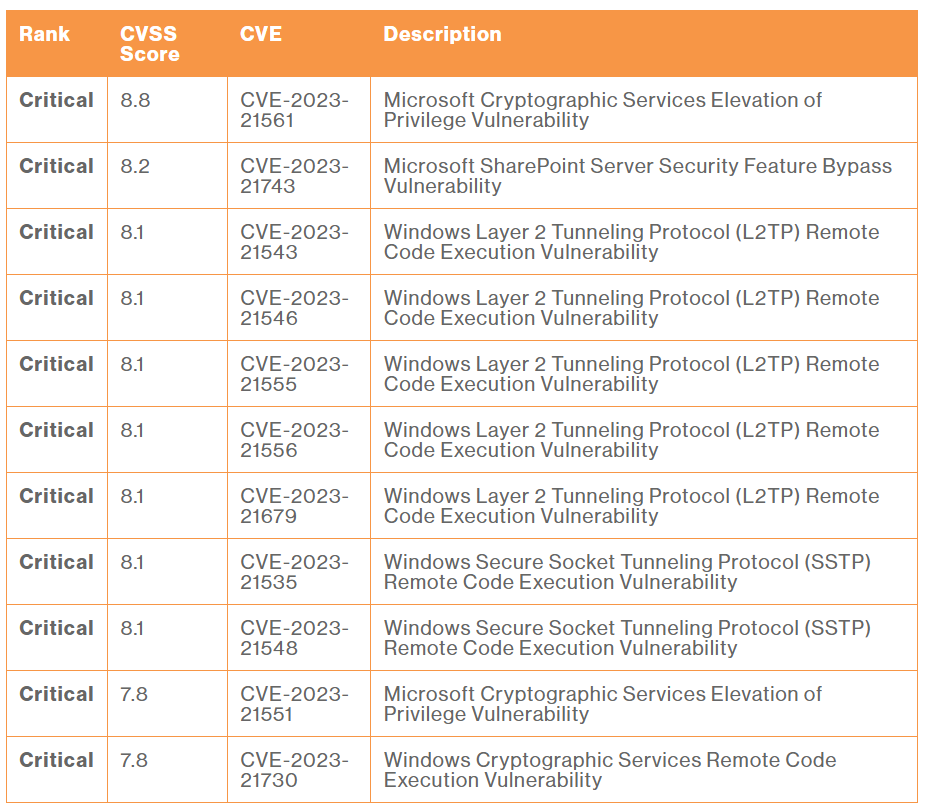

ข้อผิดพลาดที่สำคัญส่งผลกระทบต่อบริการเข้ารหัสของ Windows, SSTP และ L2TP

และในเวอร์ชันเดือนนี้มี 11 ช่องโหว่สำคัญที่กำลังแก้ไข CVE-2023-21561 ข้อผิดพลาดส่งผลกระทบต่อบริการ Microsoft Cryptographic กับ 8.8 CVSS ผู้โจมตีที่ผ่านการรับรองความถูกต้องดั้งเดิมสามารถส่งข้อมูลที่รวบรวมไว้อย่างรอบคอบไปยังบริการ CSRSS ดั้งเดิมเพื่อเพิ่มสิทธิ์จาก AppContainer เป็น SYSTEM

ฟีเจอร์ด้านความปลอดภัยของ Microsoft SharePoint Server Bypass Vulnerability (CVE-2023-21743) อาจอนุญาตให้ผู้โจมตีระยะไกลที่ไม่ได้รับการรับรองเพื่อเชื่อมต่อกับเซิร์ฟเวอร์ SharePoint ที่ได้รับผลกระทบโดยไม่ระบุชื่อ โปรดทราบว่าในการแก้ไขช่องโหว่นี้อย่างสมบูรณ์ คุณต้องทริกเกอร์การดำเนินการอัปเกรด SharePoint การดำเนินการอัปเกรดสามารถทริกเกอร์ได้โดยการเรียกใช้ตัวช่วยสร้างการกำหนดค่าผลิตภัณฑ์ SharePoint, Upgrade-SPFarm PowerShell cmdlet หรือคำสั่ง “psconfig.exe -cmd upgrade -inplace b2b” บนเซิร์ฟเวอร์ SharePoint แต่ละเครื่องหลังจากติดตั้งการอัปเดต

ดังที่แสดงในรูปที่ 3 ข้อบกพร่อง 5 รายการส่งผลกระทบต่อ Windows Layer 2 Tunneling Protocol (L2TP) ซึ่งทั้งหมดได้รับการจัดอันดับความร้ายแรงด้วย CVSS 8.1 ตามข้อมูลของ Microsoft ผู้โจมตีที่ไม่ผ่านการรับรองความถูกต้องสามารถส่งคำขอการเชื่อมต่อที่สร้างขึ้นเป็นพิเศษไปยังเซิร์ฟเวอร์ RAS ซึ่งอาจนำไปสู่การเรียกใช้โค้ดจากระยะไกล (remote code execution: RCE) บนเครื่องเซิร์ฟเวอร์ RAS

รูปที่ 3 ช่องโหว่ร้ายแรงใน SSTP, L2TP และ Windows Cryptographic Services

ช่องโหว่ Microsoft Exchange Server ที่สำคัญ

CVE-2023-21762 และ CVE-2023-21745 ซึ่งเป็นช่องโหว่ปลอม 2 รายการที่ส่งผลกระทบต่อ Exchange Server โดยทั้งคู่มี CVSS เท่ากับ 8 หากโจมตีสำเร็จ CVE-2023-21762 อาจนำไปสู่การเปิดเผยแฮช NTLM ในขณะที่ CVE -2023-21745 อาจทำให้ผู้โจมตีที่ได้รับการรับรองความถูกต้องบรรลุการแสวงหาประโยชน์ได้เนื่องจากเซสชันระยะไกลของ PowerShell ไปยังเซิร์ฟเวอร์

ไปที่ Privilege Upgrade Error CVE-2023-21763 และ CVE-2023-2021764 อาจอนุญาตให้ผู้โจมตีโหลด DLL ของตนเองและดำเนินการโค้ดที่ระดับ SYSTEM โปรดจำไว้ว่าเวกเตอร์โจมตีคอลัมน์ภายในเครื่องและไม่จำเป็นต้องมีการโต้ตอบของผู้ใช้ ช่องโหว่ทั้งสองนี้มี CVSS อยู่ที่ 7.8 ตามปกติ ขอแนะนำให้ใช้มาตรการกับช่องโหว่เหล่านี้ โดยเฉพาะอย่างยิ่งหากคุณมีเวอร์ชันภายในองค์กร

รูปที่ 4 ช่องโหว่ของ Microsoft Exchange Serve

Windows Accreditation Manager ส่วนต่อประสานผู้ใช้สิทธิ์การยกระดับช่องโหว่

CVE-2023-21726 ซึ่งเป็นช่องโหว่สำคัญที่มีการ Patch 7.8 CVSS ในเดือนนี้ ส่งผลกระทบต่อส่วนต่อประสานผู้ใช้ Windows Credential Manager โดยไม่ต้องการการโต้ตอบจากผู้ใช้และอาจทำให้ผู้โจมตีได้รับสิทธิ์ SYSTEM หากโจมตีสำเร็จ

ดังที่แสดงในรูปที่ 5 เราได้เห็นอีกครั้งว่าช่องโหว่ของ Print Spooler ที่วางจำหน่ายในเดือนนี้ได้รับการแก้ไข ช่องโหว่สองช่องมี CVSS 7.8 และ CVSS 7.1 สำหรับช่องโหว่ที่สาม ขอให้พิจารณาจัดลำดับช่องโหว่เหล่านี้ทั้งหมด

รูปที่ 5 Windows Accreditation Manager ส่วนต่อประสานผู้ใช้สิทธิ์การยกระดับช่องโหว่

การสิ้นสุดการรองรับสำหรับ Windows 8.1

ตามประกาศล่าสุดของ Microsoft Windows 8.1 ถึงจุดสิ้นสุดของการรองรับในวันที่ 10 มกราคม 2023 หลังจากวันที่นี้ ผลิตภัณฑ์นี้จะไม่ได้รับการอัปเดตด้านความปลอดภัย การอัปเดตที่ไม่เกี่ยวกับความปลอดภัย การแก้ไขจุดบกพร่อง การสนับสนุนทางเทคนิค หรือ อัปเดตเนื้อหาทางเทคนิคออนไลน์ วางใจได้ CrowdStrike จะยังคงรองรับ Windows 8.1 แต่เราขอแนะนำให้คุณอัปเดตโฮสต์ที่ใช้ Windows 8.1 เป็นเวอร์ชัน Windows ที่รองรับก่อนวันที่ 9 กรกฎาคม 2023 โปรดดูคู่มือการปรับใช้ Falcon Sensor สำหรับ Windows หรือพอร์ทัลการรองรับสำหรับ Windows รุ่นที่รองรับทั้งหมด

ข้อมูลเพิ่มเติม

วิดีโอนี้เกี่ยวกับการจัดการช่องโหว่ของ CrowdStrike Falcon® Spotlight แสดงให้เห็นว่าคุณสามารถตรวจสอบและจัดลำดับความสำคัญของช่องโหว่ในระบบและแอปพลิเคชันในองค์กรของคุณได้อย่างรวดเร็ว

เกี่ยวกับคะแนน CVSS

ระบบการให้คะแนนช่องโหว่ทั่วไป (CVSS) เป็นมาตรฐานอุตสาหกรรมแบบเสรีและเปิดกว้างซึ่ง CrowdStrike และองค์กรด้านความปลอดภัยทางไซเบอร์อื่น ๆ ใช้เพื่อประเมินและสื่อสารความรุนแรงและลักษณะของช่องโหว่ซอฟต์แวร์ คะแนนพื้นฐาน CVSS มีตั้งแต่ 0.0 ถึง 10.0 และฐานข้อมูลช่องโหว่แห่งชาติ (NVD) ได้เพิ่มคะแนนความรุนแรงของคะแนน CVSS เรียนรู้เพิ่มเติมเกี่ยวกับการให้คะแนนช่องโหว่ ในบทความนี้

อ้างอิง CrowdStrike

สอบถามเพิ่มเติม

💬Line: @monsterconnect https://lin.ee/cCTeKBE

☎️Tel: 02-026-6664

📩Email: [email protected]

📝 Price List สินค้า https://bit.ly/3mSpuQY

🏢 Linkedin : https://www.linkedin.com/company/monster-connect-co-ltd/

📺 YouTube : https://www.youtube.com/c/MonsterConnectOfficial

📲 TikTok : https://www.tiktok.com/@monsteronlines

🌍 Website : www.monsterconnect.co.th