ผู้บุกเบิกด้านข่าวกรอง : พบกับผู้เชี่ยวชาญ CTI 10 อันดับแรก

ภัยคุกคามทางไซเบอร์มีการพัฒนาอย่างต่อเนื่อง ทำให้ความเชี่ยวชาญของผู้เชี่ยวชาญด้าน Cyber Threat Intelligence (CTI) มีความสำคัญอย่างยิ่งในการเสริมสร้างการป้องกันภัยทางดิจิทัล บทความนี้รวบรวม 10 ผู้เชี่ยวชาญด้าน CTI ชั้นนำ ซึ่งพวกเขาเหล่านี้โดดเด่นด้วยวิสัยทัศน์อันเฉียบแหลม ผลงานวิจัยอันล้ำสมัย และความมุ่งมั่นอันแน่วแน่ในการยกระดับความปลอดภัยทางไซเบอร์

บุคคลเหล่านี้ ไม่ว่าจะเป็นนักล่าภัยคุกคามผู้บุกเบิก หรือ นักวิจัยผู้คิดค้นนวัตกรรม ล้วนเป็นตัวแทนของแนวหน้าด้าน CTI พวกเขากำลังผลักดันขอบเขตของความรู้และความยืดหยุ่น เพื่อรับมือกับศัตรทางไซเบอร์

แน่นอน! ในขณะที่เราเคยสำรวจไปแล้วเกี่ยวกับ 10 บัญชี Twitter ที่น่าติดตามด้าน Threat Intelligence บทความนี้จะพาไปเจาะลึก 10 ผู้เชี่ยวชาญด้าน CTI ชั้นนำ พวกเขาเหล่านี้มีผลงานโดดเด่นและส่งผลกระทบต่อวงการอย่างมาก ความมุ่งมั่นที่แน่วแน่ในด้านความปลอดภัยไซเบอร์ของพวกเขายังคงมีบทบาทสำคัญในการกำหนดรูปลักษณ์และสร้างความปลอดภัยให้กับโลกดิจิทัลของเรามาจนถึงทุกวันนี้

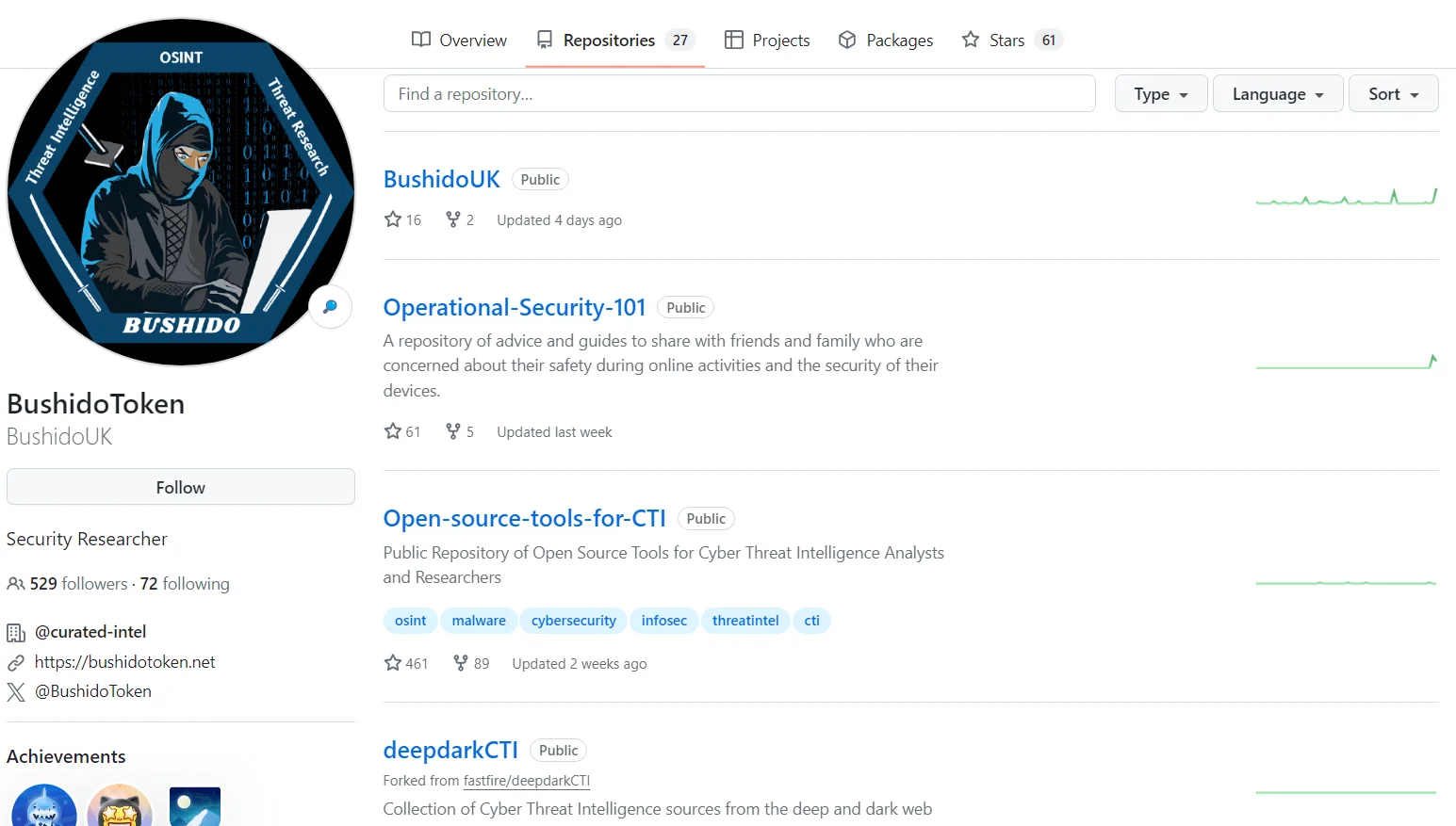

Will Thomas (BushidoToken)

ซึ่งเป็นที่รู้จักอย่างกว้างขวางจากนามแฝงของเขา BushidoToken กลายเป็นบุคคลสําคัญในด้านความปลอดภัยทางไซเบอร์ ด้วยภูมิหลังในฐานะนักวิจัยด้านความปลอดภัยและผู้เขียนร่วมของหลักสูตร FOR589: Cybercrime Intelligence ที่ได้รับการยกย่อง Thomas แสดงความเชี่ยวชาญอย่างลึกซึ้งในการวิเคราะห์ภัยคุกคามและกลยุทธ์การป้องกันทางไซเบอร์

การมีส่วนร่วมของเขาขยายไปไกลกว่าลู่ทางแบบดั้งเดิมดังที่เห็นได้จากการมีส่วนร่วมอย่างแข็งขันของเขาใน GitHub ซึ่งเขาแบ่งปันข้อมูลเชิงลึกเกี่ยวกับเครื่องมือโอเพนซอร์สสําหรับ CTI, เว็บมืดลึก CTI (ซึ่งเขารวบรวมแหล่งข้อมูลเว็บลึกและมืดที่มีประโยชน์ใน CTI), OSINT และอื่น ๆ นอกจากนี้ ในฐานะนักวิจัย Cyber Threat Intelligence (CTI) ที่ Equinix Threat Analysis Center Thomas ใช้ประโยชน์จากชุดทักษะที่หลากหลายของเขาเพื่อถอดรหัสและตอบโต้ภัยคุกคามทางไซเบอร์ที่พัฒนาขึ้นอย่างมีประสิทธิภาพ

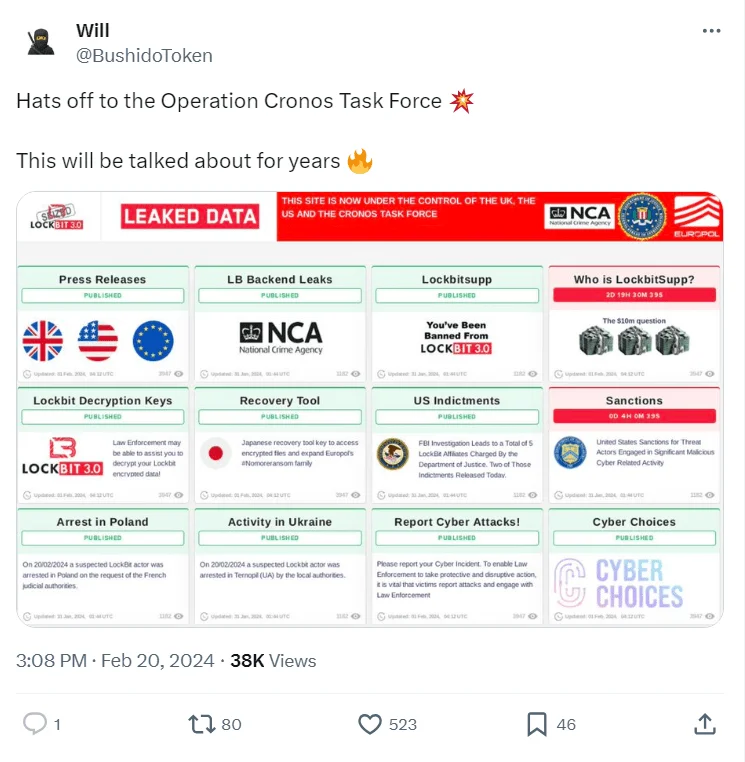

เขายังคงปรากฏตัวบนโซเชียลมีเดียมีส่วนร่วมในการอภิปรายเกี่ยวกับเหตุการณ์ทางไซเบอร์ที่สําคัญตัวอย่างล่าสุดคือ LockBit และ Operation Cronos เขานําเสนอมุมมองอันมีค่าเกี่ยวกับเหตุการณ์เหล่านี้และแนวทางแก้ไขที่เป็นไปได้เพื่อจัดการกับความท้าทายที่เกิดขึ้นใหม่ในโลกไซเบอร์

นอกจากนี้เขายังแบ่งปันการอัปเดตและการวิเคราะห์ในบล็อกการวิจัยของเขาเพื่อให้มั่นใจว่าชุมชนความปลอดภัยทางไซเบอร์จะได้รับข้อมูลเกี่ยวกับการพัฒนาและแนวโน้มล่าสุด

ในเดือนตุลาคม 2023 Will Thomas ได้เข้าร่วมใน STAR Threat Analysis Rundown Livestream Summary บน YouTube ร่วมกับพิธีกร Katie Nickels ใช้ประโยชน์จากประสบการณ์ที่กว้างขวางของ Will ในการตรวจสอบการแชทของฝ่ายตรงข้ามและ dark web forums พวกเขาได้พูดคุยเกี่ยวกับภัยคุกคามทางไซเบอร์ที่ผู้พิทักษ์ควรให้ความสนใจในช่วงไม่กี่ครั้งที่ผ่านมา

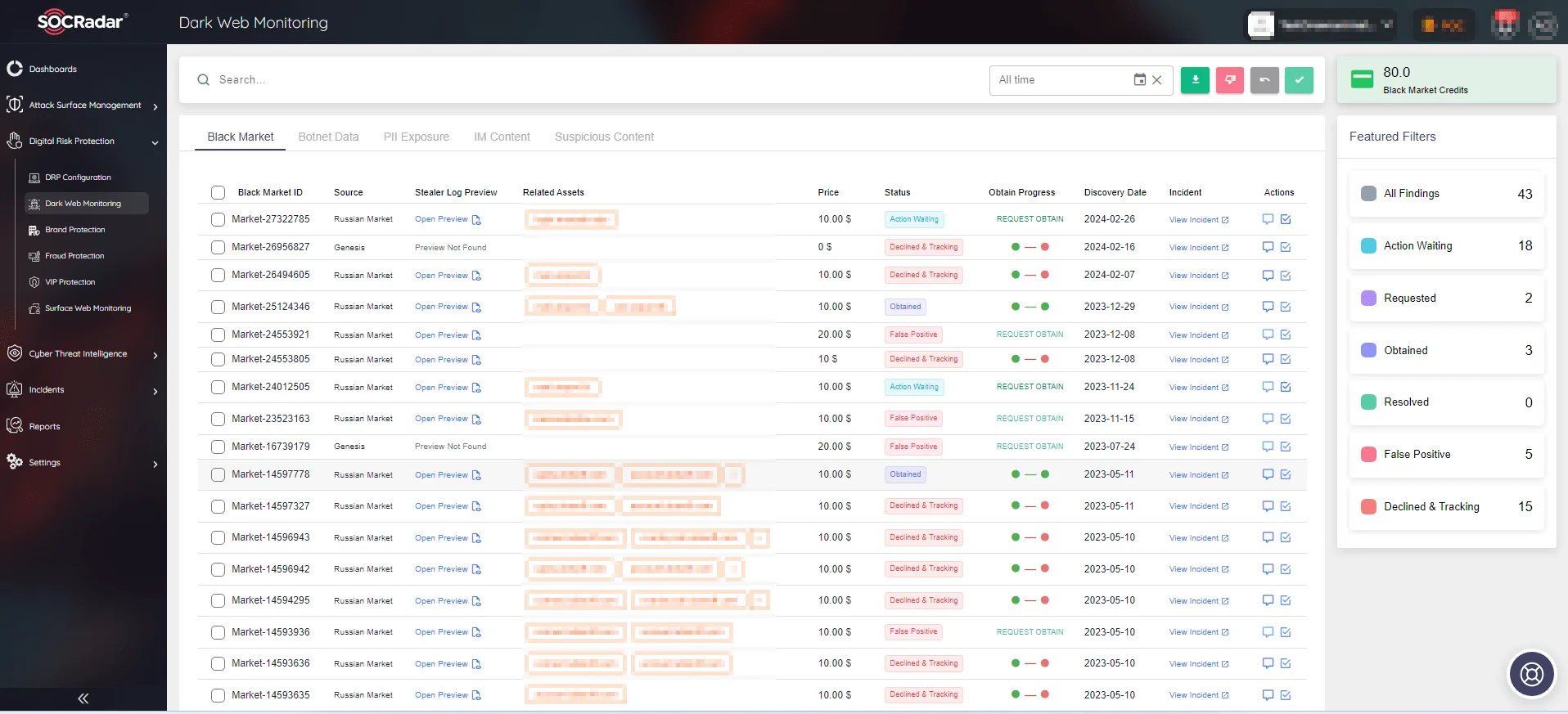

โมดูล Dark Web Monitoring ของ SOCRadar ให้การเฝ้าระวังแบบเรียลไทม์ของมุมที่ซ่อนอยู่ของอินเทอร์เน็ตระบุภัยคุกคามและการละเมิดที่อาจเกิดขึ้นก่อนที่จะส่งผลกระทบต่อองค์กร ด้วยการตรวจสอบฟอรัมใต้ดินและตลาดที่ผิดกฎหมายอย่างต่อเนื่องจะตรวจจับข้อมูลประจําตัวที่ถูกขโมยการรั่วไหลของข้อมูลที่ละเอียดอ่อนและภัยคุกคามที่เกิดขึ้นใหม่ในเชิงรุก

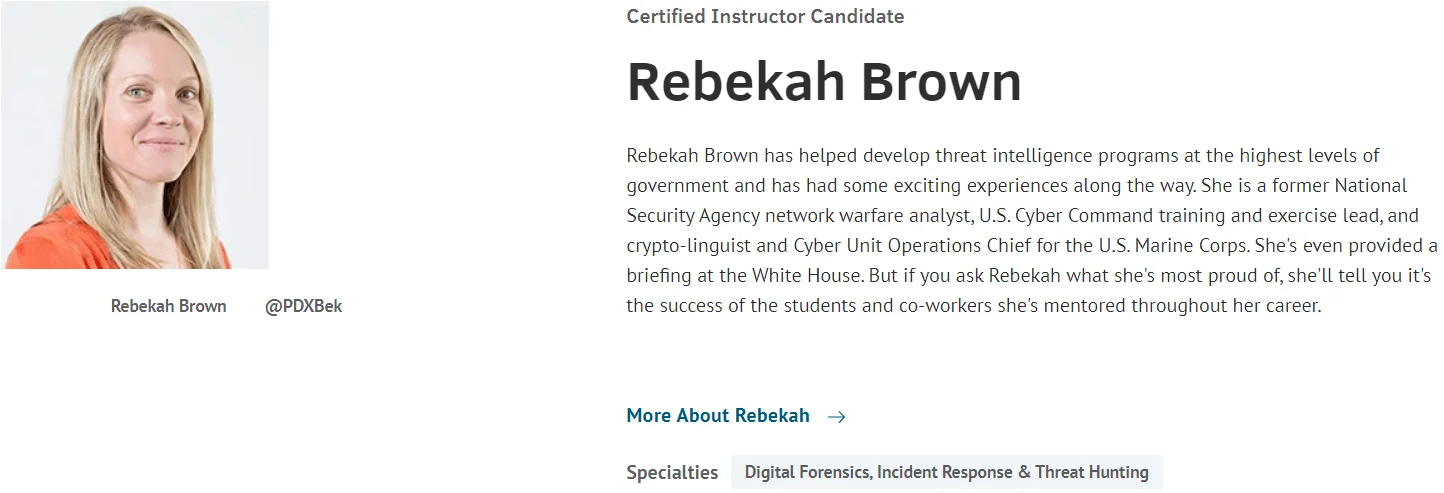

Rebekah Brown

การเดินทางด้านข่าวกรองของ Rebekah Brown เริ่มต้นด้วยงานทางทหารแบบดั้งเดิม โดยมุ่งเน้นไปที่ภาษาศาสตร์การเข้ารหัสลับของจีนก่อนที่จะเปลี่ยนไปใช้การวิเคราะห์สงครามเครือข่าย ซึ่งเธอได้รวมความเชี่ยวชาญด้านภาษาเข้ากับการป้องกันเครือข่าย ความกระตือรือร้นของเธอเกิดจากการผสมผสานแง่มุมด้านสติปัญญาต่างๆ อย่างสร้างสรรค์ ซึ่งกําหนดเส้นทางอาชีพที่มีผลกระทบของเธอ

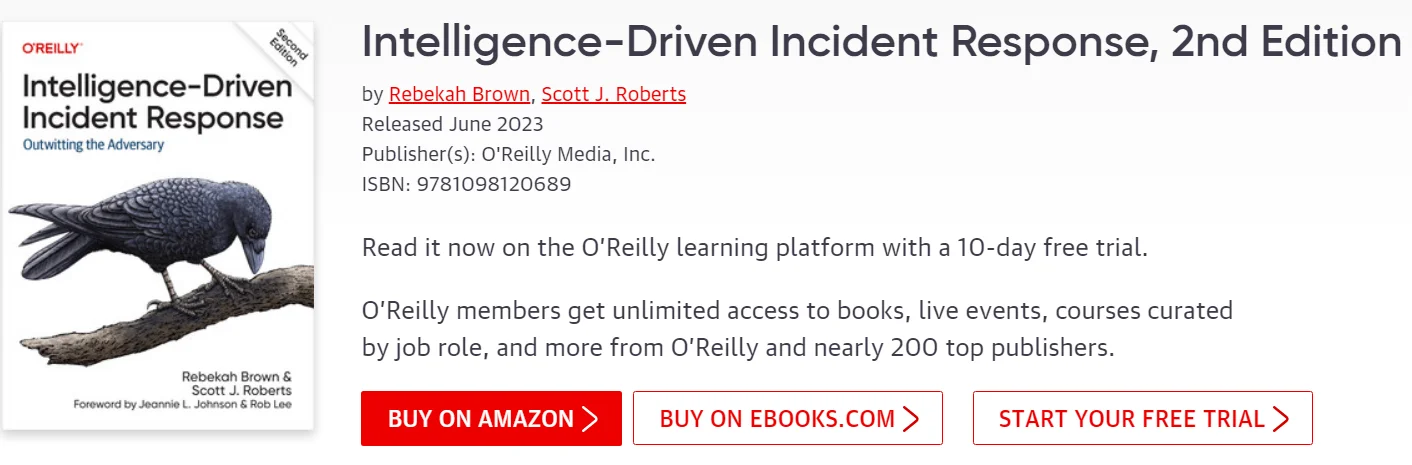

Rebekah ได้ให้ข้อมูลข่าวกรองเกี่ยวกับภัยคุกคามในโครงการรักษาความปลอดภัยที่หลากหลาย รวมถึงการดําเนินงานด้านความมั่นคงแห่งชาติ หน่วยงานของรัฐ และบริษัทที่ติดอันดับ Fortune 500 ปัจจุบันทํางานที่ Apple เธอมุ่งเน้นไปที่วิศวกรรมความปลอดภัยและสถาปัตยกรรม ในขณะเดียวกันก็ทําหน้าที่เป็นผู้สอนหลักสูตรและที่ปรึกษาที่ SANSRebekah ร่วมเขียนหนังสือที่มีชื่อเสียง “Intelligence-Driven Incident Response” กับ Scott Roberts ซึ่งแสดงให้เห็นถึงความเชี่ยวชาญของเธอ ความทุ่มเทของเธอในการทําความเข้าใจแหล่งข่าวกรอง การวิเคราะห์ และการอธิบายความหมายต่อผู้ชมต่างๆ เน้นย้ําถึงอิทธิพลของเธอ การบรรยายสรุปที่สําคัญของทําเนียบขาวเกี่ยวกับสงครามไซเบอร์เน้นย้ําถึงบทบาทของเธอในการกําหนดปฏิบัติการทางไซเบอร์เชิงป้องกันและเชิงรุกที่ประสานกัน ในฐานะที่ปรึกษา Rebekah ส่งเสริมสภาพแวดล้อมที่ภูมิหลังที่หลากหลายมีส่วนช่วยในการพยายามด้านสติปัญญาโดยรวม ด้วยรางวัลทางวิชาการและแนวทางแบบองค์รวมในการวิเคราะห์ข่าวกรอง Rebekah เป็นตัวอย่างของการอุทิศตนเพื่องานฝีมือของเธอ

Scott J. Roberts

เป็นบุคคลสําคัญในขอบเขตของผู้เชี่ยวชาญ CTI และการตอบสนองต่อเหตุการณ์ โดยเน้นที่การร่วมเขียนหนังสือที่ได้รับการยกย่องเรื่อง “Intelligence-Driven Incident Response” การมีส่วนร่วมของเขาเน้นย้ําถึงบทบาทสําคัญของ CTI ในการปรับปรุงวิธีการตอบสนองต่อเหตุการณ์ งานของ Scott เน้นย้ำถึงความสัมพันธ์ทางชีวภาพระหว่าง CTI และการตอบสนองต่อเหตุการณ์ โดยเน้นย้ําถึงความจําเป็นในการใช้แนวทางที่ขับเคลื่อนด้วยข่าวกรองเชิงรุกเพื่อลดภัยคุกคามทางไซเบอร์อย่างมีประสิทธิภาพ

จากการวิจัยและการสนับสนุนของเขา Scott ได้สนับสนุนการรวม CTI เข้ากับเฟรมเวิร์กการตอบสนองต่อเหตุการณ์ โดยสนับสนุนแนวทางแบบองค์รวมและขับเคลื่อนด้วยข่าวกรองในการรักษาความปลอดภัยทางไซเบอร์ ข้อมูลเชิงลึกและความเชี่ยวชาญของเขามีอิทธิพลต่อวิวัฒนาการของแนวทางปฏิบัติ CTI โดยกําหนดกลยุทธ์เพื่อต่อสู้กับภัยคุกคามที่เกิดขึ้นใหม่อย่างมีประสิทธิภาพ ในฐานะผู้นําทางความคิดและผู้ปฏิบัติงาน Scott ยังคงขับเคลื่อนนวัตกรรมในสาขานี้ โดยให้อํานาจแก่องค์กรต่างๆ ในการเสริมสร้างความยืดหยุ่นทางไซเบอร์ผ่านการตัดสินใจอย่างรอบรู้และกลยุทธ์การบรรเทาภัยคุกคามเชิงรุก

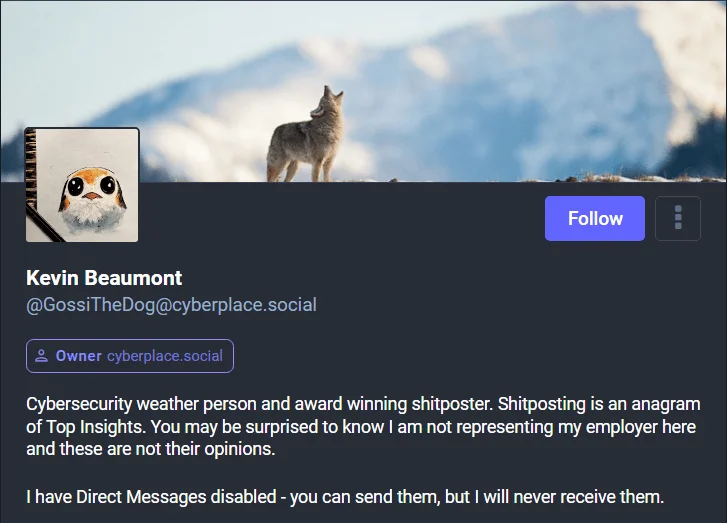

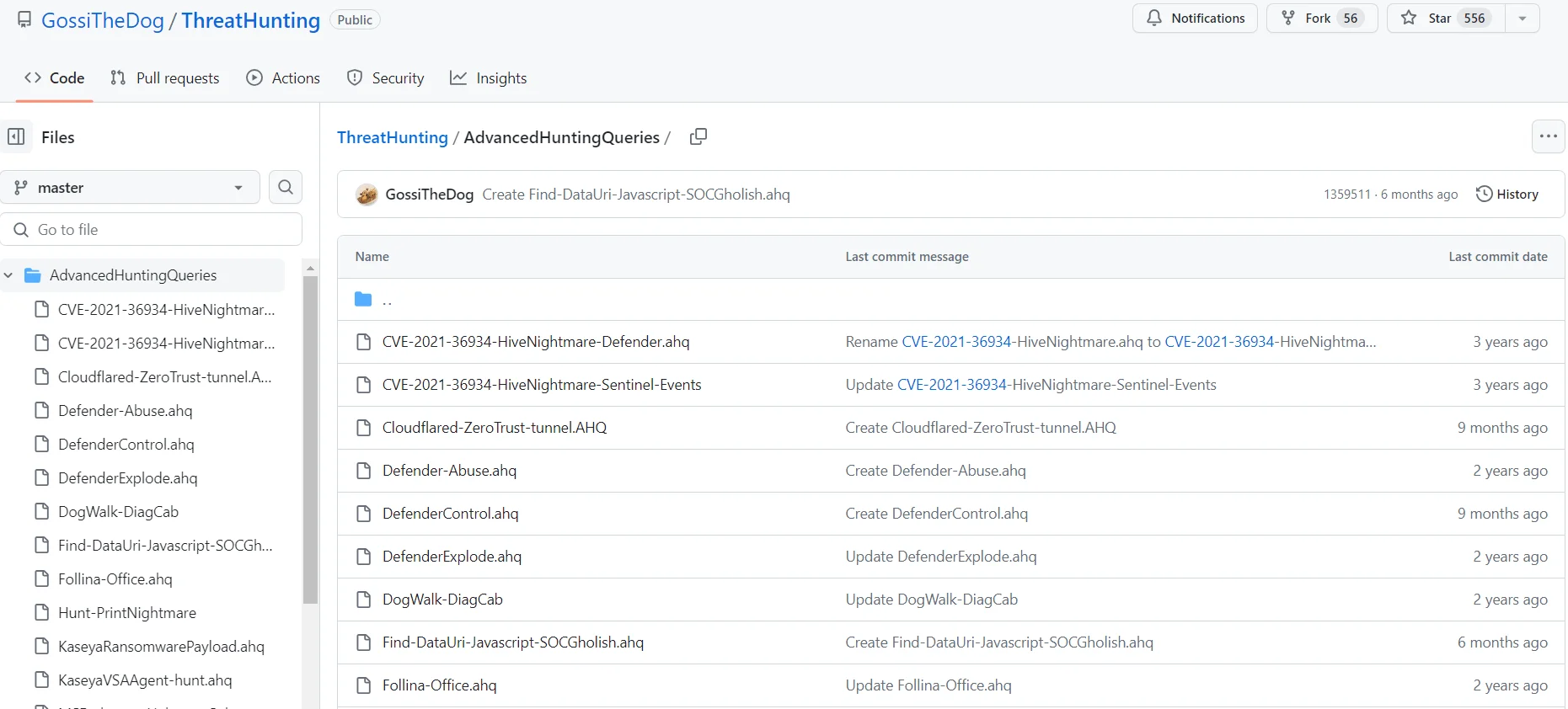

Kevin Beaumont

ด้วยกว่าสองทศวรรษที่ทุ่มเทให้กับการรักษาความปลอดภัยทางไซเบอร์เส้นทางอาชีพของ Beaumont เป็นตัวอย่างของความเชี่ยวชาญและความมุ่งมั่นที่ควรค่าแก่การติดตาม เริ่มต้นจากการเป็นนักวิเคราะห์ในสหราชอาณาจักรเขาเปลี่ยนบทบาทเป็นสถาปนิกด้านความปลอดภัยของข้อมูลและในที่สุดก็รับหน้าที่ผู้จัดการ SOC ข้อมูลเชิงลึกและการมีส่วนร่วมของเขาสะท้อนให้เห็นในแพลตฟอร์มต่างๆ เช่น DoublePulsar และบัญชี Mastodon ของเขา ซึ่งเขาแบ่งปันมุมมองด้านความปลอดภัยทางไซเบอร์อันมีค่า

พื้นที่เก็บข้อมูล GitHub ของ Beaumont โฮสต์การสืบค้นการล่าสัตว์ โดยให้ความกระจ่างเกี่ยวกับช่องโหว่ที่สําคัญ เช่น Follina, PaperCut, DogWalk และเหตุการณ์เด่น เช่น การโจมตี Kaseya VSA ประสบการณ์ที่กว้างขวางและการมีส่วนร่วมเชิงรุกของเขาทําให้เขาเป็นบุคคลที่โดดเด่นในผู้เชี่ยวชาญ CTI โดยนําเสนอข้อมูลเชิงลึกและแหล่งข้อมูลอันมีค่าสําหรับมืออาชีพและผู้ที่ชื่นชอบ

Valentina Costa-Gazca

ซีอีโอและผู้ก่อตั้ง V·ONE Labs เป็นบุคคลสําคัญในขอบเขตความปลอดภัยทางไซเบอร์ ซึ่งอุทิศตนเพื่อปฏิวัติแนวทางการจัดการภัยคุกคาม

หนังสือของเธอ “Practical Threat Intelligence and Data-Driven Threat Hunting” ทําหน้าที่เป็นรากฐานที่สําคัญสําหรับผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ โดยให้ข้อมูลเชิงลึกเกี่ยวกับการระบุและต่อต้านภัยคุกคามในลักษณะที่เน้นข้อมูลเป็นศูนย์กลางนอกเหนือจากการเขียนแล้วความหลงใหลของ Costa-Gazca ยังขยายไปถึงการสร้างโซลูชันที่เปลี่ยนแปลงได้ เธอเป็นหัวหอกในการพัฒนาแพลตฟอร์มล้ําสมัยที่ให้ข้อมูลเชิงลึกแบบเรียลไทม์เกี่ยวกับกิจกรรมมัลแวร์ ช่วยให้ CISO สามารถจัดการความเสี่ยงด้านปฏิบัติการและยุทธวิธีในเชิงรุกด้วยความเข้าใจอย่างลึกซึ้งเกี่ยวกับภูมิทัศน์ความปลอดภัยทางไซเบอร์ที่กําลังพัฒนา Costa-Gazca มุ่งมั่นที่จะส่งเสริมอนาคตดิจิทัลที่ปลอดภัยยิ่งขึ้น เธอแสวงหานักลงทุนที่แบ่งปันวิสัยทัศน์ของเธอสําหรับโซลูชันความปลอดภัยทางไซเบอร์ที่ก้าวล้ําโดยมีเป้าหมายเพื่อลดภัยคุกคามจากการโจมตีทางไซเบอร์ในปัจจุบัน

Johannes Ullrich

เป็นบุคคลสําคัญด้านความปลอดภัยของคอมพิวเตอร์ เป็นที่รู้จักจากความเป็นผู้นําของเขาที่ SANS Technology Institute และบทบาทพื้นฐานในการก่อตั้ง SANS Internet Storm Center (D Shield) ด้วยปริญญาเอก สาขาฟิสิกส์จาก University at Albany ความเชี่ยวชาญของ Ullrich ครอบคลุมทั้งวิทยาศาสตร์กายภาพและความปลอดภัยทางไซเบอร์ ซึ่งเห็นได้จากทุนวิจัยจากสถาบันที่มีชื่อเสียง เช่น NASA และกระทรวงพลังงาน

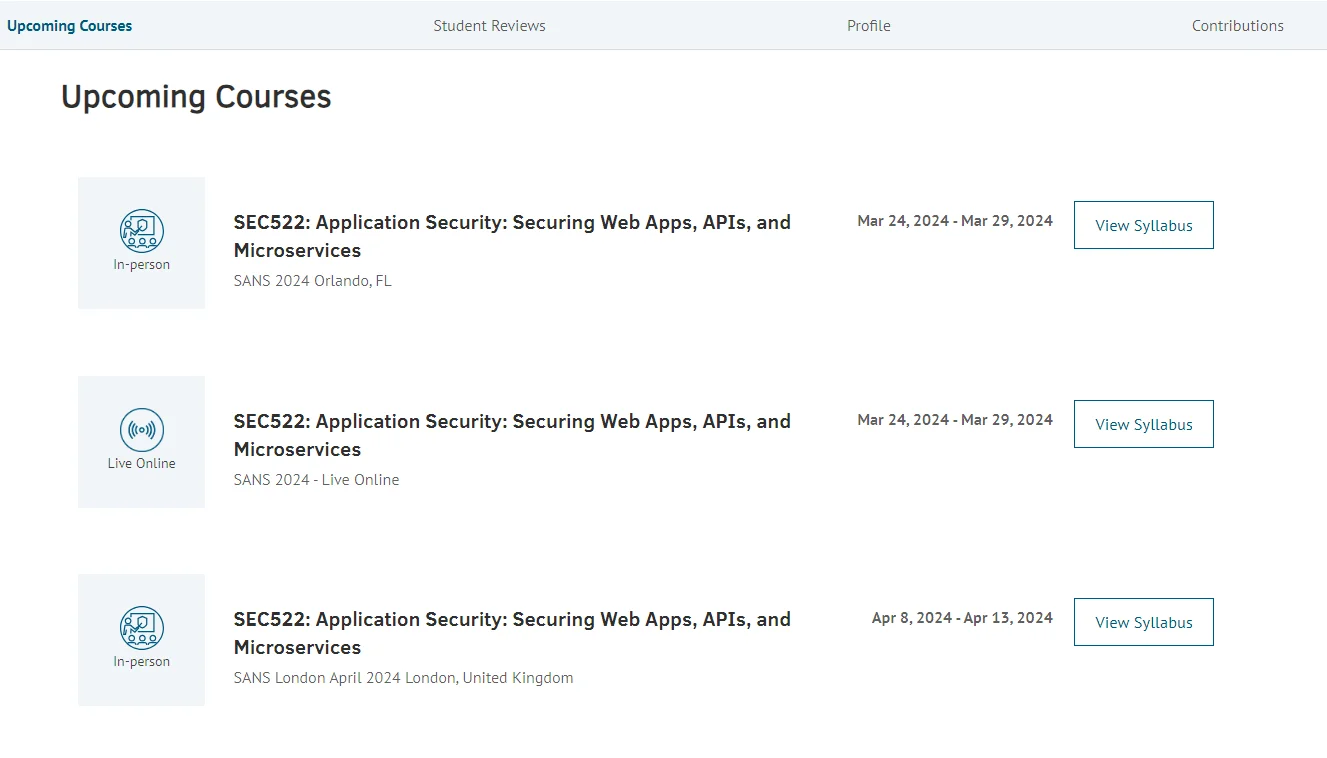

ในฐานะคณบดีฝ่ายวิจัยและคณาจารย์ของ SANS Ullrich ดูแลระบบสําคัญที่ปกป้องเครือข่ายจากภัยคุกคามทางไซเบอร์ เขาก่อตั้ง SANS Internet Storm Center ซึ่งเป็นแพลตฟอร์มสําคัญสําหรับการตรวจสอบภัยคุกคามทางไซเบอร์ทั่วโลก นิตยสาร Network World ยกย่องให้เขาเป็นหนึ่งใน 50 บุคคลที่ทรงอิทธิพลที่สุดในระบบเครือข่ายในปี 2004 อิทธิพลของเขาขยายไปถึง ‘Stormcast’ และ LinkedIn รายวัน ซึ่งเขาแบ่งปันข้อมูลเชิงลึกเกี่ยวกับความปลอดภัยทางไซเบอร์เขายังมีหลักสูตรออนไลน์ที่ SANS รวมถึง “ความปลอดภัยของแอปพลิเคชัน: การรักษาความปลอดภัยเว็บแอป, API และไมโครเซอร์วิส” โดยเน้นมาตรการเชิงรุกต่อการโจมตีเว็บ ตลอดหลักสูตรผู้เข้าร่วมจะสํารวจช่องโหว่ของเว็บแอปพลิเคชันและเรียนรู้กลยุทธ์ที่ใช้ได้จริงเพื่อทําความเข้าใจ web app security.

Graham Cluley

เป็นบุคคลสําคัญด้านความปลอดภัยทางไซเบอร์ โดยมีอาชีพการงานที่ยาวนานหลายทศวรรษและครอบคลุมบทบาทต่างๆ ตั้งแต่การเขียนโปรแกรมไปจนถึงการพูดในที่สาธารณะ เริ่มต้นจากการเป็นโปรแกรมเมอร์ที่ S&S International ซึ่งต่อมารู้จักกันในชื่อ Dr. Solomon’s Software Cluley ก้าวขึ้นสู่ตําแหน่งอาวุโสในบริษัทรักษาความปลอดภัยที่มีชื่อเสียง เช่น Sophos และ McAfee

โดยเฉพาะอย่างยิ่งเขาแก้ไขไซต์ Naked Security ที่เคารพนับถือในระหว่างที่เขาดํารงตําแหน่งที่ Sophos ซึ่งทําหน้าที่เป็นแหล่งข่าวและการวิเคราะห์ด้านความปลอดภัยที่เชื่อถือได้ ได้รับการยอมรับอย่างกว้างขวางสําหรับผลงานของเขาCluley ได้รับการเสนอชื่อให้เป็นผู้ใช้ Twitter แห่งปีโดย Computer Weekly และได้รับการแต่งตั้งให้เข้าสู่ InfoSecurity Europe Hall of Fame Blog ของเขาและการมีส่วนร่วมในการพูดในที่สาธารณะอย่างกว้างขวาง (การปรากฏตัวเป็นประจําของเขาทางทีวีและวิทยุซึ่งเขาอธิบายภัยคุกคามด้านความปลอดภัยของคอมพิวเตอร์ให้กับผู้ชมในวงกว้าง)

Will Dormann

เป็นหนึ่งในผู้เชี่ยวชาญ CTI ที่มีชื่อเสียงในด้านการมีส่วนร่วมอย่างลึกซึ้งในการวิเคราะห์ช่องโหว่ของซอฟต์แวร์ ในฐานะนักวิเคราะห์ช่องโหว่อาวุโสที่ Vul Labs Dormann เชี่ยวชาญในการค้นหาและแยกแยะช่องโหว่ในผลิตภัณฑ์และแพลตฟอร์มที่หลากหลาย เขาได้ค้นพบช่องโหว่นับพัน โดยใช้เครื่องมือที่เป็นนวัตกรรมและระบบอัตโนมัติเพื่อปรับปรุงกระบวนการค้นหาช่องโหว่

ผลกระทบของดอร์มันน์ขยายไปไกลกว่าการค้นพบเพียงอย่างเดียว การค้นพบของเขาได้ให้ความกระจ่างเกี่ยวกับข้อบกพร่องด้านความปลอดภัยที่สําคัญที่ผู้โจมตีใช้ประโยชน์ โดยเฉพาะอย่างยิ่ง การวิเคราะห์ของเขาที่ CERT/CC และ Vul Labs ได้ค้นพบช่องโหว่ที่มีผลกระทบในวงกว้าง เช่น การจัดการลายเซ็น Authenticode ที่ปนเปื้อนอย่างไม่ถูกต้องของ Windows งานวิจัยของเขาได้เพิ่มความตระหนักรู้ของสาธารณชนและกระตุ้นให้เกิดการพัฒนากลยุทธ์การบรรเทาผลกระทบโดยเน้นย้ําถึงความสําคัญของการเฝ้าระวังผู้ใช้และแพตช์อย่างเป็นทางการความพยายามล่าสุดของ Dormann ได้รับการยอมรับจากการดํารงตําแหน่ง 14 ปีที่ CERT/CC ได้เจาะลึกช่องโหว่ซีโร่เดย์และช่องโหว่ที่สําคัญของแนวโน้ม รวมถึง CVE-2023-23397 ที่ส่งผลต่อ Microsoft Outlook ความมุ่งมั่นของเขาในการเปิดเผยข้อมูลอย่างมีความรับผิดชอบเน้นย้ําถึงความทุ่มเทของเขาต่อความสมบูรณ์ของความปลอดภัยทางไซเบอร์ งานของ Dormann ยังคงกําหนดภูมิทัศน์ด้านความปลอดภัยทางไซเบอร์ปกป้องผู้ใช้และองค์กรจากภัยคุกคามที่เกิดขึ้นใหม่ในขณะที่พัฒนาความรู้และความยืดหยุ่นของสาขา

Florian Roth

เป็นผู้บุกเบิกในขอบเขตของผู้เชี่ยวชาญ CTI และวิศวกรรมการตรวจจับ ซึ่งมีชื่อเสียงในด้านความเชี่ยวชาญและผลงานเชิงนวัตกรรมด้านความปลอดภัยทางไซเบอร์ Roth ดํารงตําแหน่งประธานเจ้าหน้าที่ฝ่ายเทคโนโลยีของ Nextron Systems GmbH เป็นหัวหอกในการพัฒนาเครื่องมือที่ก้าวล้ํา เช่น APT Scanner THOR และบริการป้อนกฎ Valhalla Yara ความร่วมมือของเขากับ Thomas Patzke ทําให้เกิด Sigma Project ซึ่งเป็นเครื่องมือที่ได้รับการยกย่องสําหรับการล่าภัยคุกคามที่ตรวจจับพฤติกรรมที่เป็นอันตรายทั่วไป

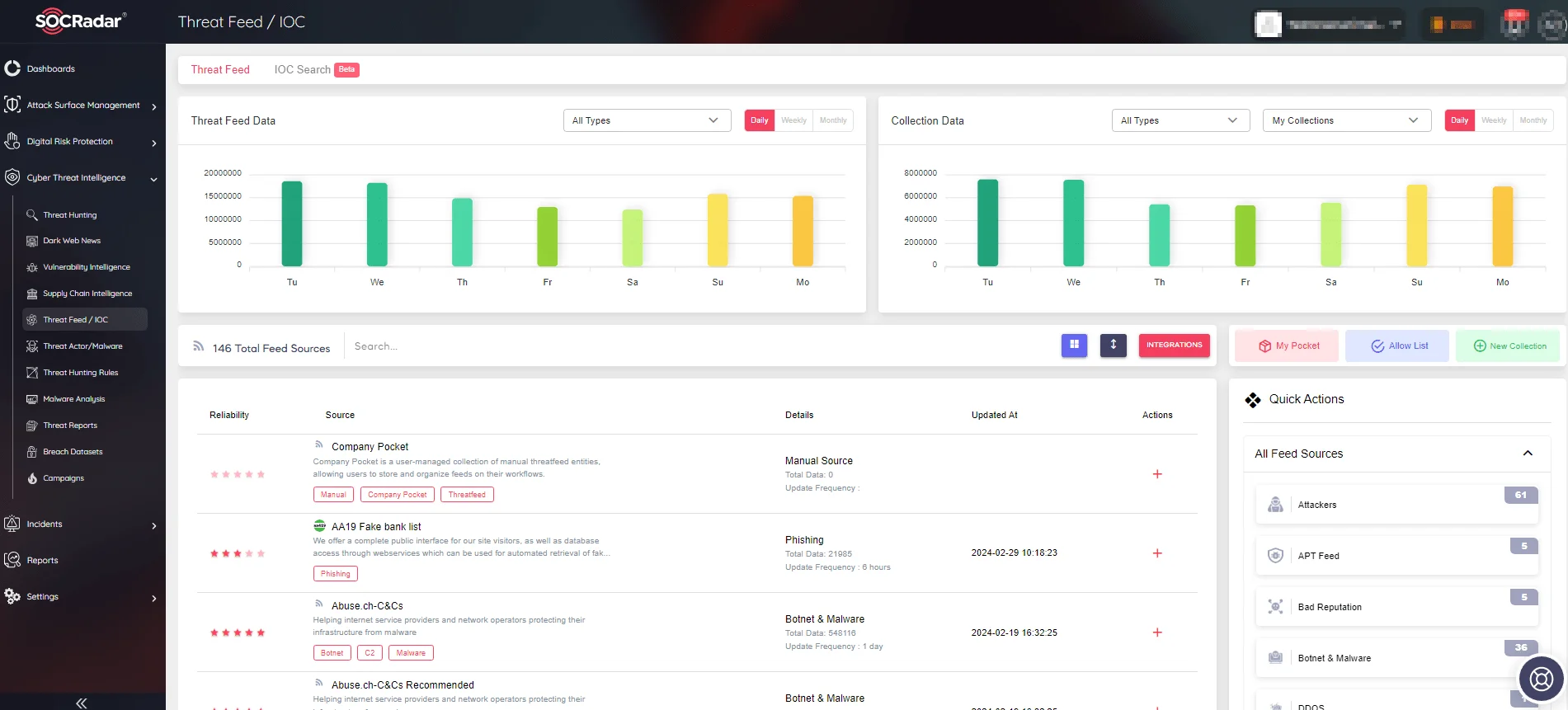

การเดินทางของ Roth เริ่มต้นจากการเป็นนักวิจัยเชิงรุกที่ Siemens ในแฟรงค์เฟิร์ตก่อนที่จะพัฒนาเป็นผู้สร้างโครงการโอเพ่นซอร์สที่อุดมสมบูรณ์เช่น yarGen, LOKI IOC Scanner และ FENRIR ซึ่งทั้งหมดนี้ได้ทิ้งผลกระทบอย่างมากต่อชุมชนความปลอดภัยทางไซเบอร์ ภูมิหลังทางวิชาการของเขาครอบคลุมรัฐศาสตร์ ประวัติศาสตร์ ศิลปะ และสื่อ โดยมีผลงานการวิจัยในสถาบันที่มีชื่อเสียง เช่น University of Konstanz และ ETH Zürichในฐานะผู้สนับสนุนกลยุทธ์การป้องกันร่วมกัน Roth เน้นย้ําถึงบทบาทสําคัญของวิศวกรรมการตรวจจับในการรักษาความปลอดภัยทางไซเบอร์ โดยสนับสนุน Detection-as-Code (DaC) และการรวมฟีดข่าวกรองภัยคุกคามเข้ากับวิธีการตรวจจับ ความเป็นผู้นําทางความคิดของเขาขยายไปถึงสิ่งพิมพ์และแพลตฟอร์มต่างๆ เช่น บล็อกและ LinkedIn ของเขา ซึ่งเขาแบ่งปันข้อมูลเชิงลึกเกี่ยวกับข่าวกรองภัยคุกคามที่ใช้งานได้จริงและการตามล่าภัยคุกคามที่ขับเคลื่อนด้วยข้อมูลโมดูล Threat Feed/IoC ของ SOCRadar ช่วยเพิ่มขีดความสามารถในการดําเนินการรักษาความปลอดภัยของคุณด้วยที่เก็บ Indicators of Compromise (IoCs) ที่หลากหลายซึ่งมาจากฟีดข่าวกรองภัยคุกคามที่หลากหลาย ผสานรวม IoC เข้ากับโครงสร้างพื้นฐานด้านความปลอดภัยของคุณได้อย่างราบรื่นเพื่อเสริมการป้องกันภัยคุกคามที่รู้จักและเพิ่มความสามารถในการตรวจจับภัยคุกคามทั่วทั้งเครือข่ายของคุณ

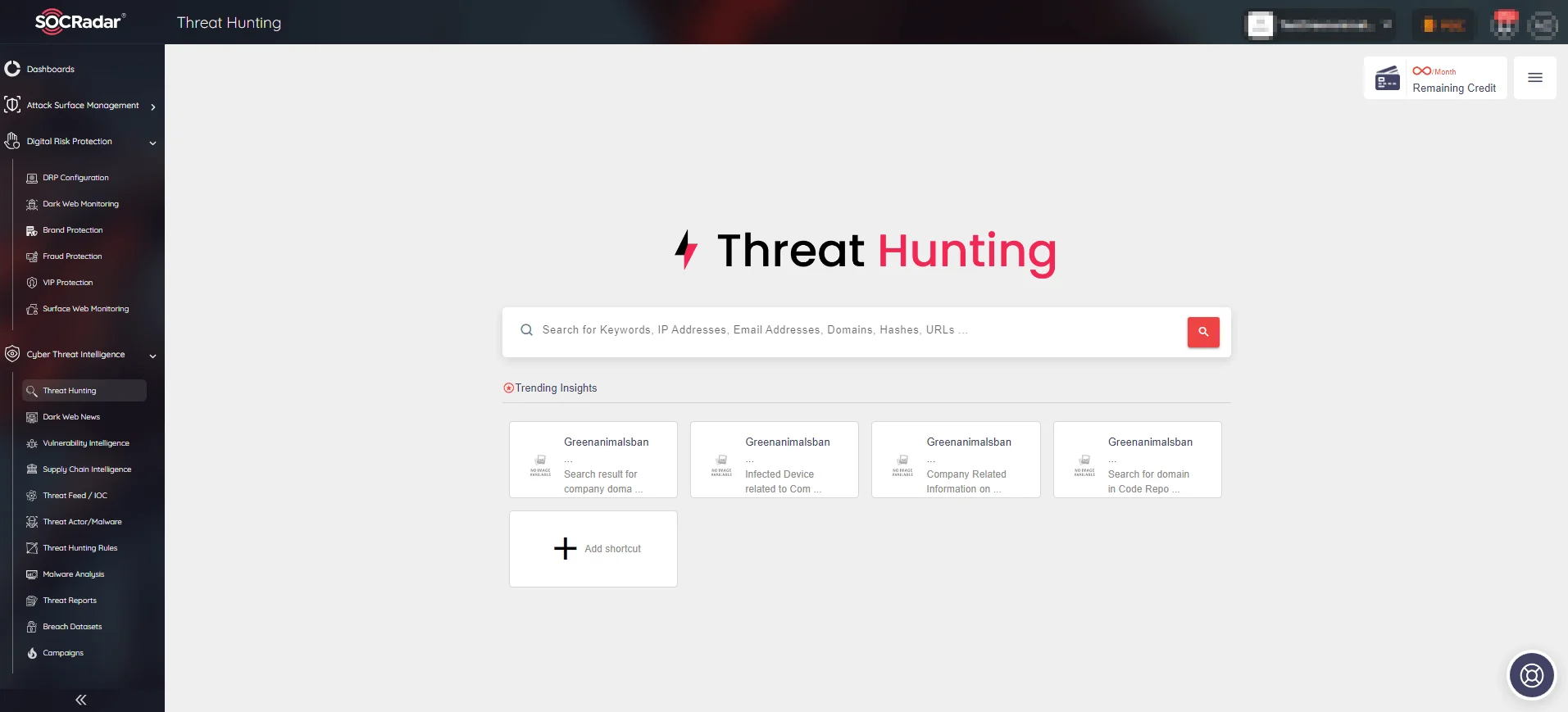

ด้วยโมดูล Threat Hunting ขั้นสูงของ SOC Radar ผู้ใช้สามารถสํารวจบันทึกหลายพันล้านรายการเพื่อค้นหาตัวบ่งชี้การประนีประนอม (IoCs) และเข้าถึงข้อมูลการระบุแหล่งที่มาที่เกี่ยวข้อง

โมดูลนี้ไม่เพียง แต่รองรับการค้นหาด้วยตนเองในระหว่างกิจกรรมการตอบสนองต่อเหตุการณ์ แต่ยังมีคุณสมบัติอัตโนมัติสําหรับกระบวนการตรวจจับและตอบสนองภัยคุกคามที่คล่องตัวทําให้องค์กรสามารถนําหน้าภัยคุกคามที่เกิดขึ้นใหม่ระบุช่องโหว่และสนับสนุนการป้องกันความปลอดภัยทางไซเบอร์โดยรวม

Troy Hunt

เป็นผู้เชี่ยวชาญด้านความปลอดภัยที่มีชื่อเสียง ซึ่งได้รับการยอมรับว่าเป็นผู้อํานวยการระดับภูมิภาคของ Microsoft และ Microsoft Most Valued Professional

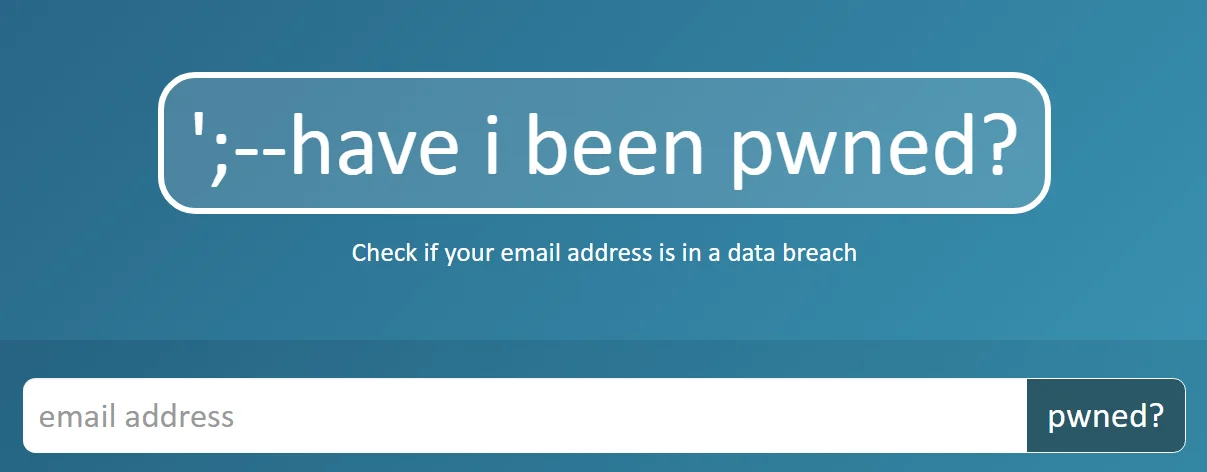

เขาเป็นที่รู้จักอย่างกว้างขวางจากผลงานที่สําคัญของเขาในการรักษาความปลอดภัยทางไซเบอร์และการสร้าง “Have I Been Pwned?” (HIBP) ซึ่งเป็นแพลตฟอร์มที่ใช้กันอย่างแพร่หลายซึ่งช่วยให้บุคคลทราบว่าข้อมูลส่วนบุคคลของตนถูกบุกรุกจากการละเมิดข้อมูลหรือไม่ ความเชี่ยวชาญของ Hunt ขยายไปทั่วโดเมนต่างๆ ภายในแนวการรักษาความปลอดภัยทางไซเบอร์ และเขาได้รับความเคารพจากข้อมูลเชิงลึกและการสนับสนุนแนวทางปฏิบัติด้านความปลอดภัยที่ดีขึ้น

สําหรับการอัปเดตและข้อมูลเชิงลึกเกี่ยวกับความปลอดภัยทางไซเบอร์เป็นประจําบุคคลสามารถเยี่ยมชมเว็บไซต์ของเขา troyhunt.com ซึ่งเขาแบ่งปันการอัปเดตการวิเคราะห์และความเห็นรายสัปดาห์เกี่ยวกับเหตุการณ์แนวโน้มและการพัฒนาด้านความปลอดภัยทางไซเบอร์ที่สําคัญ แพลตฟอร์มของเขาเป็นแหล่งข้อมูลที่มีค่าสําหรับมืออาชีพและผู้ที่ชื่นชอบที่ต้องการรับทราบข้อมูลเกี่ยวกับเหตุการณ์ล่าสุดในโลกความปลอดภัยทางไซเบอร์

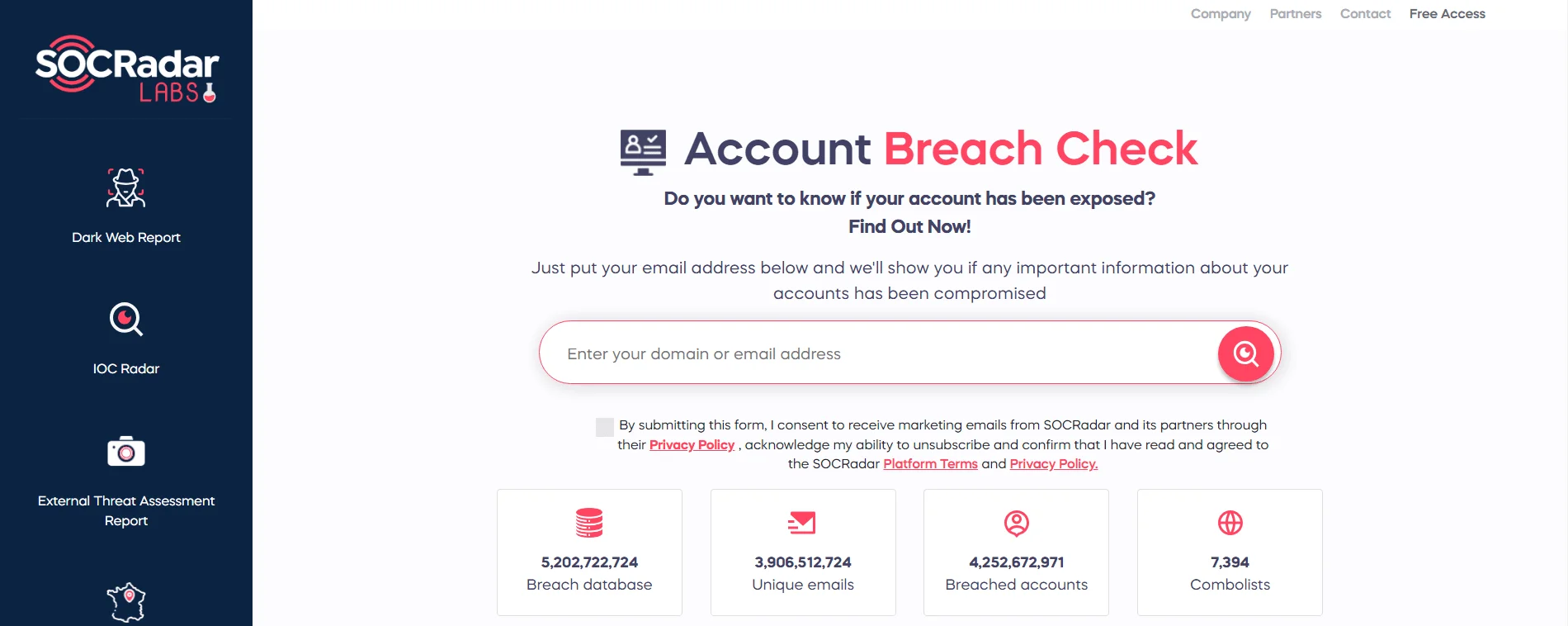

ตรวจสอบการตรวจสอบการละเมิดบัญชีบริการ SOCRadar Labs โดยจะค้นหาว่าบัญชีของคุณถูกละเมิดข้อมูลหรือไม่ และพิจารณาว่าข้อมูลสําคัญใดๆ ที่เกี่ยวข้องกับบัญชีของคุณถูกบุกรุกหรือไม่ อย่ารอช้าที่จะปกป้องข้อมูลประจําตัวดิจิทัลของคุณ ให้ทําตามขั้นตอนเชิงรุกเพื่อรักษาความปลอดภัยสถานะออนไลน์ของคุณ

Bonus: Brian Krebs

แม้ว่าเขาจะระบุว่าตัวเองเป็น “นักข่าวสืบสวนสอบสวน” แต่ Brian Krebs ได้ให้การสนับสนุนอันล้ําค่าในด้านความปลอดภัยทางไซเบอร์ มีชื่อเสียงจากการแสวงหาความจริงอย่างไม่หยุดยั้งท่ามกลางโลกแห่งอาชญากรรมไซเบอร์การเดินทางสู่โดเมนของภัยคุกคามทางดิจิทัลของเขาถูกจุดประกายโดยการเผชิญหน้าส่วนตัวกับแฮกเกอร์ชาวจีนในปี 2544 การเผชิญหน้าครั้งนี้จุดประกายความหลงใหลที่จะกําหนดอาชีพที่โด่งดังของเขา

ความสามารถในการสืบสวนของ Krebs เบ่งบานในช่วงที่เขาดํารงตําแหน่งที่ The Washington Post ซึ่งเขาเจาะลึกนโยบายความปลอดภัยทางอินเทอร์เน็ตอาชญากรรมไซเบอร์และเทคโนโลยีทําให้ชื่อเสียงของเขาแข็งแกร่งขึ้นในฐานะผู้มีอํานาจชั้นนําในสาขานี้การบุกเบิกการรายงานอาชญากรรมทางไซเบอร์กลายเป็นจุดแข็งของ Krebs ในขณะที่เขาแจ้งข่าวเกี่ยวกับการละเมิดข้อมูลที่สําคัญเช่นที่ Target, Home Depot และ Neiman Marcus การรายงานข่าวมัลแวร์ที่ก้าวล้ําของเขาซึ่งต่อมารู้จักกันในชื่อ Stuxnet ได้สร้างมาตรฐานใหม่สําหรับวารสารศาสตร์เชิงสืบสวนในขอบเขตความปลอดภัยทางไซเบอร์ เขายังมีบล็อกรายวันที่กลายเป็นวัตถุดิบหลักสําหรับผู้ที่ต้องการข้อมูลเชิงลึกที่ครอบคลุมเกี่ยวกับการแฮ็กและการละเมิดล่าสุดอิทธิพลของ Krebs ขยายไปไกลกว่าการสื่อสารมวลชน ดังที่เห็นได้จากหนังสือที่ได้รับรางวัลของเขา “Spam Nation” ซึ่งนําเสนอการเดินทางที่โลดโผนสู่โลกแห่งองค์กรอาชญากรรมไซเบอร์ แม้จะเผชิญกับการโจมตีอย่างไม่หยุดยั้งจากอาชญากรไซเบอร์ รวมถึงการโจมตี DDoS ครั้งใหญ่ แต่ Krebs ก็ยังคงไม่ถูกขัดขวาง โดยยังคงให้การสนับสนุนอันล้ําค่าในการต่อสู้กับภัยคุกคามทางดิจิทัล ความทุ่มเทที่ไม่เปลี่ยนแปลงและข้อมูลเชิงลึกที่ไม่มีใครเทียบได้ทําให้ Brian Krebs เป็นผู้ทรงคุณวุฒิที่ขาดไม่ได้ในการต่อสู้เพื่อความปลอดภัยทางไซเบอร์อย่างต่อเนื่อง

ข้อมูลจาก : socradar.io