CVE – 2023-21839: เจาะลึกช่องโหว่สำคัญใน Oracle WebLogic

Oracle WebLogic เป็นแพลตฟอร์มจัดการ Java สำหรับองค์กรที่ใช้ในการจัดการ เผยแพร่ และกระจายแอปพลิเคชัน Java ขนาดใหญ่ ใช้งานได้ทั้งแบบติดตั้งภายในองค์กร (on-premise) และบนคลาวด์ ช่วยอำนวยความสะดวกในการติดต่อสื่อสารระหว่างบริการที่กระจายอยู่ และช่วยลดความยุ่งยากในการจัดการระบบกระจายขนาดใหญ่

ในปีนี้ มีช่องโหว่ความปลอดภัยที่ชื่อว่า CVE-2023-21839 ถูกค้นพบใน Oracle WebLogic ซึ่งช่องโหว่นี้ทำให้ผู้โจมตีที่ไม่ได้รับอนุญาตสามารถโหลดและรันโค้ดที่ต้องการบนเซิร์ฟเวอร์ได้ บทความนี้จะอธิบายถึงแนวคิดหลักบางอย่างที่ทำให้ช่องโหว่นี้เกิดขึ้นได้ รวมถึงวิธีที่ RidgeBot ตรวจจับและใช้ประโยชน์จากช่องโหว่

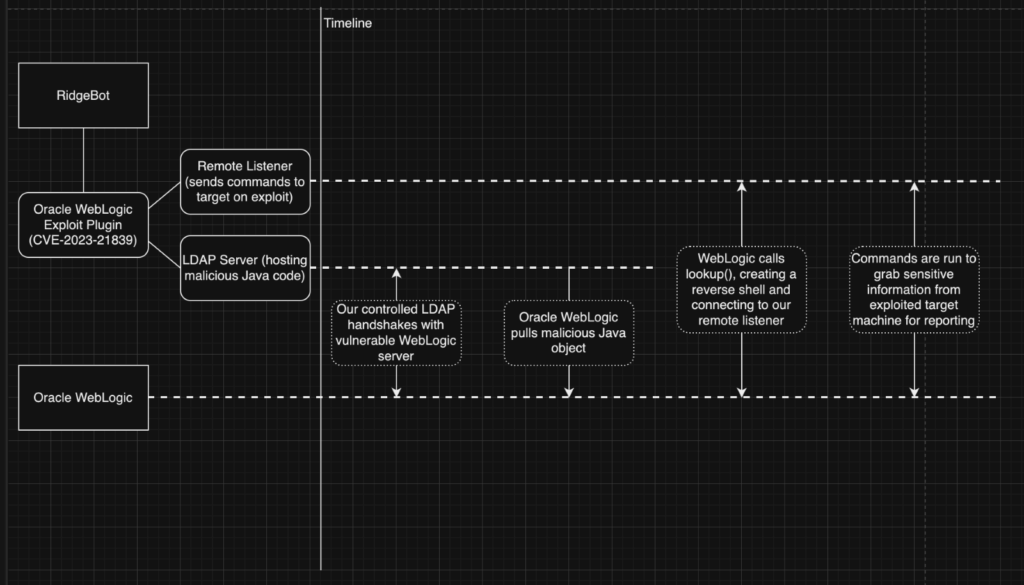

ในการใช้ประโยชน์จากช่องโหว่นี้มีบริการสองสามอย่างที่เราต้องตั้งค่าไว้ด้านข้างของเรา ก่อนอื่นเราจะเริ่มต้นเซิร์ฟเวอร์ LDAP ของเราเองซึ่งจะโฮสต์ไฟล์ Java ที่เป็นอันตรายสําหรับเซิร์ฟเวอร์ WebLogic ที่จะได้รับ เซิร์ฟเวอร์ LDAP มีไว้เพื่อโฮสต์ข้อมูลไดเรกทอรีสําหรับบริการ ในกรณีนี้ มันจะถือวัตถุ Java ที่ WebLogic จะใช้เพื่อรับข้อมูลไดเร็กทอรี ซึ่งจะทําให้โค้ดหาประโยชน์ของเราทํางาน นอกจากนี้เรายังจะตั้งค่าผู้ฟังระยะไกลของเราเองซึ่งจะใช้เพื่อออกคําสั่งไปยังเครื่องโฮสต์เมื่อเราเข้าถึงเซิร์ฟเวอร์ได้

เพื่อให้เป้าหมายของเราเรียกใช้โค้ดที่เป็นอันตรายเราจําเป็นต้องบอกเกี่ยวกับเซิร์ฟเวอร์ LDAP และทําการค้นหาไดเรกทอรี คําขอนี้ทําได้โดยใช้โปรโตคอลพิเศษที่ WebLogic ใช้เมื่อสื่อสารกับบริการต่างๆ ที่จัดการ หลังจากที่เราสื่อสารกับมันผ่านโปรโตคอลนี้ WebLogic จะได้รับโค้ด Java ที่เป็นอันตรายจากเซิร์ฟเวอร์ LDAP ของเรา ซึ่งจะถูกดําเนินการ

รูปที่ 1: เส้นเวลาของวิธีที่ RidgeBot ดําเนินการหาประโยชน์เพื่อควบคุม Oracle WebLogic

RidgeBot ให้การทดสอบการเจาะอัตโนมัติขั้นสูงแก่องค์กรของคุณ ช่องโหว่มีอยู่ทุกหนทุกแห่งและเป็นสิ่งสําคัญยิ่งที่จะต้องไม่รู้จักเหน็ดเหนื่อยในการรับรองความปลอดภัยของเครือข่าย ด้วยการใช้ไลบรารีช่องโหว่ที่กว้างขวาง ซึ่งขยายตัวอย่างต่อเนื่อง – RidgeBot มีความได้เปรียบในการตรวจจับ การสแกน และการใช้ประโยชน์จากช่องโหว่ที่เป็นอันตรายอย่างมีจริยธรรมซึ่งอาจส่งผลกระทบต่อการดําเนินธุรกิจของคุณ

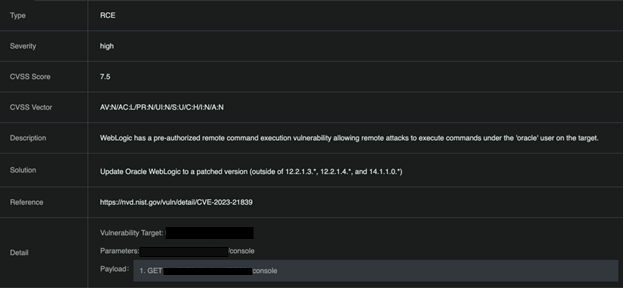

รูปที่ 2: RidgeBot ได้พิมพ์ลายนิ้วมืออินสแตนซ์ที่มีช่องโหว่ของ Oracle WebLogic

RidgeBot สามารถสแกนและใช้ประโยชน์จากจุดอ่อนที่อาจเกิดขึ้นมากมายในเครือข่ายขององค์กร ขณะนี้มีความสามารถในการสแกนและใช้ประโยชน์จากช่องโหว่นี้ใน Oracle WebLogic และสามารถให้บันทึกโดยละเอียดเกี่ยวกับวิธีการใช้ช่องโหว่นี้และตําแหน่งที่อยู่ในองค์กร RidgeBot จะสแกนหาอินสแตนซ์ WebLogic ที่มีช่องโหว่ที่ทํางานอยู่โดยอัตโนมัติ และจะตั้งค่าเซิร์ฟเวอร์ LDAP ของตัวเองและตัวฟังเชลล์ระยะไกลเพื่อดําเนินการหาประโยชน์ที่พบใน CVE-2023-21839 อย่างปลอดภัย

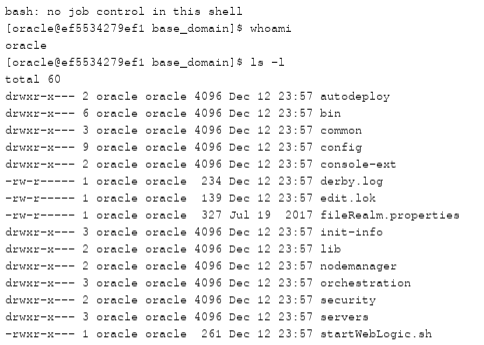

รูปที่ 3: RidgeBot แสดงรายละเอียดเกี่ยวกับข้อมูลที่ละเอียดอ่อนที่ได้รับจากการใช้ประโยชน์จาก Oracle WebLogic

RidgeBot แสดงให้คุณเห็นแบบเรียลไทม์ว่ากําลังทําอะไรสิ่งที่พบและรายละเอียดที่สามารถรวบรวมเกี่ยวกับระบบที่มีช่องโหว่ของคุณ ในกรณีนี้จะให้รายละเอียดเกี่ยวกับเชลล์ระยะไกลที่สามารถเปิดได้บนเครื่องเป้าหมาย สิ่งนี้ทําหน้าที่ทั้งในการแจ้งและให้หลักฐานเกี่ยวกับการแสวงหาประโยชน์และอันตรายที่อาจเกิดขึ้นกับเครือข่ายเป้าหมาย

รูปที่ 4: RidgeBot แสดงหลักฐานการแสวงหาประโยชน์ นี่คือการจับภาพหน้าจอของคําสั่งคอนโซลบางอย่างที่ RidgeBot ทํางานบนเครื่องที่ถูกโจมตี

ข้อมูลจาก : ridgesecurity.ai