การจัดการข้อมูลส่วนบุคคลในองค์กร แบ่งเป็น 4 กระบวนการ ประกอบด้วย 1. Discover การตรวจสอบและจําแนกประเภทข้อมูลส่วนบุคคลที่มีในองค์กร...

Read MoreMicrosoft Azure Tag

ทำไมต้อง Microsoft 365 for Business Premium ? . Microsoft 365 for Business คือ ? . ชุดโปรแกรมที่คุ้มค่าที่สุดตอบโจทย์ทุกธุรกิจ ทำให้การทำงานเอกสารระหว่างพนักงานในองค์กรให้เป็นไปอย่างราบรื่น มาพร้อมโปรแกรมการทำงานที่ครบครันและบริการไมโครซอฟท์คลาวด์ที่สนับสนุนกับการทำงานร่วมกันเช่น การติดต่อนัดหมายผ่านปฏิทิน, แชร์ข้อมูลและเอกสารภายในองค์กร พร้อมแยกสิทธิ์การเข้าถึงของแต่ละหน่วยงานอย่างมีประสิทธิภาพ และระบบการค้นหาที่สามารถเข้าถึงเนื้อหาในไฟล์ที่เก็บไว้บนคลาวด์ได้อย่างรวดเร็ว รวมทั้งจัดการประชุมทางไกลผ่านวิดีโอความละเอียดสูงและแชร์เรียลไทม์โน้ต ได้อย่างง่ายดาย ขจัดปัญหาและอุปสรรคเรื่องระยะทางและเวลาที่ไม่ตรงกันของผู้ร่วมประชุม เป็นตัวเลือกที่เหมาะกับการใช้ในธุรกิจมากๆ ช่วยให้ธุรกิจของคุณประหยุดต้นทุนอย่างแน่นอน บทความเกี่ยวกับ Microsoft 365 for Business . แล้วทำไมต้อง Premium ? . Microsoft 365 Business Premium เป็น Editions ที่ทาง Microsoft สร้างขึ้นมาเพื่อตอบโจทย์นักธุรกิจที่ต้องการความปลอดภัยและการจัดการอุปกรณ์ที่สามารถปรับแต่งเองได้เยอะ เหมาะสำหรับบริษัทขนาดกลาง มีจำนวนผู้ใช้งานสูงสุด 300 คน...

Read MoreAzure for financial services ตัวช่วยทางการเงินของคุณ . เรื่องเงิน ๆ ทอง ๆ เป็นสิ่งที่หลายธุรกิจหลายองค์กรยกให้เป็นสิ่งที่สำคัญ ลำดับต้น ๆ ซึ่งแน่นอนว่า Azure ก็ได้เห็นความสำคัญในส่วนนี้และได้มี Solution เพื่อเสริมในส่วนนี้ Azure จะเข้ามาช่วยเปลี่ยนให้องค์กรคุณมีทั้งความเร็วและความปลอดภัยของ Cloud ทั้งยังให้ประสบการณ์ที่แตกต่างแก่ลูกค้า ช่วยเรื่องของการบริหารความเสี่ยง และจัดการเรื่องการฉ้อโกงต่างๆ ปรับปรุงการซื้อขายให้ทันสมัย และปรับแต่งระบบ Software ประกันภัยให้เป็นส่วนตัว Microsoft Azure จะทำให้องค์กรทางการเงินมีโครงสร้างพื้นฐานและความปลอดภัยที่จะนำประสบการณ์ของลูกค้าไปสู่อีกระดับ . ด้าน Banking Microsoft Azure จะปรับปรุงและปกป้องระบบ Software ทางการเงินของธุรกิจให้ทันสมัยอย่างรวดเร็วและครอบคลุม ในขณะเดียวกันก็มอบประสบการณ์การบริการทางการเงินเชิงรุกและเป็นส่วนตัวให้กับลูกค้ามากขึ้น ซึ่งจะเจาะข้อมูลเชิงลึกและความสัมพันธ์ของลูกค้าโดยใช้ข้อมูลผู้บริโภคและการวิเคราะห์เชิงคาดการณ์ เพื่อเป็นการเสริมสร้างความเข้าใจในการสร้างประสบการณ์ที่ให้ความเป็นส่วนตัวมากขึ้นในทุกจุด . ปรับปรุงการชำระเงินและ Core...

Read MoreAzure Information Protection(AIP) & Microsoft Information Protection(MIP) ทำไมคล้ายกันจัง ต่างกันอย่างไร . ชื่อก็คล้ายกันอะไรๆก็คล้ายๆกันแล้วมันเหมือนหรือแตกต่างกันยังไง วันนี้เรามีคำตอบให้ Azure Information Protection (AIP) AIP นั้นเป็น Cloud-based solution ที่จะช่วยให้องค์กรสามารถ จัดประเภท เลือก ป้องกันทั้งเอกสารและอีเมล ได้ ซึ่งวิธีการจะทำโดยการกำกับป้าย หรือก็คือ label อีกทั้งยังมีการจัดความ Sensitive ของข้อมูลอีกด้วย Azure Information Protection นั้นผสมผสานเทคโนโลยีต่างๆ เช่น RMS เข้ากับเทคโนโลยี/บริษัทที่เกี่ยวข้อง เช่น Secure Island เป็นต้น Microsoft Information...

Read MoreCloud Management . วันนี้เราจะมาพูดเรื่องของการจัดการระบบ Cloud ที่ดีกันบ้างหลังจากที่ได้บรรยายสรรพคุณของเจ้าพวกนี้มาสักพักแล้ว แต่ถ้าใครยังไม่เคยอ่านก็เชิญกันได้ที่ตรงนี้เลย อ่านบทความเกี่ยวกับ Cloud อ่าน! . "มาเข้าเรื่องกัน" . Drive cultural change ก่อนที่คุณจะใช้ External Cloud Platform ซึ่งก็คือ Cloud Platform ภายนอก นั้นคุณควรที่จะเริ่มจากการเปลี่ยน Internal change หรือก็คือการเปลี่ยนแปลงจากภายในองค์กรอย่างการเปลี่ยนแปลงในการรับรู้ โดยเริ่มต้นด้วยการดูข้อมูลเชิงลึกว่ากระบวนการทางธุรกิจของคุณทำงานอย่างไร ข้อมูลในส่วนของต้นนี้นั้นยิ่งมีความละเอียดมากเท่าไหร่ก็ยิ่งดีมากเท่านั้น เพื่อจัดเตรียม Cloud Solution แทนที่จะพยายามปรับกระบวนการขององค์กรให้เข้ากับโครงสร้างพื้นฐานใหม่แทน ทั้งหมดก็เพื่อการปรับการดำเนินงานและ Cloud ในลักษณะที่มีโครงสร้าง ...

Read Moreปกป้อง Multi-cloud ด้วย Azure Security Center (ASC) . Azure Security Center นั้นเป็นหนึ่งในการให้บริการของ Azure ผลิตภัณฑ์ของ Microsoft ซึ่งเจ้าตัว Azure Security Center นั้นจะช่วยในการค้นหาช่องโหว่ด้านความปลอดภัยและทำการแก้ไข รวมไปถึงการควบคุมในการเข้าถึงและการควบคุม Application เพื่อป้องกันกิจกรรมที่เป็นอันตราย อีกทั้งยังสามารถตรวจจับภัยคุกคามด้วยการวิเคราะห์และความสามารถให้ตอบสนองได้อย่างรวดเร็วเมื่อมีการโจมตีเข้ามา Azure Security Center นั้นดูแลไม่เพียงแต่ผลิตภัณฑ์ของ Azure แต่ยังขยายขีดความสามารถให้ครอบคลุมที่ไม่ใช่แค่ปกป้องแบบ Hybrid แต่ยังรวมไปถึง Multi-cloud อย่าง AWS...

Read Moreพื้นฐานการสร้าง Virtual machine . วันนี้เราจะพาทุกคนมาดูสิ่งที่ควรรู้ในการกำหนดค่าก่อนสร้าง Virtual machine เป็นพื้นฐานคร่าวๆให้ทุกคนเข้าใจมันได้แบบง่ายๆ . หากใครยังไม่รู้จัก Virtual machine มันคืออะไรเราจะมาอธิบายคราวให้ฟังก่อน Virtual Machine (VM) คือ ซอฟต์แวร์ที่ใช้ทรัพยากรของเครื่องคอมพิวเตอร์ไม่ว่าจะเป็น RAM, Hard disk, CPU ในการจำลองเครื่องคอมพิวเตอร์เสมือน ซึ่งจะเรียกเครื่องที่ถูกใช้ทรัพยากรว่า Host และเรียกเครื่องเสมือนว่า Guest โดยในเครื่อง Guest สามารถติดตั้งและใช้งานระบบปฏิบัติการได้เสมือนกับเป็นซอฟต์แวร์หนึ่งของเครื่องคอมพิวเตอร์ ดังนั้นจึงสามารถติดตั้งระบบปฏิบัติการอื่นที่แตกต่างจากระบบปฏิบัติการหลักของเครื่อง Host ได้ เช่น เครื่อง Host ใช้งาน Microsoft Windows แต่เครื่อง Guest ติดตั้ง Linux เป็นต้น...

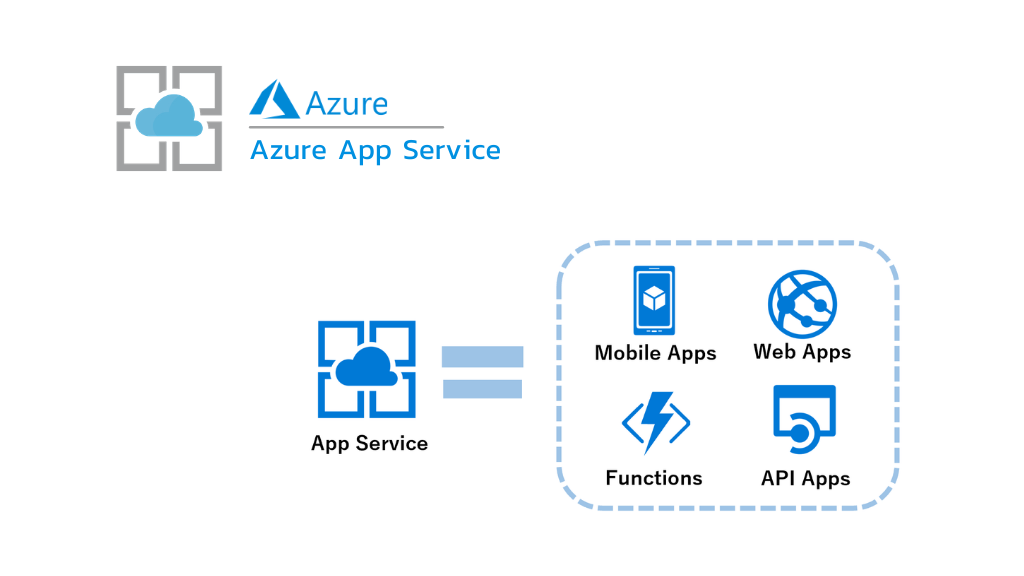

Read MoreAzure App Service คืออะไร ดีอย่างไร . . Azure App Service คือ Cloud Service Model ของ Azure แบบ PaaS เป็นเครื่องมือในการสร้าง Web Application โดยที่ไม่จำเป็นต้องมี Server เราสามารถนำ Source Code ของ Application มา deploy และให้ App Service เป็นตัวจัดการให้ได้ทันที ไม่ว่าจะเป็นการ Auto Scale ที่จะทำการ Scale Up หรือ Scale down ตามจำนวนผู้ใช้งานหรือตามช่วงเวลาที่กำหนด, การสร้าง...

Read Moreทำไมต้องใช้ Cloud แทนซื้อ Server ? 1. ประมาณการงบได้ ใช้เท่าไหร่ จ่ายเท่านั้น ตัวอย่างที่ 1 ถ้าต้องการทรัพยากรใน server เพิ่ม ก็จ่ายเงินเพิ่มเท่าที่ใช้ ไม่ต้องซื้อ server ที่ต้องรองรับในอนาคตที่ไม่รู้จะใช้ไหมแบบก่อน ตัวอย่างที่ 2 ถ้าซื้อไปแล้วและ project นั้นไม่สำเร็จ ก็จะเสียหายมาก เพราะมีค่าเสื่อม เช่น ซื้อ server ราคา 300,000 บาท คิดค่าเสื่อม 3 ปี ก็จะลดปีละประมาณ 100,000 บาท 2. ตัดค่าใช้จ่ายบริษัทได้ เจ้านายชอบ 3. รักษา cashflow บริษัทให้นำเงินไปลงทุนอย่างเหมาะสม 4. จะเปรียบเทียบแบบไหนคุ้มกว่ากันล่ะ จะมีส่วนต่างอยู่ 3 ปี...

Read More7 ขั้นตอนที่ "แฮกเกอร์" ใช้เพื่อเล่นงานคุณ ทุกวันนี้มีผู้ใช้งานในระบบเครือข่ายของ Microsoft มากกว่า 1,200 ล้านคน ใน 140 ประเทศ และ 107 ภาษา ตามที่ Microsoft ได้ให้ข้อมูลพบว่าจำนวน 80% ของบริษัทที่ติดอยู่อันดับ “Fortune 500” เลือกใช้งานในระบบ Microsoft Azure Cloud และมากกว่า 400 ล้านเครื่องใช้ระบบ “Windows 10” ถึงแม้ว่าพื้นฐานของระบบ “Microsoft” จะมีระบบรักษาความปลอดภัยในระดับสูงก็ตาม แต่หากก็มีช่องโหว่อยู่หลายส่วนจากความซับซ้อนของการใช้งาน และความหลากหลายของบัญชีที่ตัวผู้ใช้เองสร้างขึ้น รวมไปถึงอีกหลายความเสี่ยงที่อาจจะเข้ามาโจมตีเครือข่ายได้ The 7 Steps of a Cyber...

Read More